TOP10逻辑漏洞_url跳转漏洞

AI-摘要

切换

Tianli GPT

AI初始化中...

介绍自己

生成本文简介

推荐相关文章

前往主页

前往tianli博客

本文最后更新于 2024-07-26,文章内容可能已经过时。

url跳转漏洞:

免责声明

⚠特别说明:此教程为纯技术教学!严禁利用本教程所提到的漏洞和技术进行非法攻击,本教程的目的仅仅作为学习,

决不是为那些怀有不良动机的人提供技术支持!也不承担因为技术被滥用所产生的连带责任!⚠

01定义:

url跳转漏洞也叫开放重定向漏洞,就是可以把用户重定向到攻击者自己构建的页面上去,简单的说就是可以跳转到任意指定的url

02产生原因:

服务器端未对传入的跳转url变量进行检查和控制,可能导致可恶意构造任意一个

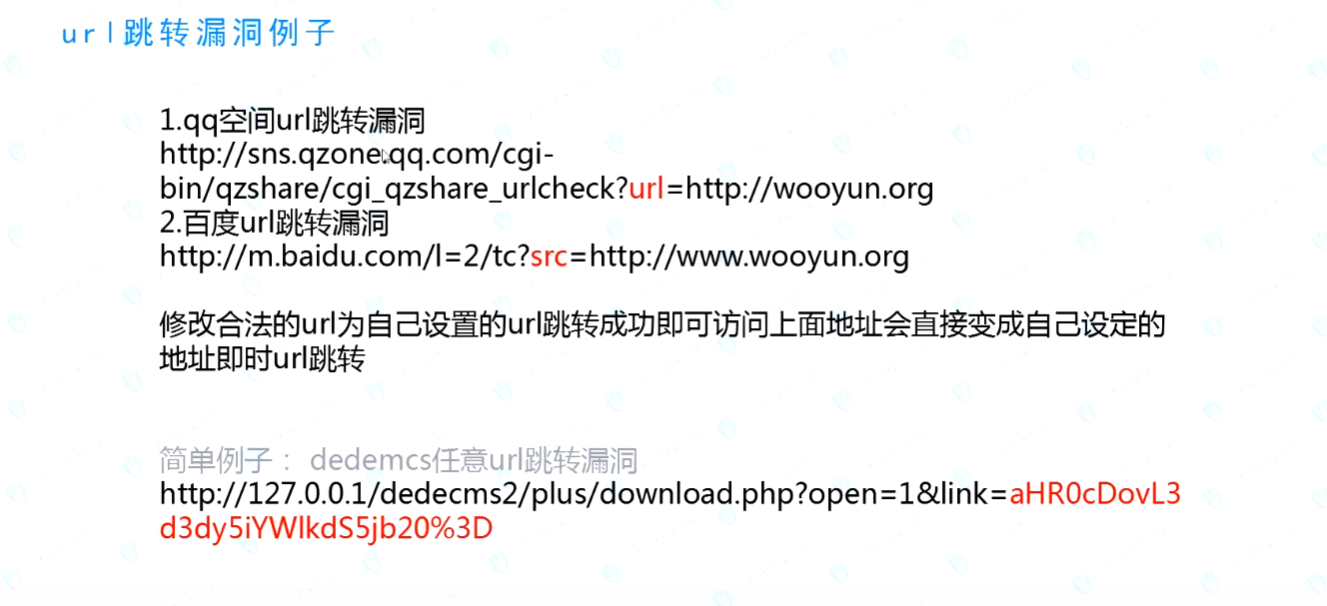

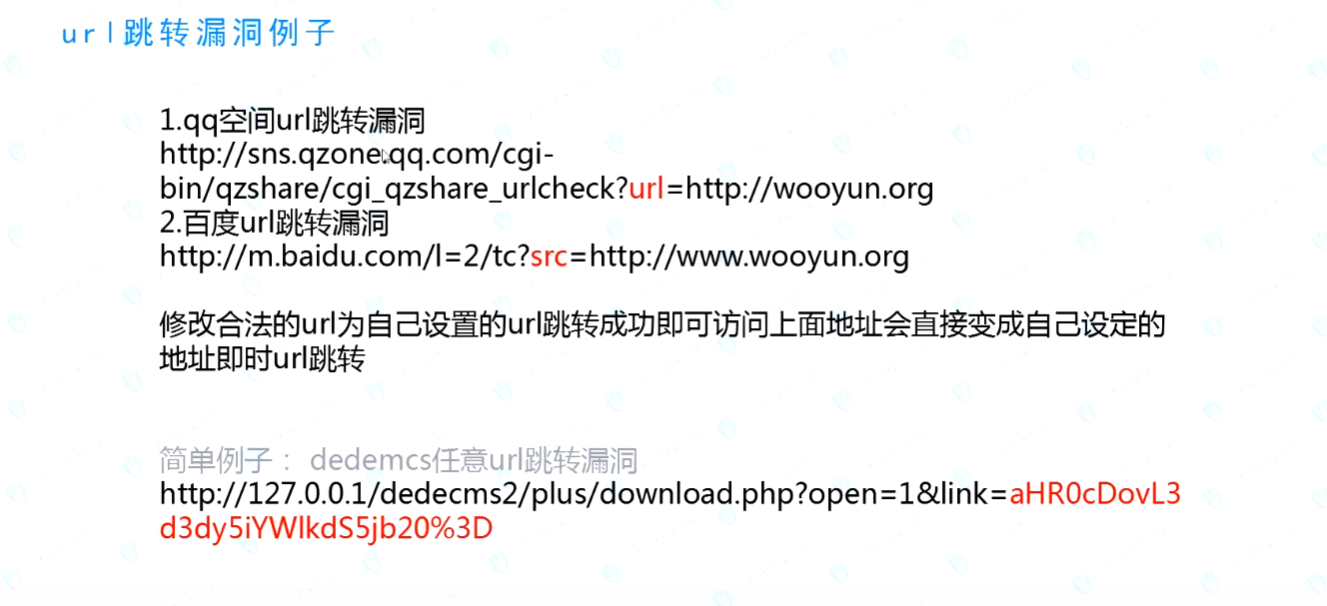

03.举例子:

04.url跳转漏洞作用:

钓鱼:利用源码小偷制作钓鱼网站

配合xss漏洞:xss执行js脚本

配合csrf漏洞:配合csrf操作危险请求

配合浏览器漏洞:配合浏览器漏洞执行进一步操作:

CVE-2018-8174….

05.URL跳转漏洞寻找:

01对参数,对功能敏感:登录跳转是最常见的跳转类型,认证完后会跳转,所以在登录的时候建议多观察url参数

02.用户分享,收藏内容过后,会跳转

03.跨站点认证,授权后,会跳转

04站内点击其他网址链接时会跳转

05在一些用户交互页面也会出现跳转,如请填写对客服的评价,评价成功跳转主页,填写问卷,等等业务,注意观察url

06.业务完成后跳转这可以归结为一类跳转,比如修改密码,修改完成后跳转登录页面,绑定银行卡,绑定成功后返回银行卡充值等页面,或者说给定一个链接办理vip,但是你要先认证身份才能访问这个业务,这个时候通常会给定一个链接,认证之后跳转到刚刚的VIP页面。

06.url跳转bypass

厂商通常会对url跳转进行限制,这时候就需要通过一些手段来绕过(bypass)

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Windesky

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果