钓鱼神器mip22结合ngrok内网穿透使用

本文最后更新于 2025-11-04,文章内容可能已经过时。

MIP22高级钓鱼工具

mip22简介:

mip22是一种高级网络钓鱼工具,使用手动方法克隆任何网站、使用自定义方法添加任何网站、使用子域屏蔽链接、缩短网址、实时查看凭据的音频通知、背景音乐等…

缺点是缺少图形化展示,数据不够直观。

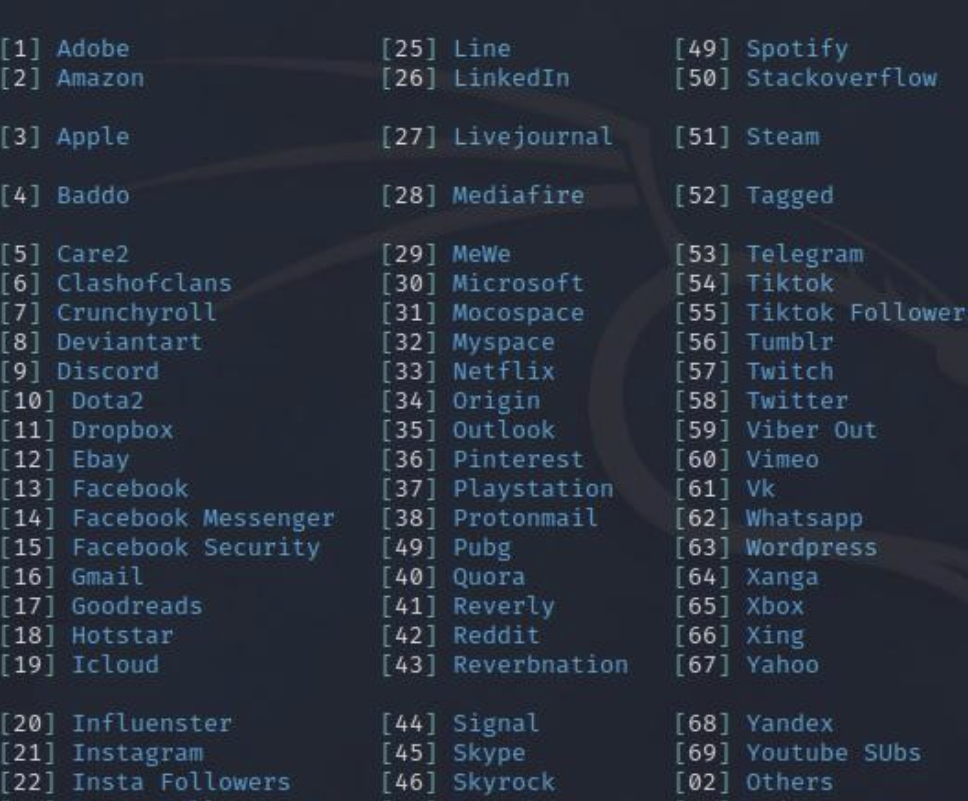

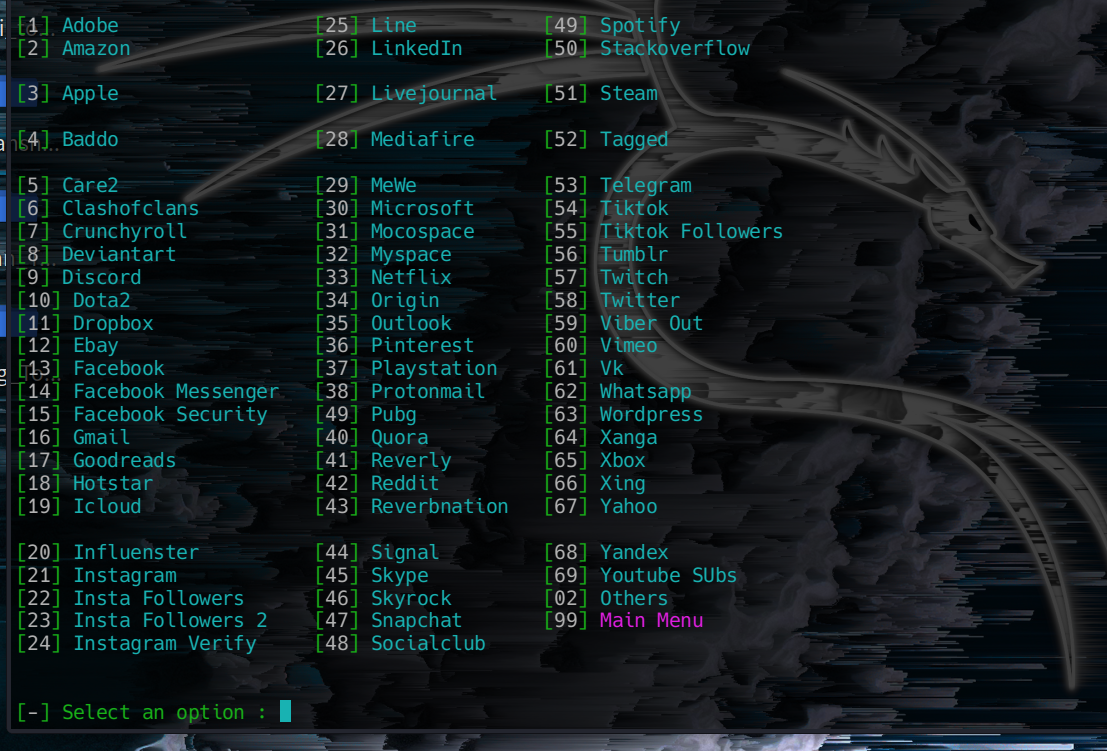

自带克隆的69个网站列表:

安装运行mip22

**1.自动方式:**易于通过终端使用。自动克隆服务。它有 69 个现成的克隆电子服务,包括社交网络、电子邮件、云、多媒体等

**2.手动方法:**通过克隆您想要的服务来手动克隆服务。通过浏览器服务易于使用

**3.隧道设置:**3个隧道将这些服务从本地服务器推广到互联网。它已准备好用于安装一些隧道的 api。

4.电子邮件服务:电子邮件服务它在互联网上有 3 个著名的外部电子邮件服务,您可以访问其中发送电子邮件。

**5.VPN指令:**Vpn 指令它在 Android 操作系统上有各种 vpn 指令。

**6.音效(仅限电脑):**Sound Efects(仅适用于 PC)它具有各种效果,例如背景中的音乐

Ngrok的简介和使用方法

Ngrok是一个反向代理工具,旨在将本地的服务器(如Web服务器)暴露到公网,使远程主机可以访问本地服务。它通过在本地和远程主机之间建立一个安全的通道,实现了内网穿透的功能

-

下载并安装Ngrok客户端:访问Ngrok官方网站(https://ngrok.com)./)。根据操作系统下载适用的Ngrok客户端。将下载的Ngrok客户端解压到合适的目录。

-

注册一个Ngrok账户,并获取一个身份验证令牌:访问Ngrok官方网站(https://ngrok.com)./)。点击"Sign Up"(注册),填写必要的信息并创建一个账户。登录到Ngrok账户,在Dashboard中获取身份验证令牌(Auth Token)。

-

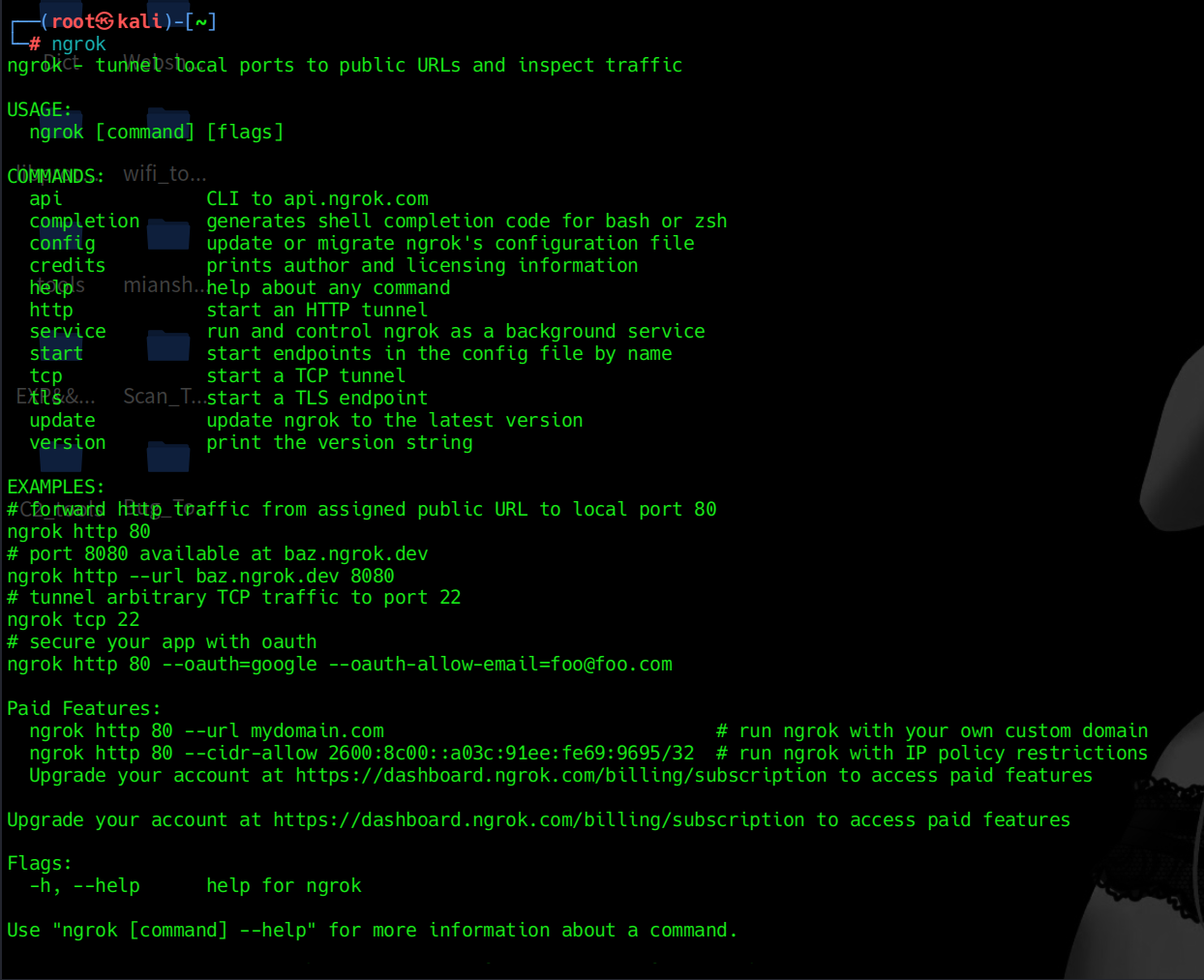

在终端或命令行中运行Ngrok客户端,并使用身份验证令牌进行身份验证:打开终端或命令行窗口。导航到Ngrok客户端所在的目录。运行以下命令进行身份验证:

./ngrok authtoken <your_auth_token>注意:将

<your_auth_token>替换为你自己的身份验证令牌 -

配置Ngrok客户端以指定本地服务器的端口号或域名:在终端或命令行中运行以下命令来启动Ngrok客户端:

./ngrok http <port>或者

./ngrok http <domain>注意:将

<port>替换为本地服务器的端口号,或将<domain>替换为本地服务器的域名 -

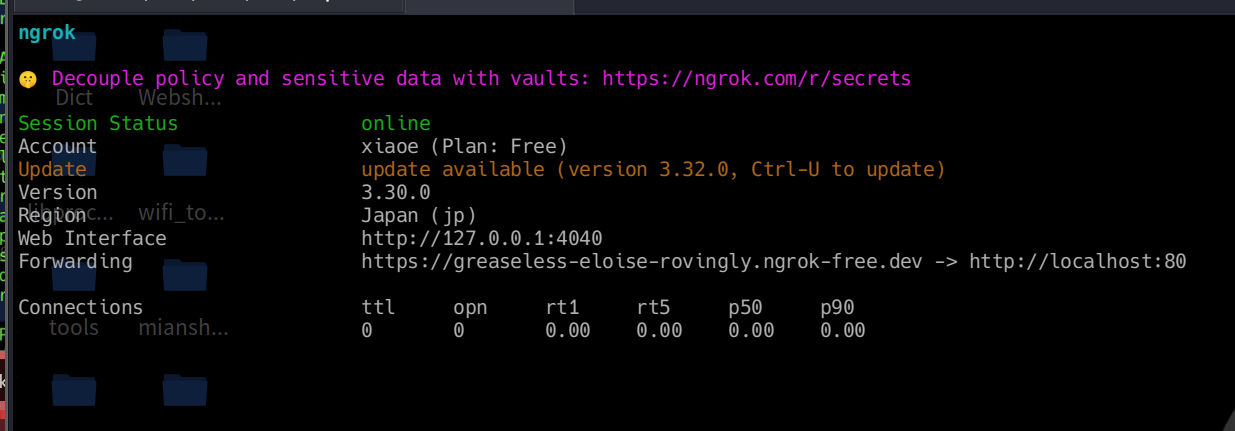

运行Ngrok客户端,它将生成一个唯一的隧道URL,可以通过该URL访问本地服务器:运行上述命令后,Ngrok客户端将启动并显示一个控制台界面。在控制台界面中,你将看到生成的隧道URL,类似于:

Forwarding http://randomstring.ngrok.io -> http://localhost:<port>。复制生成的隧道URL,可以将其分享给其他人,他们可以通过该URL访问你的本地服务器。

Ngrok的应用场景

- **本地开发调试:**开发人员可以使用Ngrok将本地开发服务器暴露到公网,方便远程团队或客户进行调试和测试。

- **Webhook测试:**Ngrok可以用于测试Webhook功能,将公网上的请求传递到本地服务器,方便开发和调试。

- **移动应用测试:**通过Ngrok,可以将本地的移动应用服务器暴露到公网,方便移动应用的测试和调试。

- **演示和展示:**使用Ngrok可以快速分享本地的Web应用或演示,而无需部署到公共服务器上。

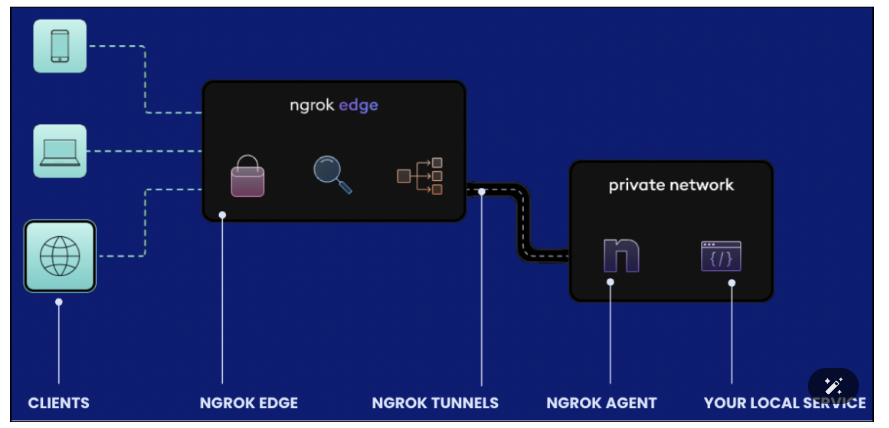

Ngrok的工作原理

- Ngrok客户端和Ngrok服务器之间建立了一个安全的隧道。

- 客户端将本地服务器的流量通过隧道传输到Ngrok服务器。

- 远程主机通过Ngrok服务器访问该隧道,从而可以访问本地服务器。

Ngrok作为一个强大的反向代理工具,提供了一种简单而高效的方式来将本地服务器暴露到公网。它的使用方法简单,通过建立安全的隧道,实现了内网穿透的功能。在开发和调试过程中,Ngrok可以极大地简化远程访问本地服务器的流程,提高开发效率。它在本地开发调试、Webhook测试、移动应用测试以及演示和展示等场景中都有广泛的应用。无论是个人开发者还是团队协作,Ngrok都是一个强大而便捷的工具,值得尝试和探索。

Ngrok下载和安装

ngrok内网穿透

https://dashboard.ngrok.com/login

下载安装后

初次安装运行后需要登录后在如下页面复制自己的Authtoken

https://dashboard.ngrok.com/get-started/your-authtoken

运行ngrok http 80即可代理应用

MIP22和Ngrok结合使用

MIP22钓鱼配合Ngrok将钓鱼页面映射到互联网进行钓鱼攻击

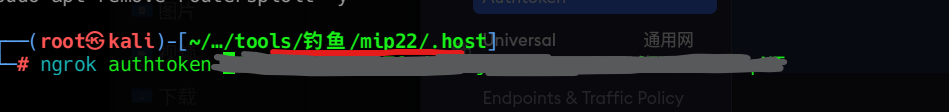

注:MIP22首次启动后需要配置Ngrok的api token才能正常使用:

cd /mip22/.host

ngrok authtoken [ngrok authtoken]

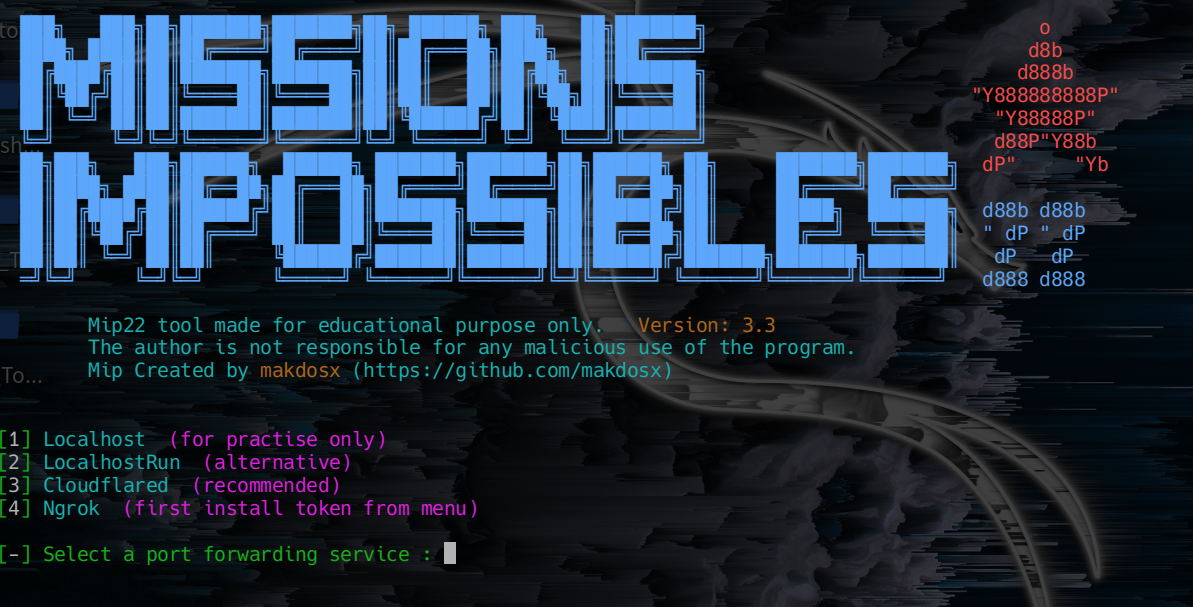

安装mip22后启动mip22

切换到mip22安装文件夹下,执行bash mip22.sh

选择第一个01

选择需要克隆的网址类型,这里选择克隆steam网页,输入51

这个地方我们选择Ngrok

把这里生成的钓鱼网址发送给对方.任意发送一个就行

访问web页面,出现steam页面代表已经正常运行。

等待对方上钩输入账号密码:

一旦对方输入账号密码,信息就会立刻返回到你的服务器

如果跳出如下界面或者工具没有http和https连接地址跳出,说明ngrok出错了或者禁用了,只能尝试其他方法

- 感谢你赐予我前进的力量