域渗透入门及环境搭建

本文最后更新于 2024-07-26,文章内容可能已经过时。

域渗透入门

一、域(Active Directory)的简述

将网络中多台计算机逻辑上组织到一起,进行集中管理,这种区别于工作组的逻辑环境叫做域(Active Directory),域是组织与存储资源的核心管理单元,在域中,至少有一台域控制器,域控制器中保存着整个域的用户帐号和安全数据库。

为什么需要域

在早期Windows主机都是属于工作组网络,单独的个体,在企业环境中,针对于工作组网络的计算机要达到统一管理相当麻烦,为实现将一个企业中所有的用户和计算机进行集中管理(如域安全策略、软件集中安装部署、统一登录认证等),在Windows server操作系统上部署AD来实现这一需求。

域的优点主要有以下几个方面:

1、权限管理比较集中,管理成本降低

2、保密性加强

3、安全性加强

4、提高了便捷性

因此,在内部网络中域是很重要的,一但被别人控制了域控,整个内网的主机都会被入侵沦陷。

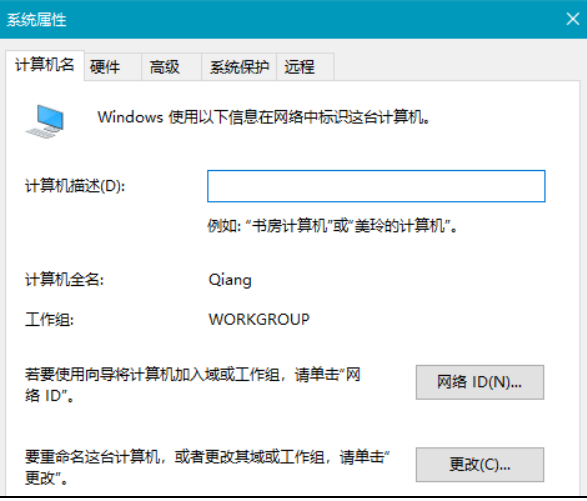

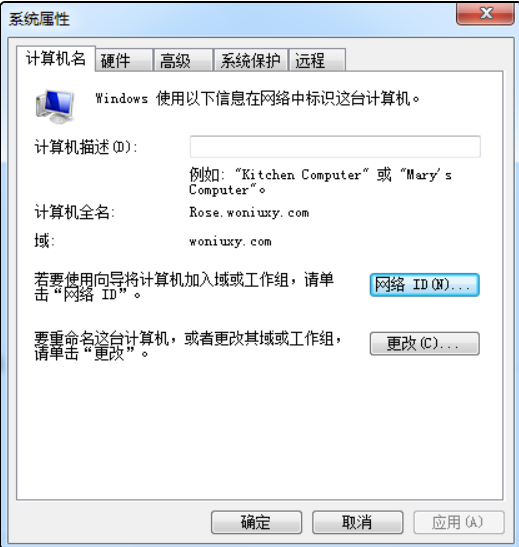

工作组和域

工作组主机(独立操作,适用于个人电脑)

域主机(统一操作,适用于工作环境)

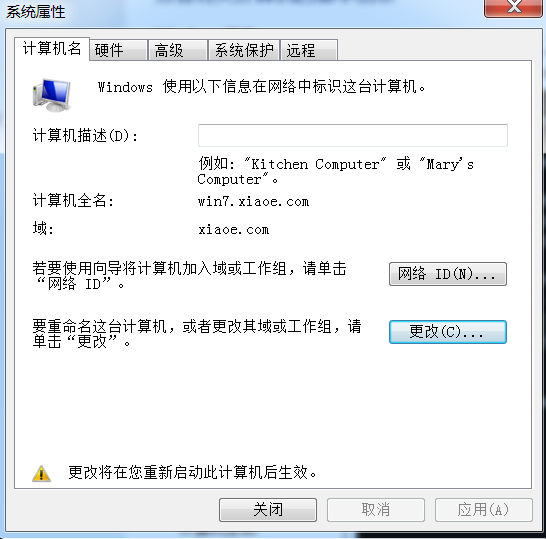

如下:加入域的主机会在系统属性栏中显示域名

域渗透

域渗透是一种网络安全攻击技术,主要针对Windows网络环境中的域环境进行渗透测试。域环境是由多个计算机和用户组成的,通过域控制器(Domain Controller, DC)进行集中管理和安全策略的实施。域渗透的目标通常包括获取域内成员的密码、提升权限、以及执行其他恶意活动。

域渗透的过程可以分为几个关键步骤:

- 信息收集:首先,攻击者会对目标网络进行信息收集,包括扫描目标网段的所有主机以获取IP地址、系统版本、开放端口等信息。这有助于攻击者了解目标网络的拓扑结构和潜在漏洞。

- 子域主机渗透:攻击者可能会针对开放的端口(如445端口)尝试利用已知漏洞(如永恒之蓝漏洞MS17-010)进行渗透。一旦成功,攻击者可以获得子域主机的system权限。

- 域内成员密码dump:通过子域主机,攻击者可以查看域信息,并尝试获取域内成员的密码。这可能包括在子域主机上留后门、新建用户、将用户加入管理员组、开启远程桌面(RDP)端口等操作,以便于后续的攻击活动。

- 防御措施:为了防御域渗透,可以采取一系列安全措施,如禁止Debug Privilege、禁用wdigest协议、设置Active Directory功能级别、禁用SMB1协议、安装补丁、使用防火墙阻止特定端口等。这些措施可以有效减少被攻击的风险。

域渗透的思路

域渗透,需要了解的知识点:

- 了解域的概念

- 了解域环境

- 收集信息

- 如何获取域管理员权限

- 哈希传递攻击 (PTH)

- 黄金票据

- 白银票据

- PTT

基本思路:

通过域成员主机,定位出域控制器IP及域管理员账号,利用域成员主机作为跳板,扩大渗透范围,利用域管理员可以登陆域中任何成员主机的特性,定位出域管理员登陆过的主机IP,设法从域成员主机内存中dump出域管理员密码,进而拿下域控制器、渗透整个内网。

二、Active Directory(域)基本概念

1、概述

- 域也叫AD,活动目录(Active Directory)是面向Windows Standard Server、Windows Enterprise Server以及 Windows Datacenter Server的目录服务。

- Active Directory不能运行在Windows Web Server上,但是可以通过它对运行Windows Web Server的计算机进行管理。

- Active Directory存储了有关网络对象的信息,并且让管理员和用户能够轻松地查找和使用这些信息。

- Active Directory使用了一种结构化的数据存储方式,并以此作为基础对目录信息进行合乎逻辑的分层组织

2、功能

- 服务器及客户端计算机管理:管理服务器及客户端计算机账户,所有服务器及客户端计算机加入域管理并实施组策略。

- 用户服务:管理用户域账户、用户信息、企业通讯录(与电子邮件系统集成)、用户组管理、用户身份认证、用户授权管理等,按省实施组管理策略。

- 资源管理:管理打印机、文件共享服务等网络资源。

- 桌面配置:系统管理员可以集中的配置各种桌面配置策略,如:用户使用域中资源权限限制、界面功能的限制、应用程序执行特征限制、网络连接限制、安全配置限制等。

- 应用系统支撑:支持财务、人事、电子邮件、企业信息门户、办公自动化、补丁管理、防病毒系统等各种应用系统

- 主要将网络中的计算机逻辑上组织到一起集中管理

三、Active Directory相关概念

1、Active Directory

- AD是Windows server的一种服务

- AD是一个目录数据库,被用来存储用户账户、计算机账户、打印机与共享文件夹等对象,而提供目录服务的组件就是AD域服务器,它负责目录数据库的存储、添加、删除、修改与查询等工作

2、域

- 活动目录的一种实现形式。

- 域是Windows网络中独立运行的单位,域之间相互访问则需要建立信任关系(即Trust Relation)。

- 当一个域与其他域建立了信任关系后,两个域之间不但可以按需要相互进行管理,还可以跨网分配文件和打印机等设备资源,使不同的域之间实现网络资源的共享与管理,以及相互通信和数据传输

3、域控制器(DC,Domain Controller)

- 安装了活动目录的一台计算机(一般为Windows server)

- 一个域可以有多台域控制器

4、名称空间(DNS域名空间)

- 是一个区域的名字(在DNS上新建的一个区域)

- 定位了网络资源(域名资源)的位置

5、对象和属性

- 对象由一组属性组成,它代表的是具体的事物

- 属性就是用来描述对象的数据

6、容器(组织单位、域)

- 是一种特殊的活动目录对象

- 作用是存放对象的空间

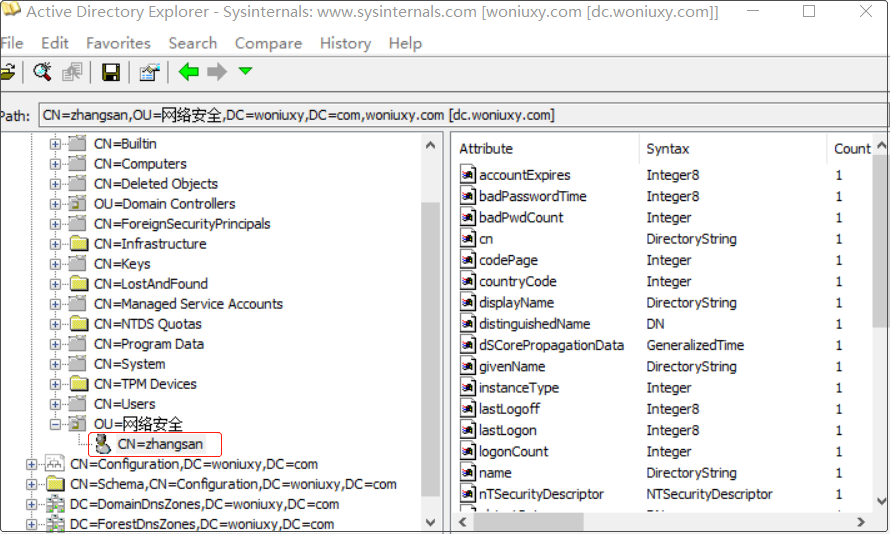

7、LDAP协议及相关名词

轻量级目录访问协议,它基于X.500标准,是一个开放的、中立的、工业标准的应用协议。

可以查询与更新活动目录数据库,活动目录利用LDAP名称路径来描述对象在活动目录内的位置。

域中一个活动目录的例子,“CN=zhangsan,OU=网络安全,DC=woniuxy,DC=com”

含义:zhangsan这个对象位于 woniuxy.com 这个域的网络安全组织单位(OU)中

部分关键词说明:

DC(Domain Component,域组件):表示使用 DNS 来定义其名称空间的 LDAP 树的顶部,用 . 分开的每个单元都可以看成是一个DC域组件,上述的 woniuxy.com 就被分成了两个。

OU(Organization Unit,组织单位):组织单位中包含对象、容器,还可以包含其他组织单位。

CN(Common Name,通用名称) :对象的名称,如 zhangsan。

DN(Distinguished Name,可分辨名称):AD 域中每个对象都有唯一的 DN,DN 有三个属性,就上述的 DC、OU、CN。

UPN(User Principal Name,用户辨别名称):用于用户身份标识,如在域 woniuxy.com 中的 zhangsan 用户,它的UPN为:zhangsan@woniuxy.com。

FQDN(Fully Qualified Domain Name,全限定域名):同时带有主机名和域名的名称。如上述的zhangsan的 FQDN 为 zhangsan.woniuxy.com。

8、域组策略(GPO对象)

- 若干策略的集合

- 应用到容器会影响容器内所有的计算机和用户

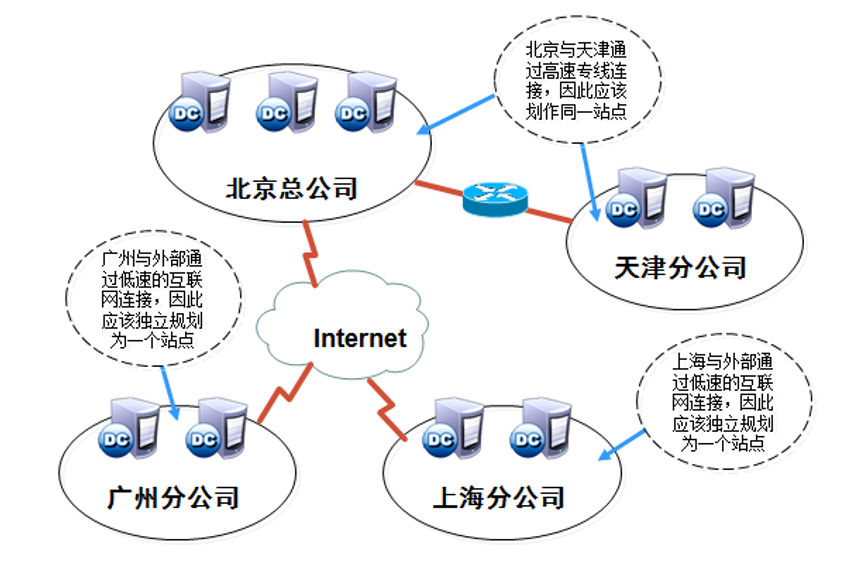

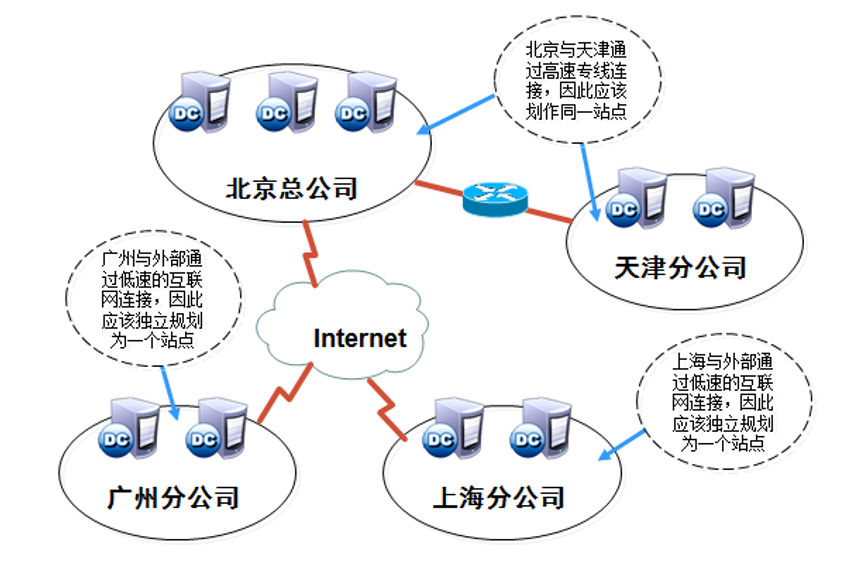

四、域部署结构

1、物理结构

站点:可以将高速连接的网络中多台域控制放入一个站点

一个域的域控制器分布在不同的站点中,而站点之间是慢速连接,由于不同站点的域控制器之间会互相复制AD DS数据库,因此要谨慎规划执行复制的时段,尽量在离峰时段执行复制工作,频率不要过高,避免复制时占用站点之间的连接带宽,影响站点之间其他数据的传输效率

同一个站点内的域控制器之间是通过快速链路连接在一起的,在复制AD DS数据时,可以实现快速复制。AD DS会设置让同一个站点内、隶属于同一个域的域控制器之间自动执行复制操作,默认的复制频率也要高于不同站点之间的域控制器。

域控制器

2、逻辑结构

单域:网络中只建立了一个域

域树:具有连续的名称空间的多个域

域林:由一个或多个没有形成连续名称空间的域树组成

组织单位:域内部的一种容器(用于存放对象)

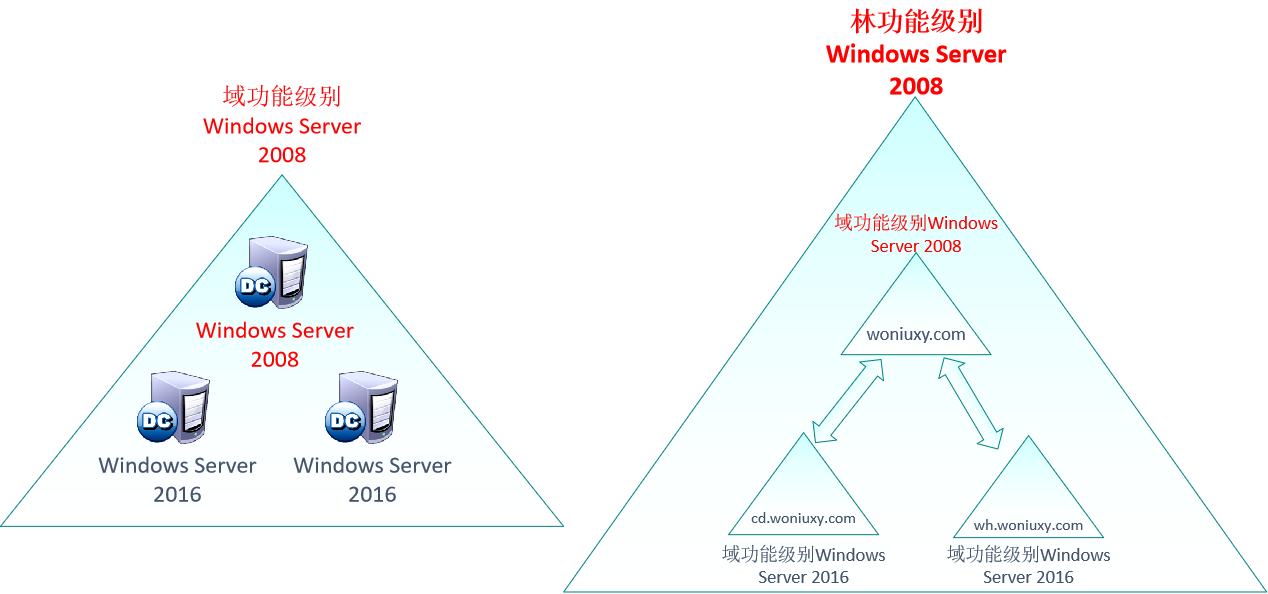

五、域功能级别和林功能级别

AD DS将域与林划分为不同的功能级别,每个级别各有不同的功能与限制

1、域功能级别

- 会受早期域控制器(操作系统)版本影响

- 只会影响到该域,不会影响到其他域

2、林功能级别

- 会受域功能级别影响

- 会影响到该林的所有域

六、部署Windows域

环境简述:

win2008 (域控服务器)

win2003 ()

部署AD域环境

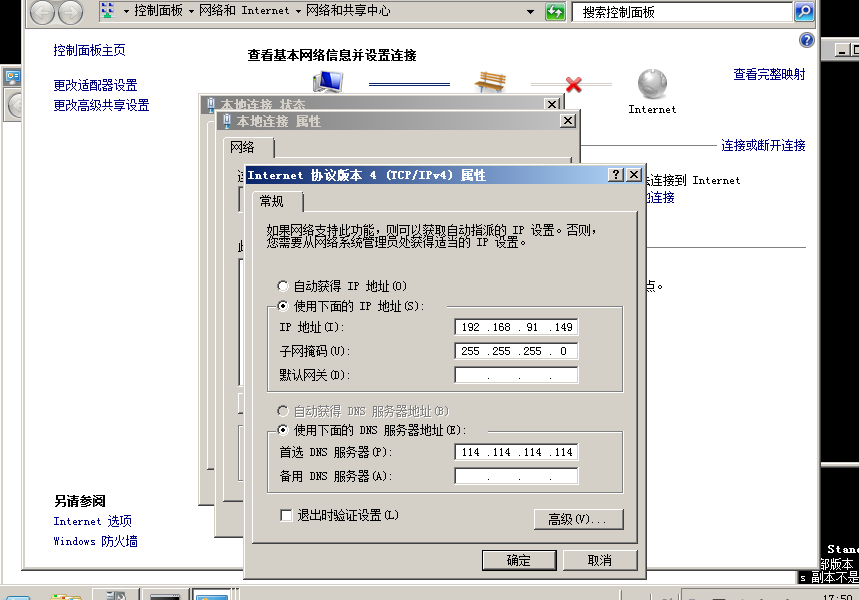

1、配置Windows Server 2008 主域控

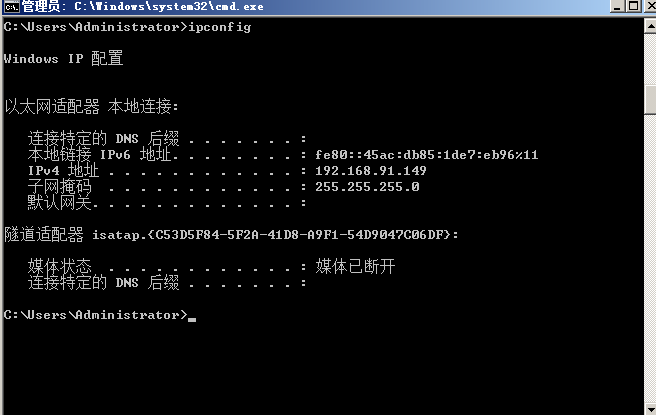

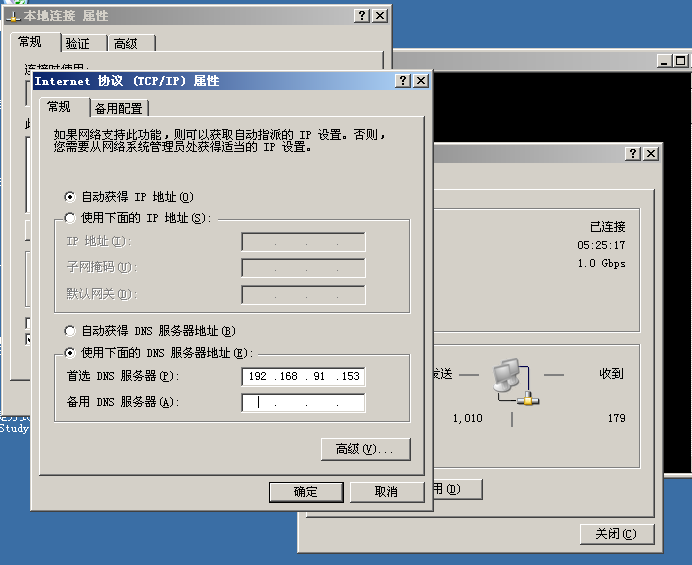

(1)域控Server最好配置为固定IP

网络和共享中心–> 本地连接–> 属性–>Internet 协议版本 4(TCP/TPv4)

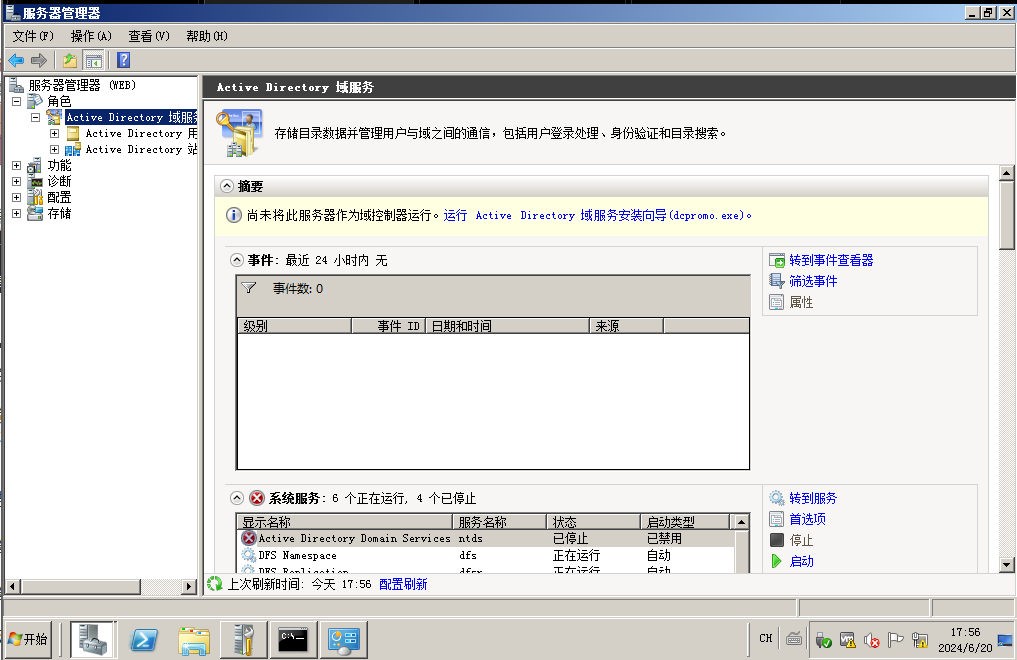

(2)添加服务器角色(Active Directory域服务)

管理工具—>服务器管理器 —>角色 –> 添加角色

一路下一步,进行AD域服务的安装。

点击安装 即可,之后就可以在角色菜单下看到Active Directory 域服务器

点击安装 即可,之后就可以在角色菜单下看到Active Directory 域服务器

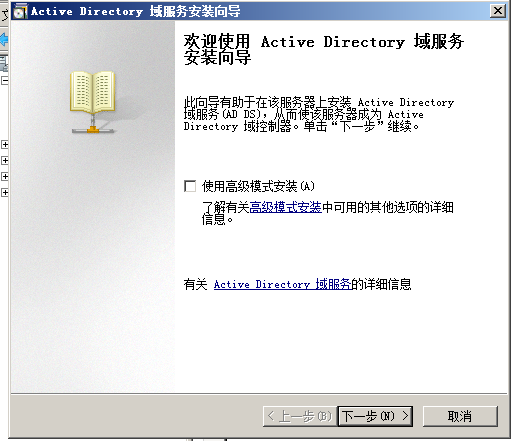

点击运行安装向导,一直下一部即可。在新林中建域。输入根域名:xiaoe.com

(3)开始配置域服务器

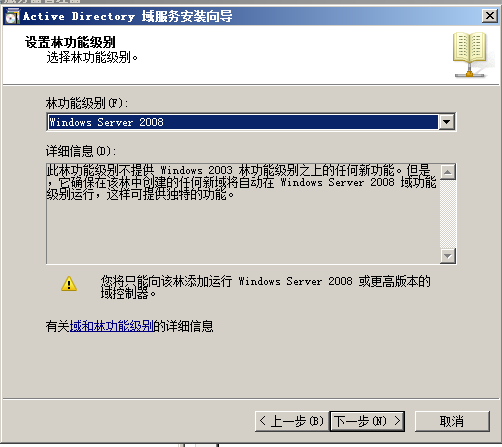

注意:选择 Windows Servder 2008 不要选代R2

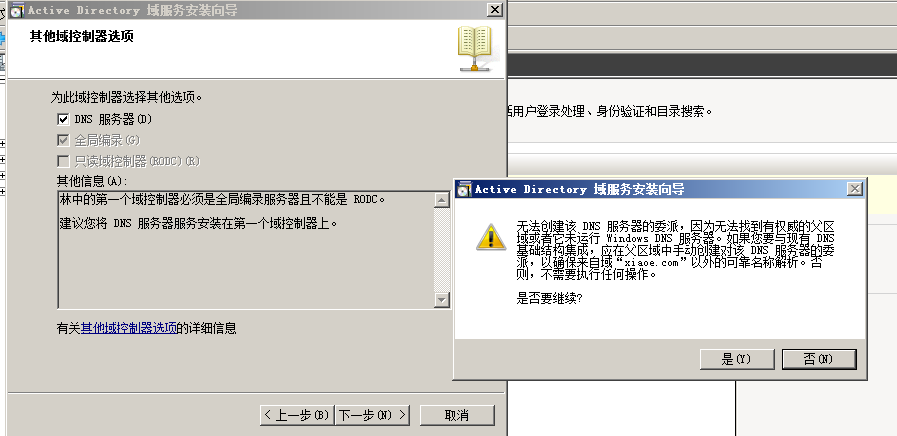

选是

选择成为DNS服务器

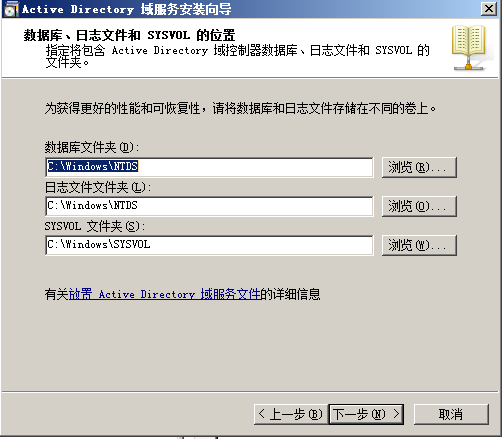

选择存储位置,建议保持默认:

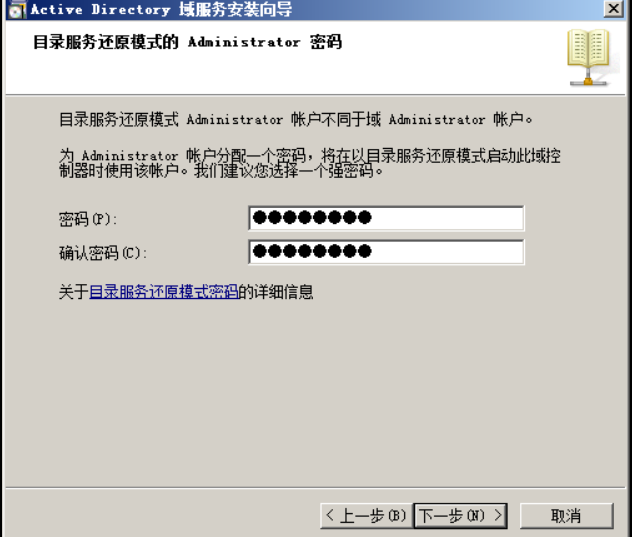

输入密码:Xiaoe000等,满足密码强度要求:

密码:Xiaoe000

确认配置没有问题后进入下一步,开始配置:

- 部署配置:添加新林(网络中没有林也没有域)

- 域控制选项:域功能级别和林功能级别设定,域控制功能(一般情况下第一台域控制器都会安装DNS服务器,网络中第一台域控制一定是全局编录服务器(GC),目录服务器还原模式密码用于恢复活动目录数据时使用)

- 其他选项:NetBIOS域名一般为二级域名称(使用默认)

- 路径:活动目录数据库及日志存放位置

- 检查:无错误项即可安装

安装好后重启登录,即可看到出现域名了。

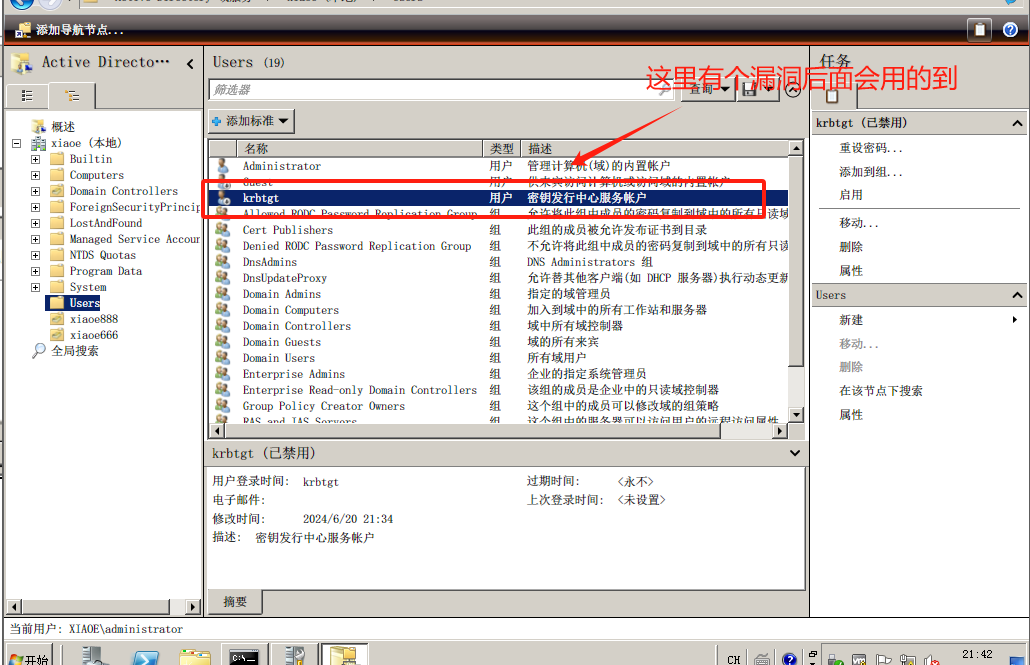

(5)在域控服务器上添加一个账号用于登录

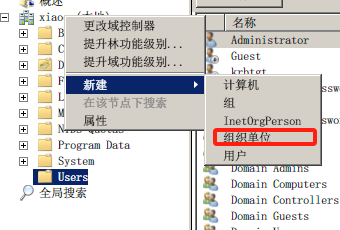

先创建组织单位

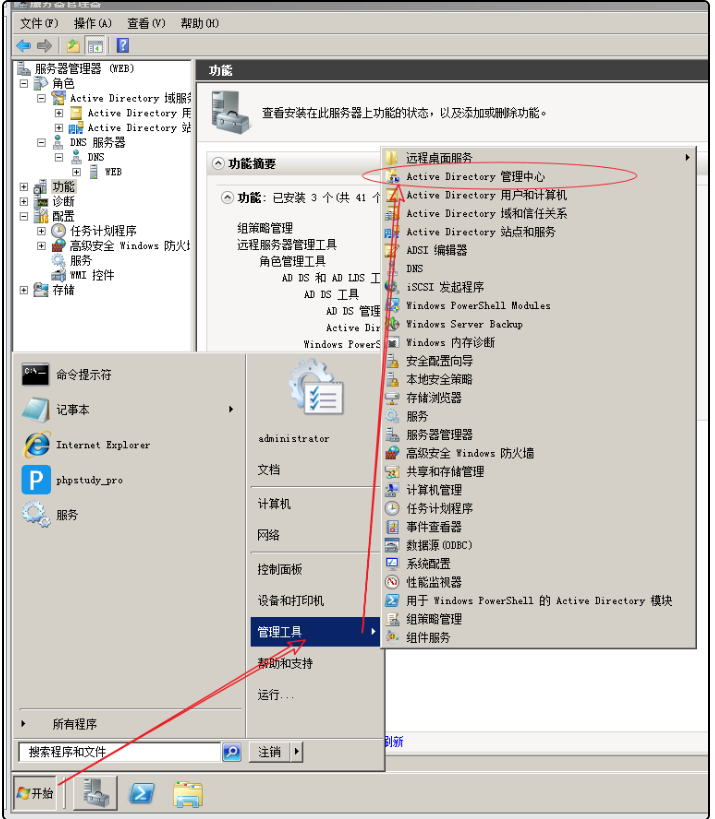

开始菜单–>管理工具–>Active Directory管理中心–>xiaoe(本地)–>右键(新建–>组织单位)

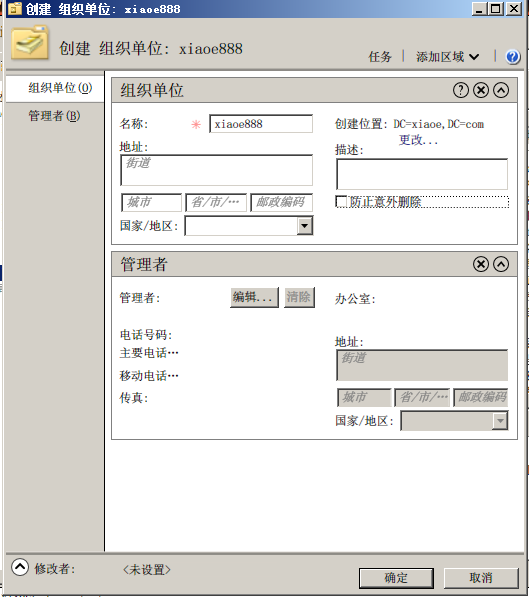

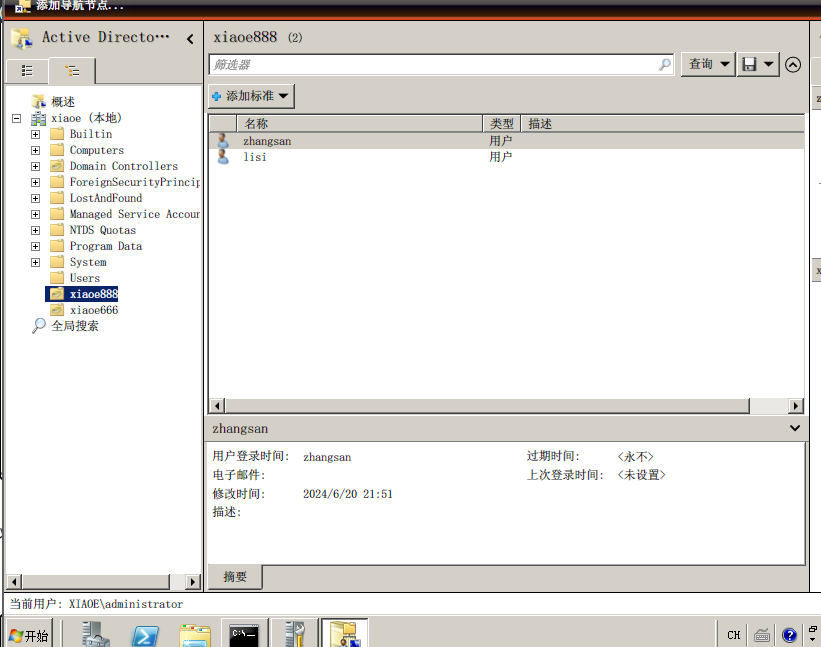

如此配置,再添加一个xiaoe666组织单位

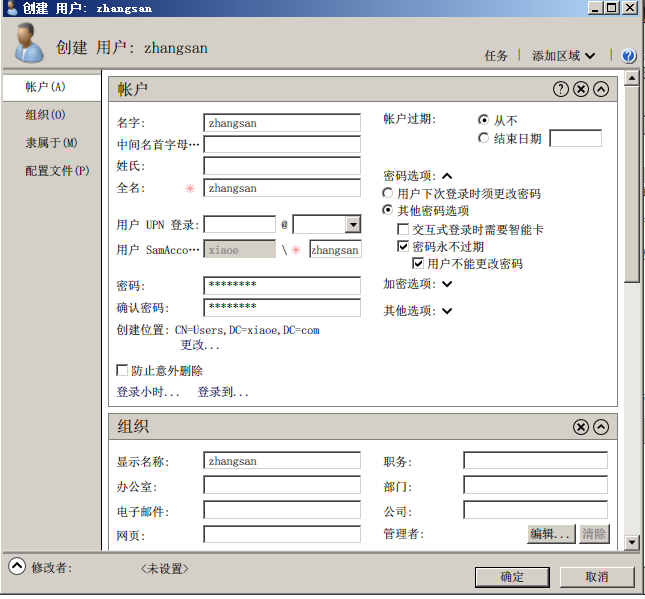

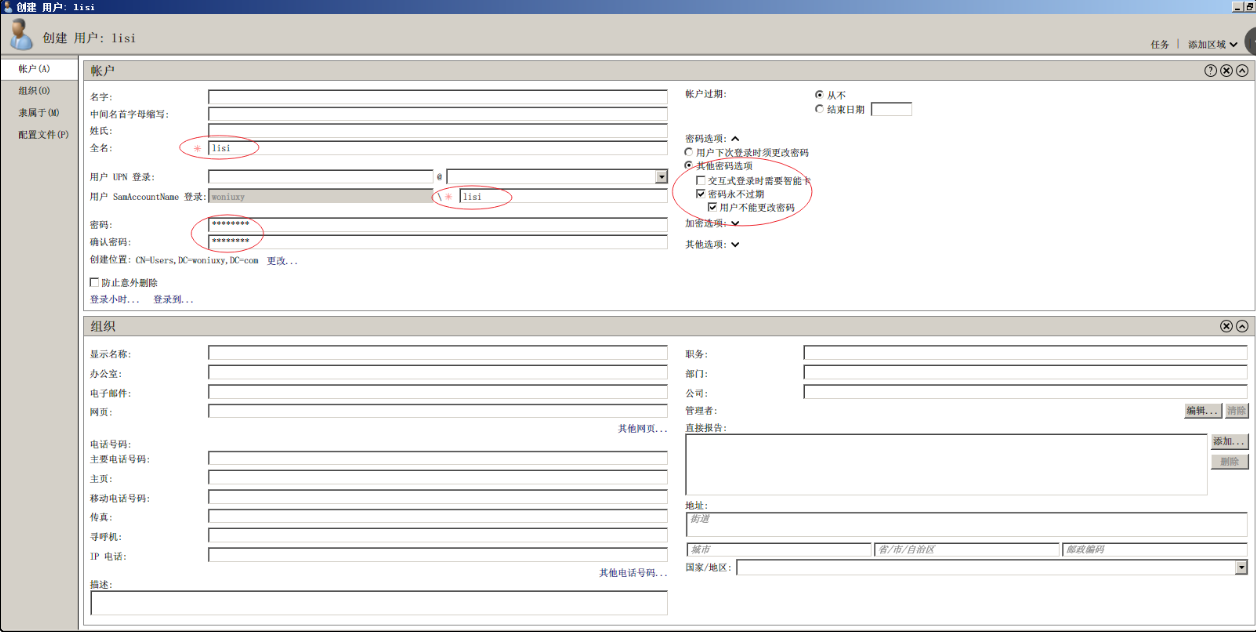

再创建用户(User–>新建–>用户)

用户1:zhangsan 密码:Xiaoe111

用户2:lisi 密码:Xiaoe222

更改密码选项 (密码用不过期,用户不能更改密码)(取消防止意外删除)

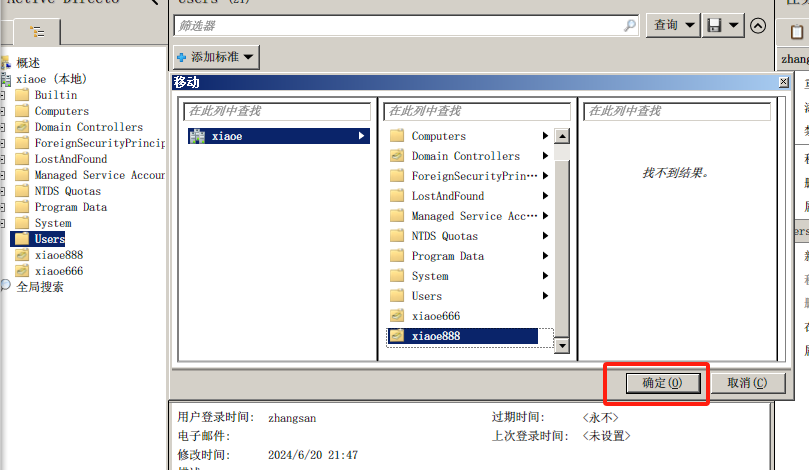

将用户移动到xiaoe888组织单位

(新建的用户右击–>移动)

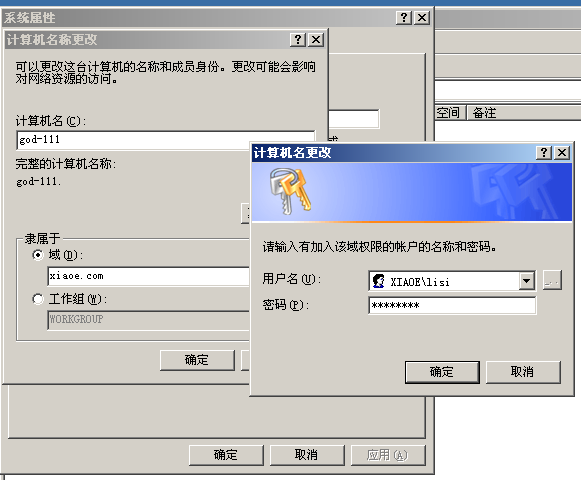

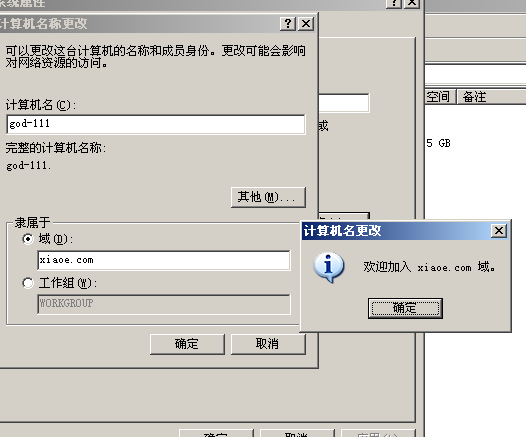

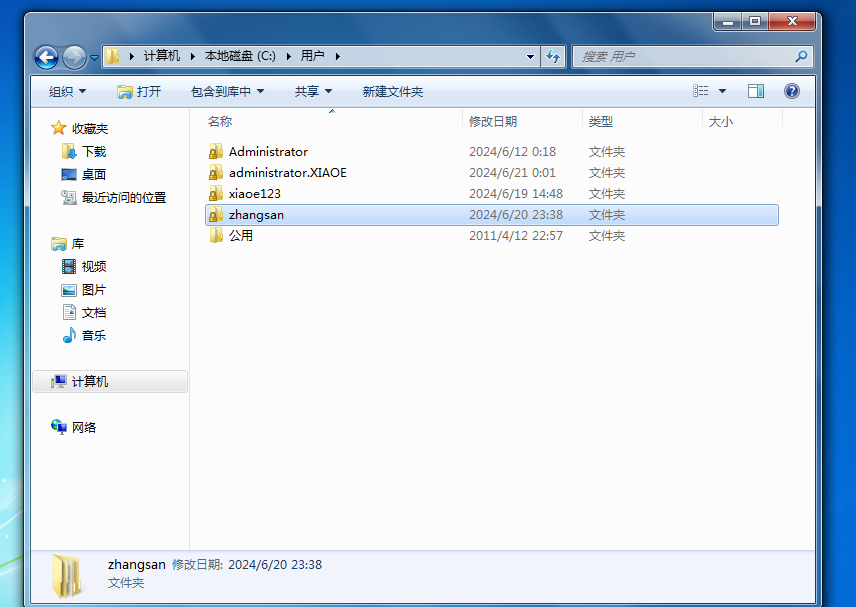

2、配置一台Windows 7的客户机

- 需要再域控服务器中创建一个域账户

- Win7加入域控

域控服务器创建的账户 lisi.

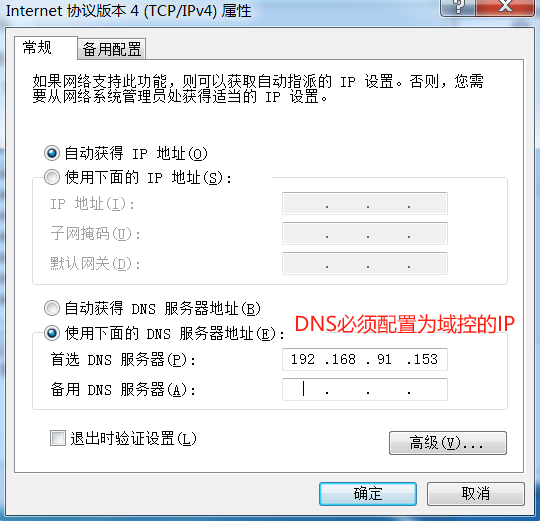

修改DNS

输入域用户名和密码即可加入域这里加入的是zhangsan

xiaoe\zhangsan

Xiaoe111

重启后用域账号登录即可。

3、配置一台Windows Server2003的客户机

(控制面板–>网络连接–>本地连接)

同样操作将Windows Server2003加入lisi账户的域

登录测试:

使用管理员账号登录

XIAOE\administrator

!@#Qwe123

至此,域环境搭建完毕

- 感谢你赐予我前进的力量