【攻防技术】Proxifier + Clash 轮询代理隐藏真实IP

本文最后更新于 2025-11-14,文章内容可能已经过时。

【攻防技术】Proxifier + Clash 轮询代理隐藏真实IP

原文链接:https://meta.natapp4.cc/index.php/archives/1973/

简介

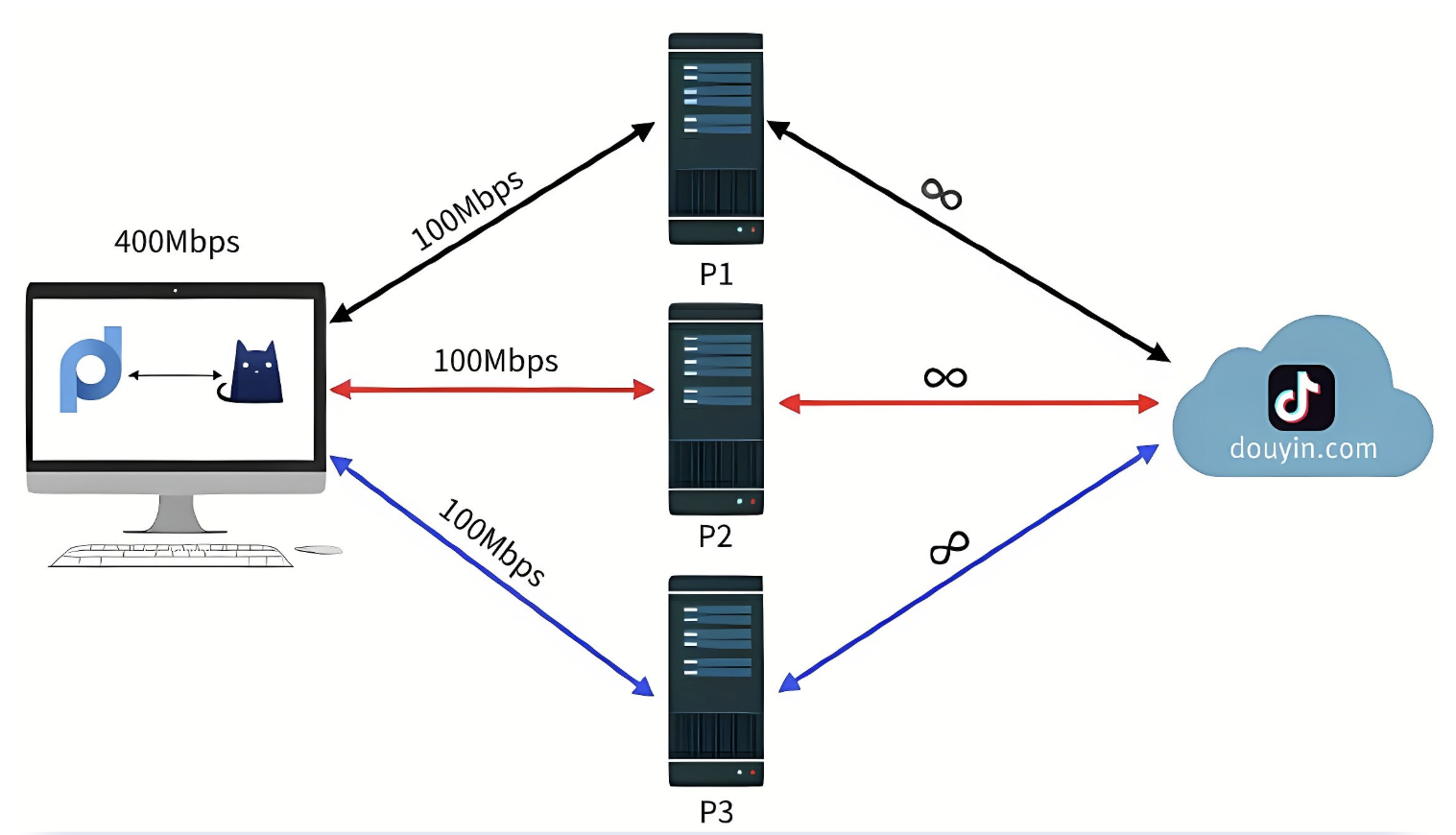

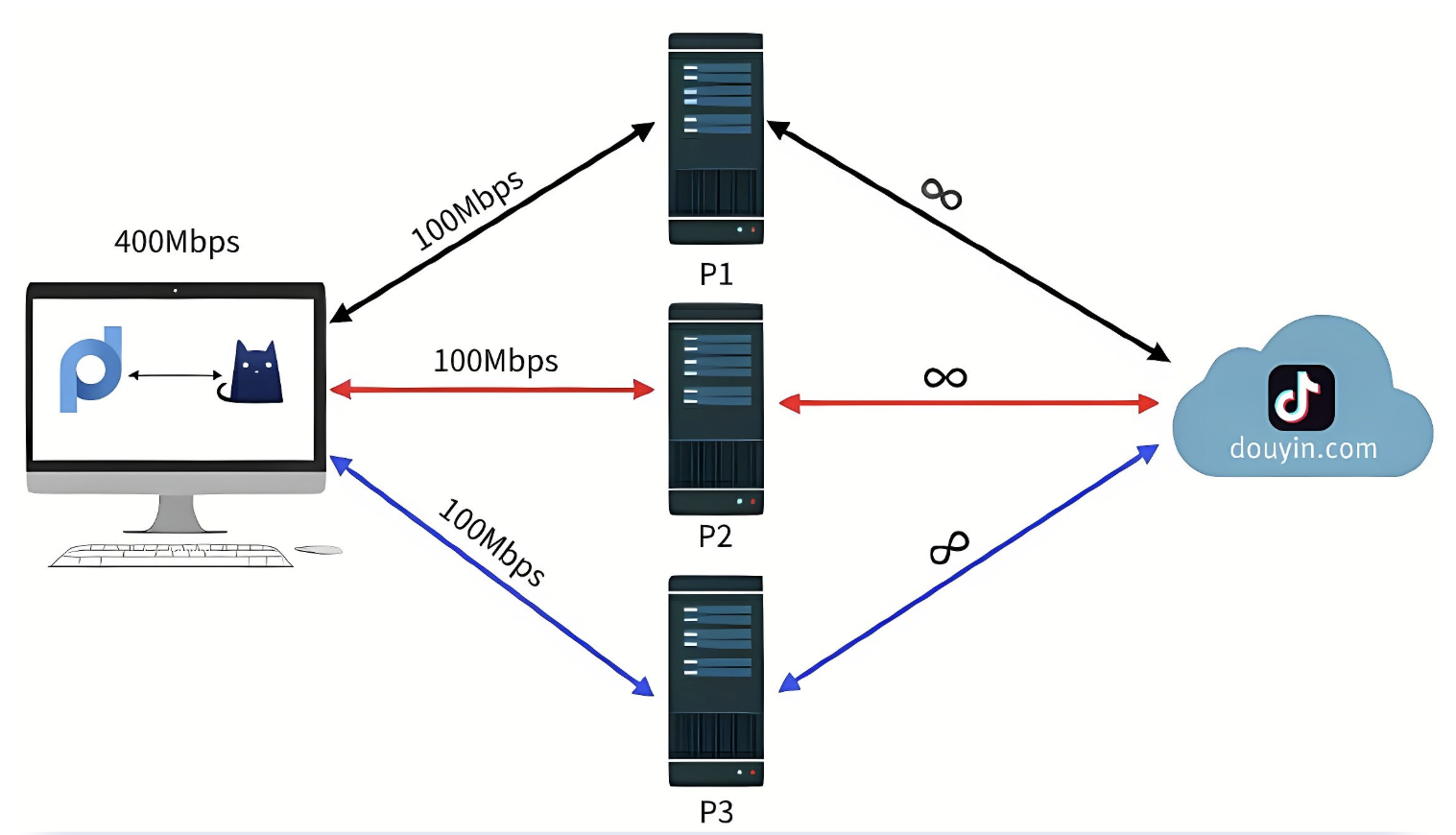

在当前攻防对抗中,大多数目标单位均配有安全设备,如 WAF、IPS、防火墙等,渗透过程中常常出现 IP 被封现象。为了降低暴露风险,本篇以实战角度出发,结合 Clash 的轮询负载均衡与 Proxifier 联动,实现 IP 动态切换,最大程度隐藏真实身份,避免被溯源。

负载均衡

配置流程

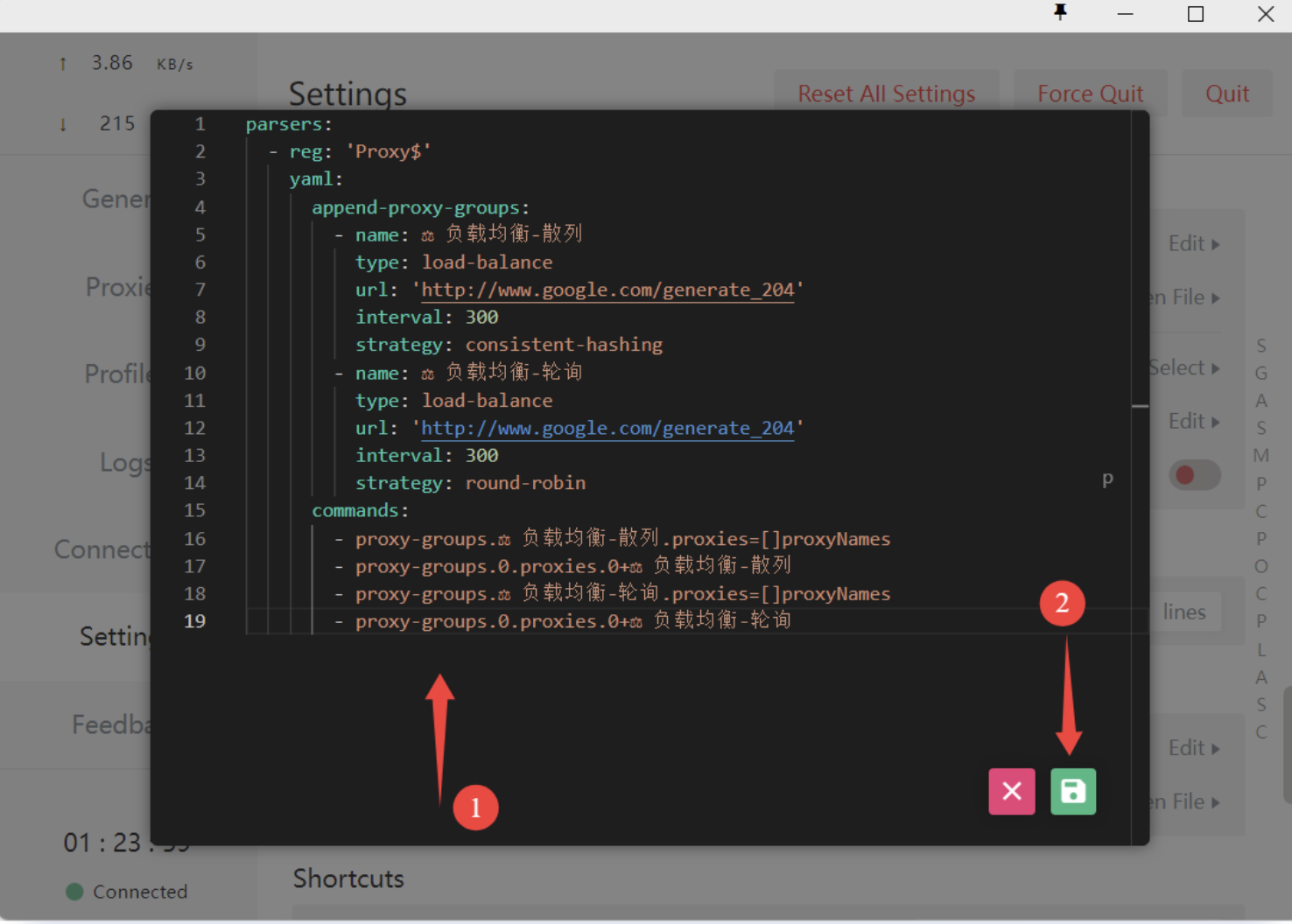

先到clash中设置(Settings)里找到 Parsers 这个选项,点击编辑(Edit)。

先到设置(Settings)里找到 Parsers 这个选项,点击编辑(Edit)。

把以下配置填进去,然后进行保存。

Clash 负载均衡配置

parsers:

- reg: 'Proxy$'

yaml:

append-proxy-groups:

- name: ⚖️ 负载均衡-散列

type: load-balance

url: 'http://www.google.com/generate_204'

interval: 300

strategy: consistent-hashing

- name: ⚖️ 负载均衡-轮询

type: load-balance

url: 'http://www.google.com/generate_204'

interval: 300

strategy: round-robin

commands:

- proxy-groups.⚖️ 负载均衡-散列.proxies=[]proxyNames

- proxy-groups.0.proxies.0+⚖️ 负载均衡-散列

- proxy-groups.⚖️ 负载均衡-轮询.proxies=[]proxyNames

- proxy-groups.0.proxies.0+⚖️ 负载均衡-轮询

这段配置就干了两件事:

新增两个 "负载均衡" 分组

- 散列分组:用一致性哈希(consistent-hashing)把请求分给各节点

- 轮询分组:用轮询(round-robin)依次分给各节点

两个分组都会每 300 秒去 http://www.google.com/generate_204 测一次可用性。

把现有的所有代理都加到这两个分组里,并且把这两个分组排到代理组列表的最前面。

这样配置后,就可以在用代理 选 "负载均衡-散列" 或 "负载均衡-轮询" 来智能分发流量。

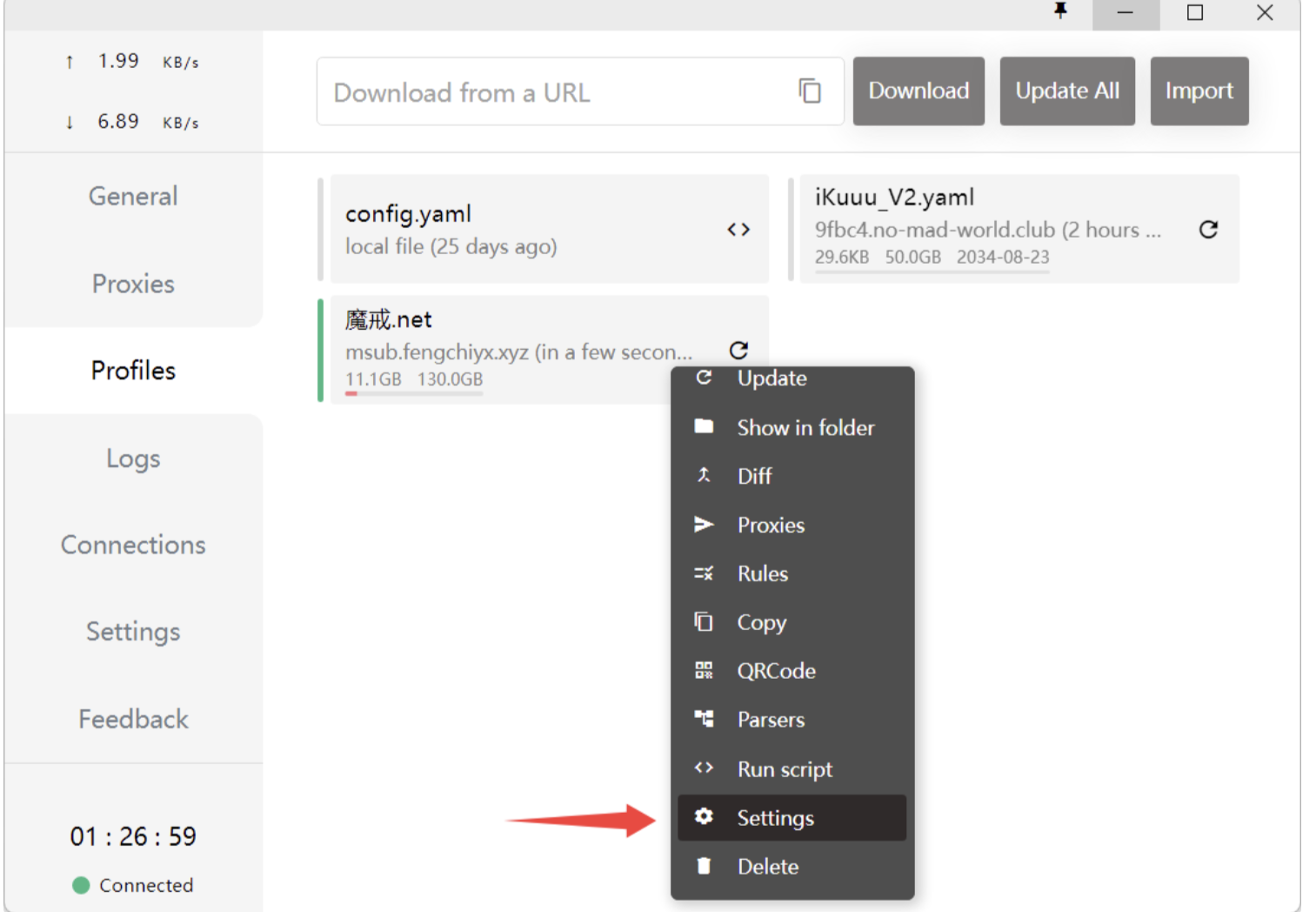

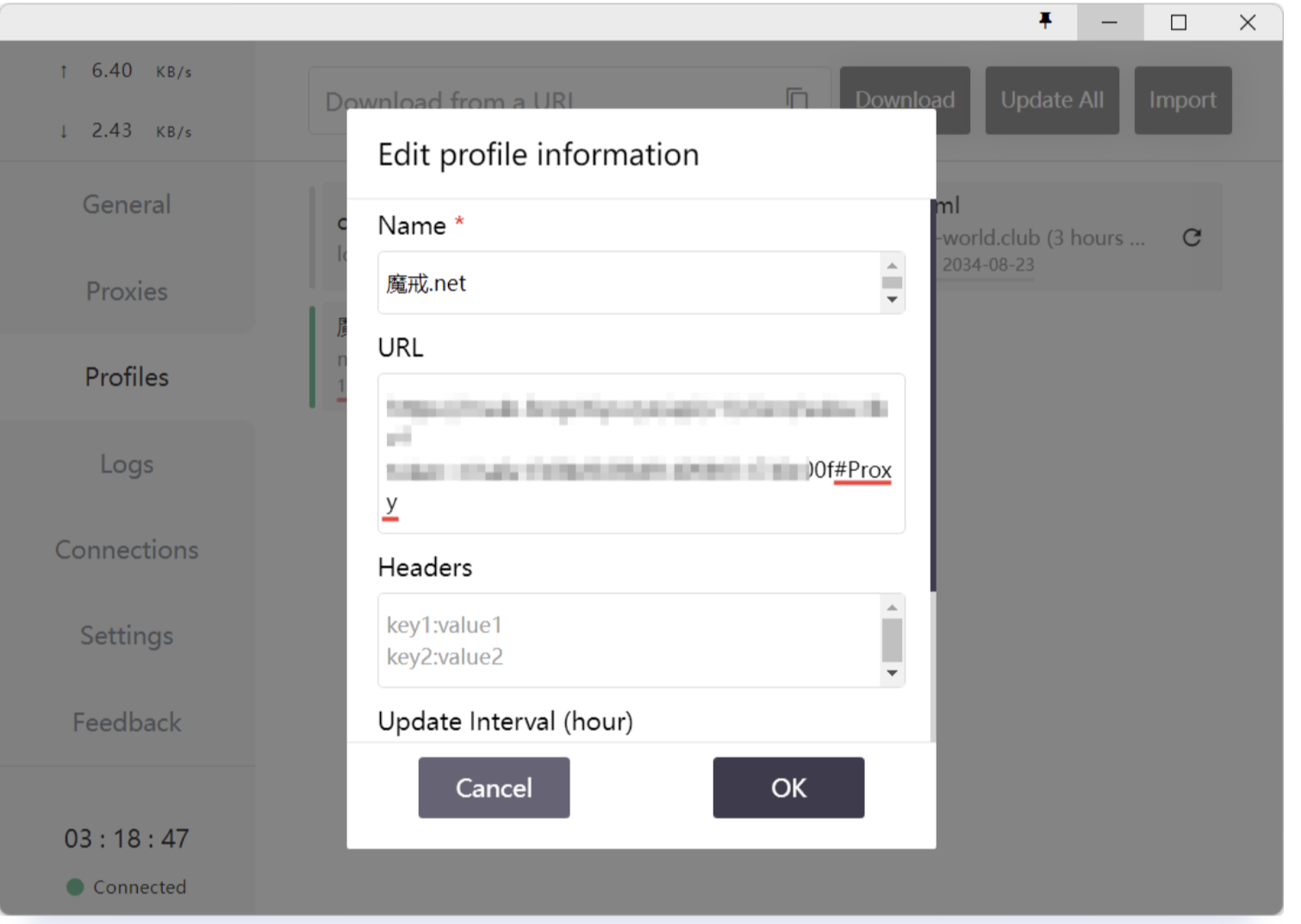

然后到 Profiles 里设置下节点配置。

在 URL 最后加上 #Proxy,即可触发 Clash 中对应的 Parsers 规则,添加完成后点击 OK 保存即可。

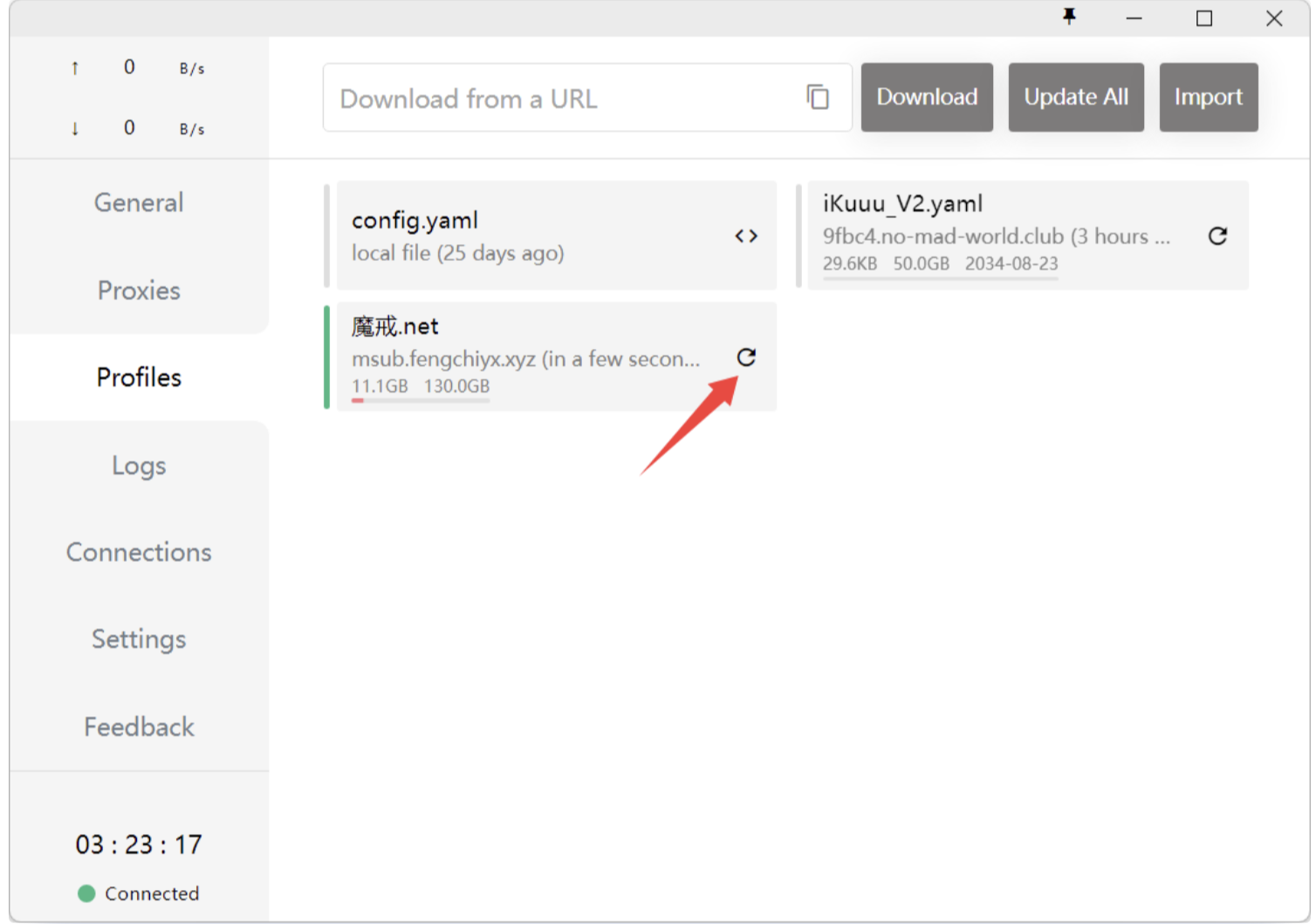

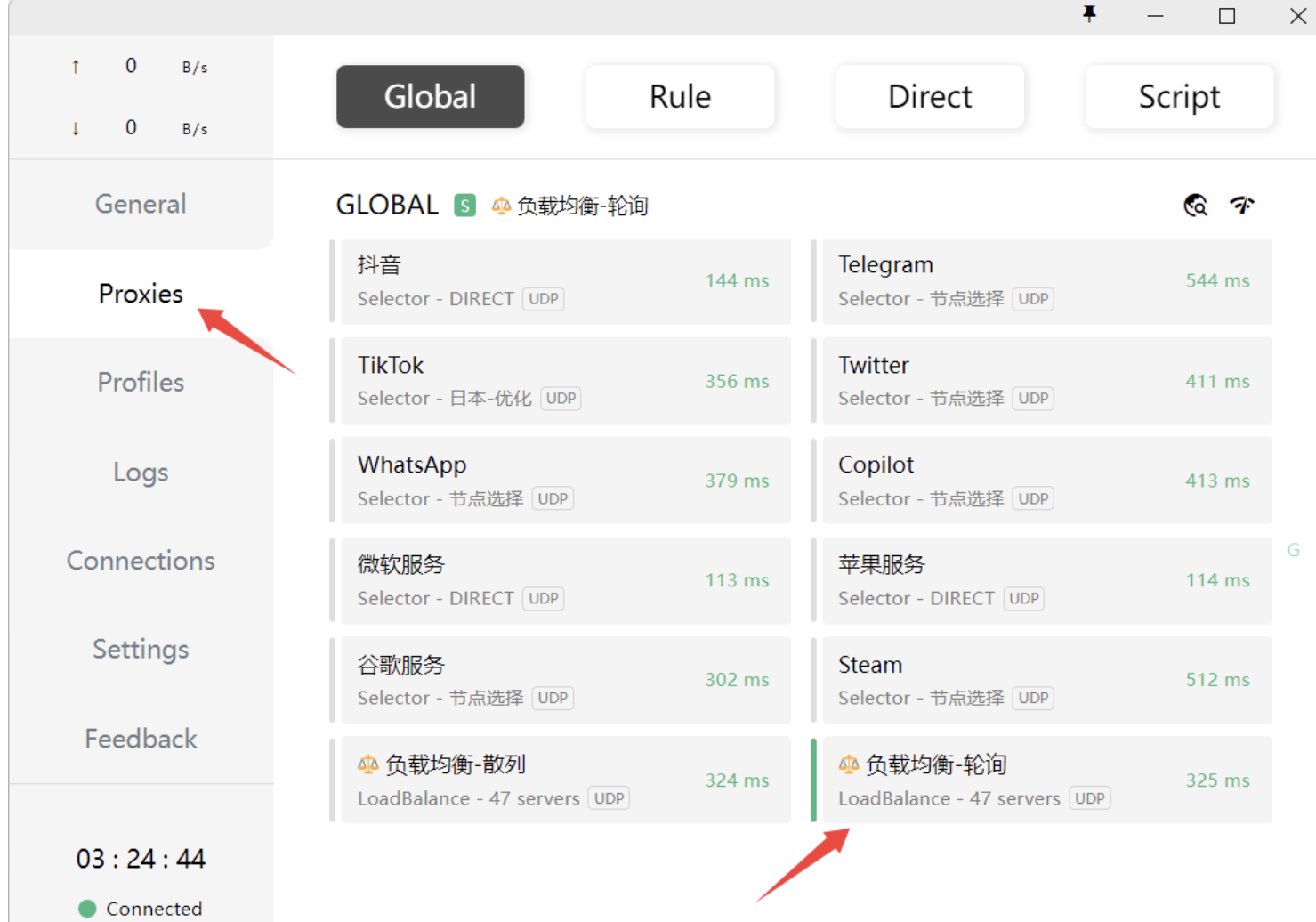

再刷新下就会出现 负载均衡-散列 跟 负载均衡-轮询 选项,这里我先选着轮询配合以下 Proxifier 做演示。

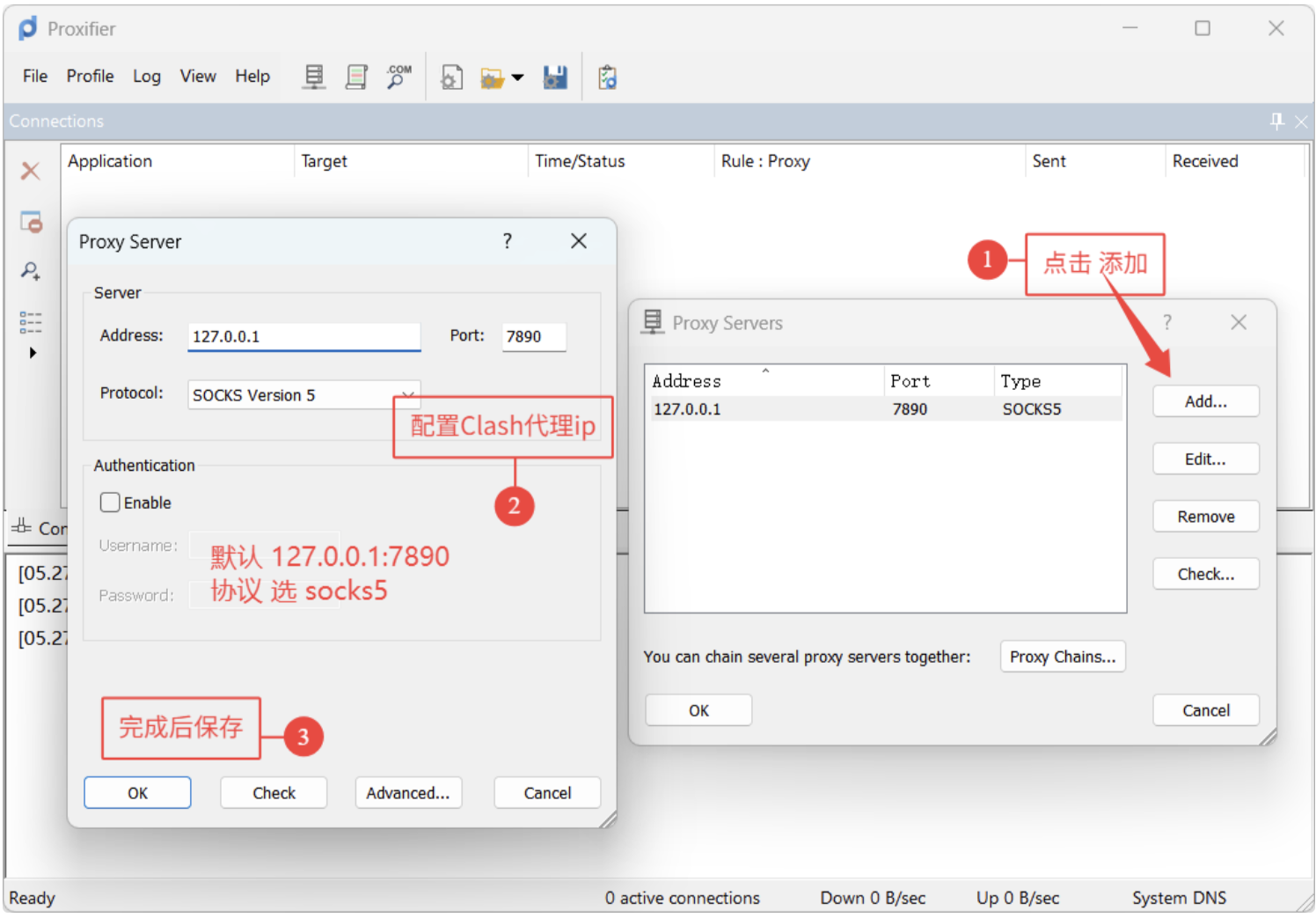

Proxifier工具联动

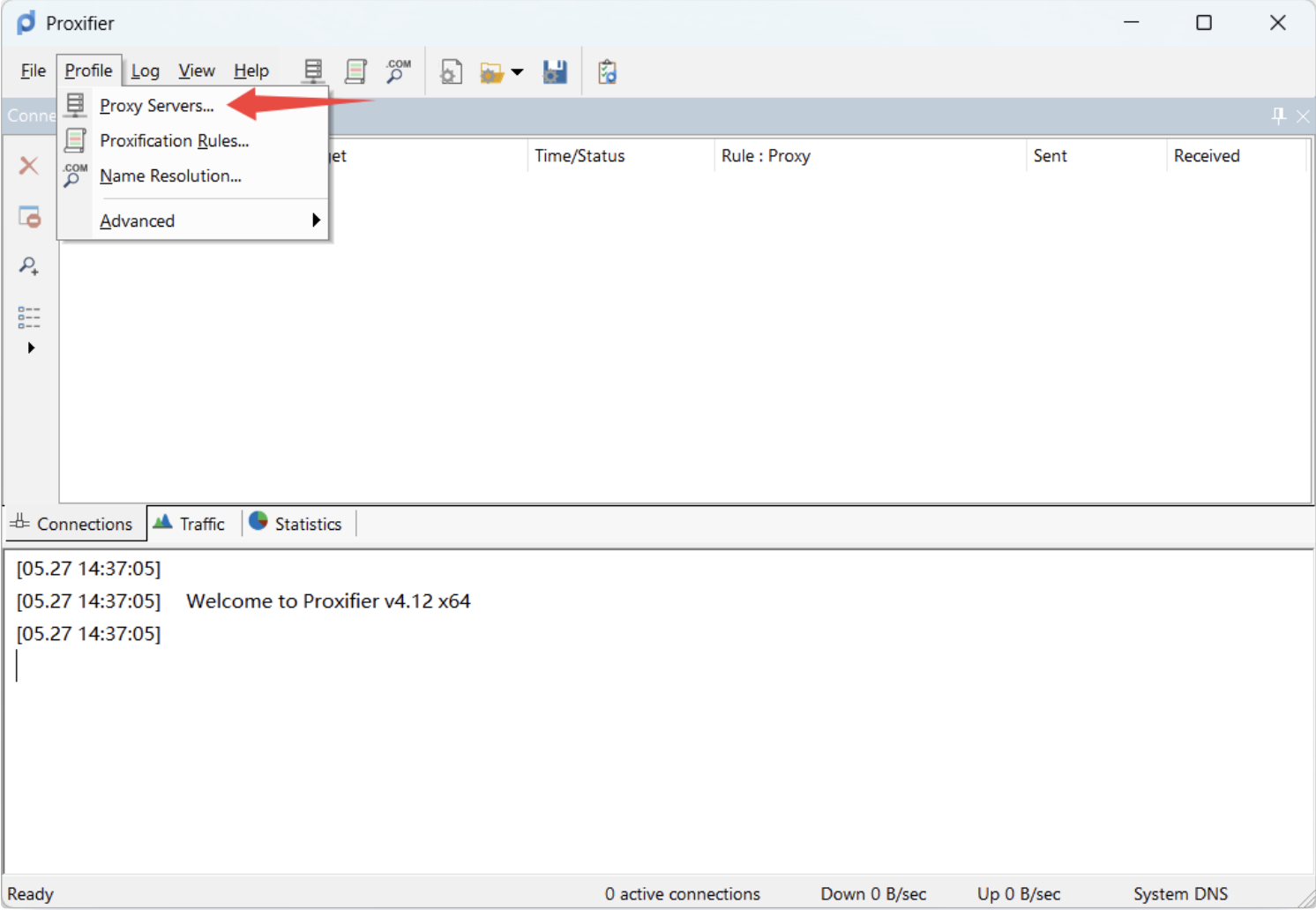

先配置下 Proxifier,找到 Proxy Servers。

根据序号步骤操作添加 Clash 代理服务IP跟端口,协议设置socks5,配置好了就点 ok 保存。

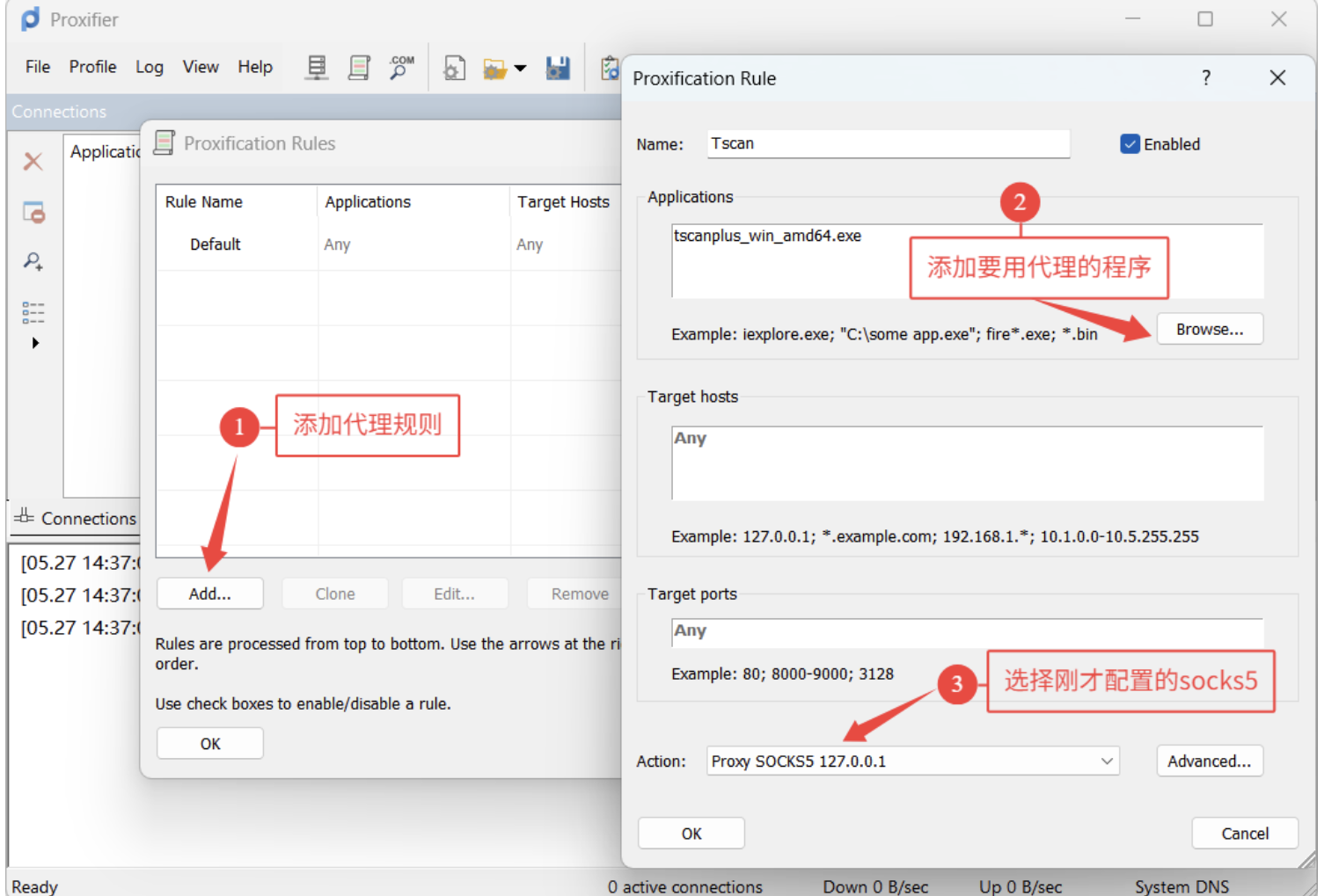

配置代理规则,填好了一路保存,这里我指定了 Tscan Plus 渗透测试工具,以下是测试。

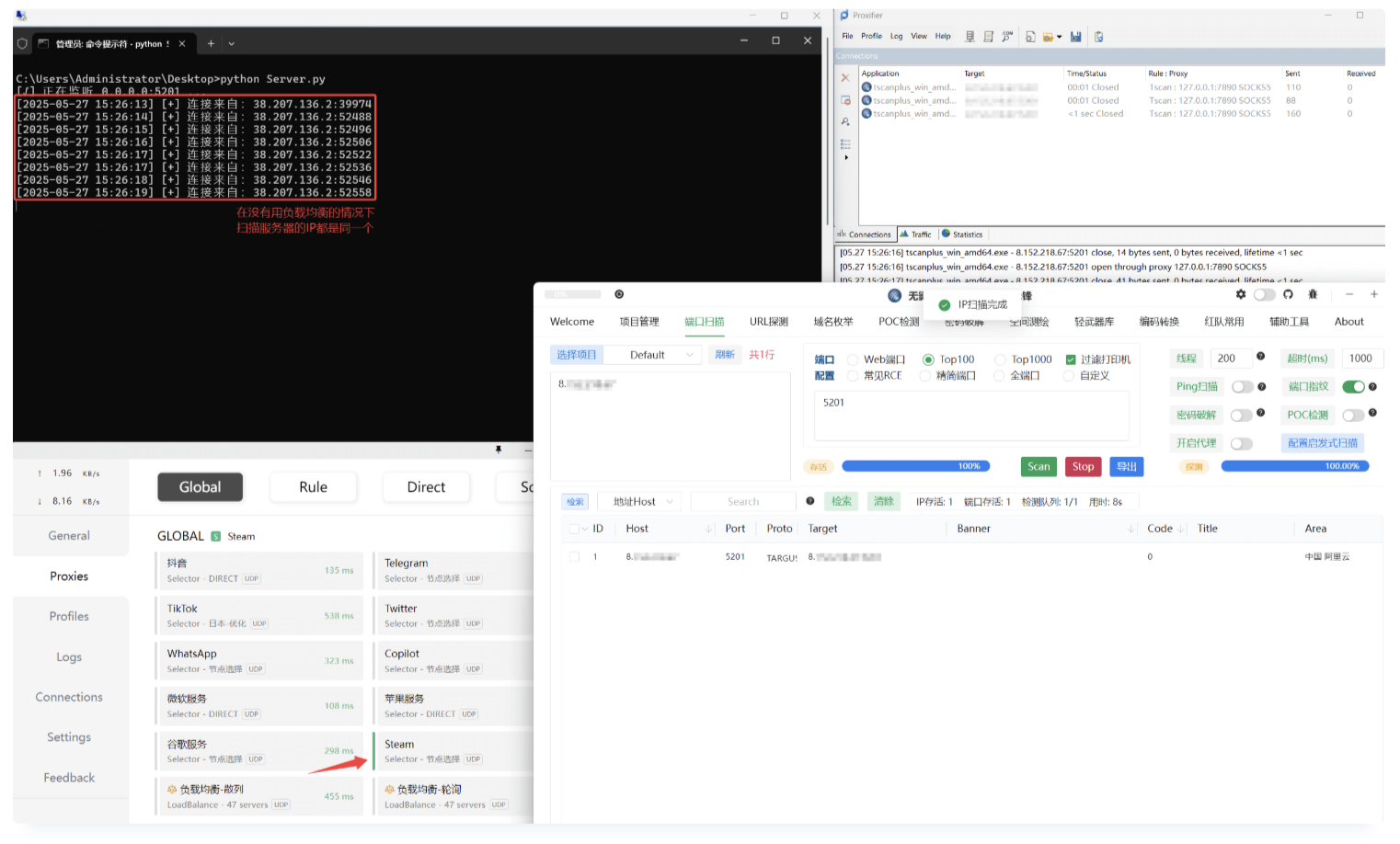

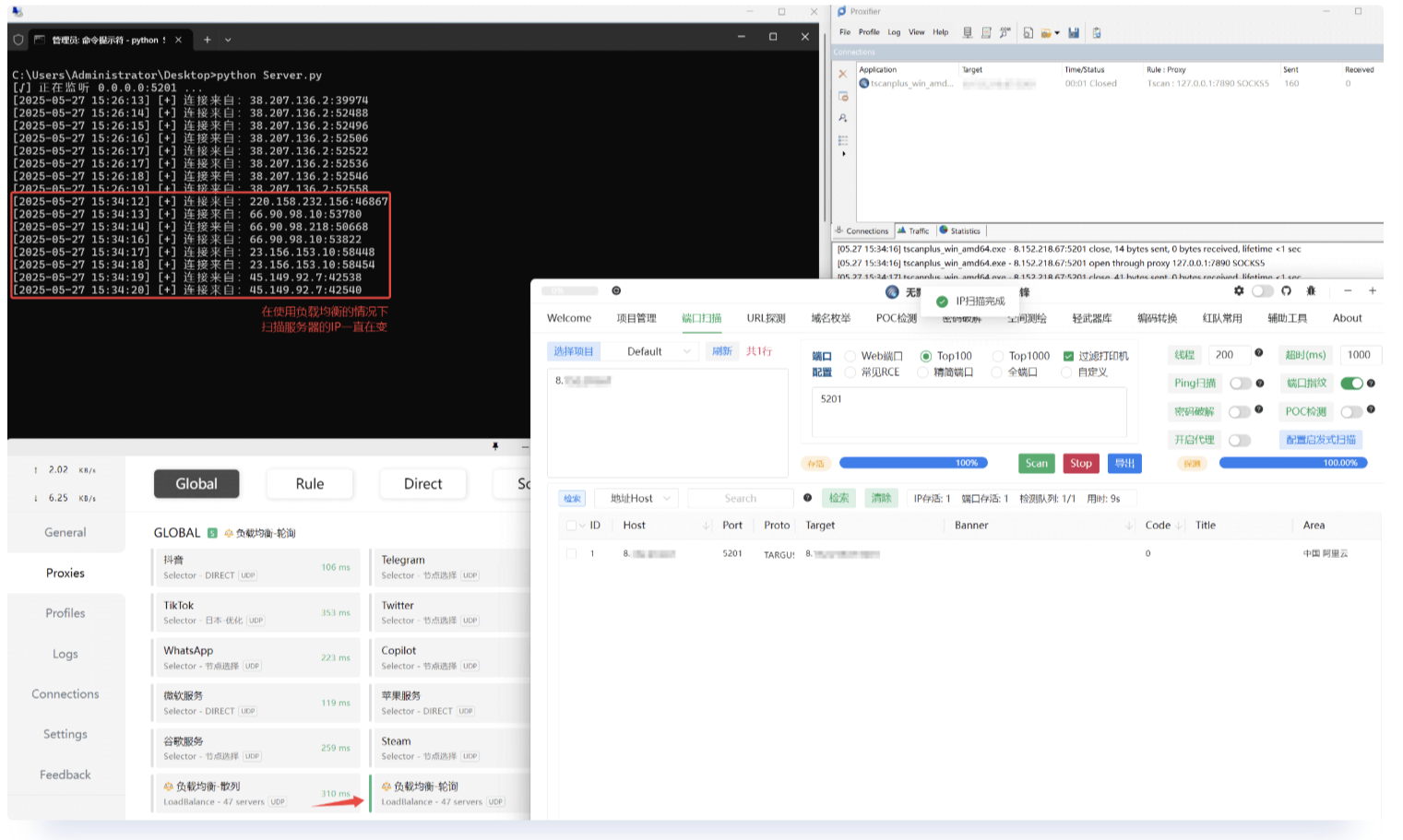

效果对比

不用负载均衡

使用负载均衡

使用了负载均衡,扫描服务器的IP地址在实时发生变化。(不是扫一次暂停变化,而是一直扫,一直变)

监听脚本

import socket

from datetime import datetime

HOST = '0.0.0.0'

PORT = 5201

def start_listener():

with socket.socket(socket.AF_INET, socket.SOCK_STREAM) as server:

server.bind((HOST, PORT))

server.listen(5)

print(f"[√] 正在监听 {HOST}:{PORT} ...")

while True:

conn, addr = server.accept()

ip, port = addr

now = datetime.now().strftime("%Y-%m-%d %H:%M:%S")

print(f"[{now}] [+] 连接来自:{ip}:{port}")

conn.close()

if __name__ == "__main__":

start_listener()

总结

轮询(Round-Robin)

机制说明:

请求按照顺序分配给不同代理节点。节点越多,切换越频繁。例如有 3 个代理,顺序为 1→2→3→1→2...

渗透应用场景:

- 目录扫描、接口 Fuzz、密码爆破等高频操作

- 绕过单个 IP 的限频和封锁限制

- 模拟大规模并发访问

特点:

- 每次请求更换 IP,具备较强的防封能力

- 多节点可实现带宽叠加,提高打点效率

- 会话状态无法保持,易导致登录状态丢失

- IP 波动频繁,容易被风控识别为异常行为

常见用途:

配合测速工具或并发爆破程序使用,可显著提升速度和效果。

一致性哈希(Consistent Hashing)

机制说明:

使用哈希算法将请求绑定到特定代理节点,相同域名始终走同一个 IP。节点变化对大多数请求影响较小。

渗透应用场景:

- 需要维持登录态或会话的系统交互操作

- 模拟真实用户行为,降低风控触发概率

- 长时间稳定访问目标系统(如后台、管理系统)

特点:

- 请求稳定,适合登录类或认证类操作

- 隐蔽性好,不容易被系统识别为异常用户

- IP 固定,无法绕过限速策略

- 无法叠加带宽,打点效率低于轮询模式

常见用途:

适用于登录后台、提交表单、敏感数据抓取等操作。

策略总结

| 策略 | 适用场景 | 优点 | 缺点 |

|---|---|---|---|

| 轮询 | 高频打点、爆破、探测 | IP 轮换快、防封、效率高 | 会话不连续、易触发风控 |

| 哈希 | 登录、维稳、数据交互 | IP 稳定、隐蔽性好 | 无法绕过限速、带宽不可叠加 |

其它

除了 Proxifier 配合 Clash 的轮询代理机制,以下是常见的隐藏真实 IP 手段,适用于不同攻防场景:

- 移动网络切换

通过开启/关闭飞行模式或重新启用手机流量,获取新的公网动态 IP,适用于移动端或笔记本热点环境。- 优点:快速低成本切换

- 缺点:依赖运营商分配动态 IP,速度受限

- 拔插网卡重拨

在宽带环境中,通过禁用/启用网卡或拔插网线,触发重新拨号获取新 IP(前提是动态拨号)。- 优点:操作简单,适合家庭网络

- 缺点:频繁切换可能无效,部分地区为固定 IP

- 公网代理池

使用公开或自建的高匿代理列表,通过程序自动轮询切换,适合大规模扫描和爆破任务。- 优点:适用于并发、分布式请求

- 缺点:不稳定,部分代理已被目标封禁

- VPN / 云主机节点轮换

租用多个 VPS 或使用支持节点切换的商业 VPN,实现按需更换出口 IP。- 优点:稳定高效,适合重度任务

- 缺点:成本较高,配置复杂

- Tor / I2P 等匿名网络

借助多层加密路由隐藏真实地址,适用于需要高度匿名的通信或探测行为。- 优点:匿名性强

- 缺点:延迟高,无法满足高频请求需求

- 云函数中转

利用 Cloudflare Workers、腾讯云函数、Vercel 等平台搭建中转代理,将请求伪装为云服务出口流量。- 优点:隐蔽性强,易于绕过封禁

- 缺点:平台限流,需一定配置经验

- 感谢你赐予我前进的力量