使用Burpsuite暴力破解

本文最后更新于 2024-07-26,文章内容可能已经过时。

Burpsuite暴力破解

免责声明

⚠特别说明:此教程为纯技术教学!严禁利用本教程所提到的漏洞和技术进行非法攻击,本教程的目的仅仅作为学习,决不是为那些怀有不良动机的人提供技术支持!也不承担因为技术被滥用所产生的连带责任!⚠

一、burp功能介绍

Burp Suite是一个集成化的渗透测试工具,它集合了多种渗透测试组件,使我们自动化地或手工地能更好的完成对

web应用的渗透测试和攻击

二、burp暴力破解登录密码

登录请求

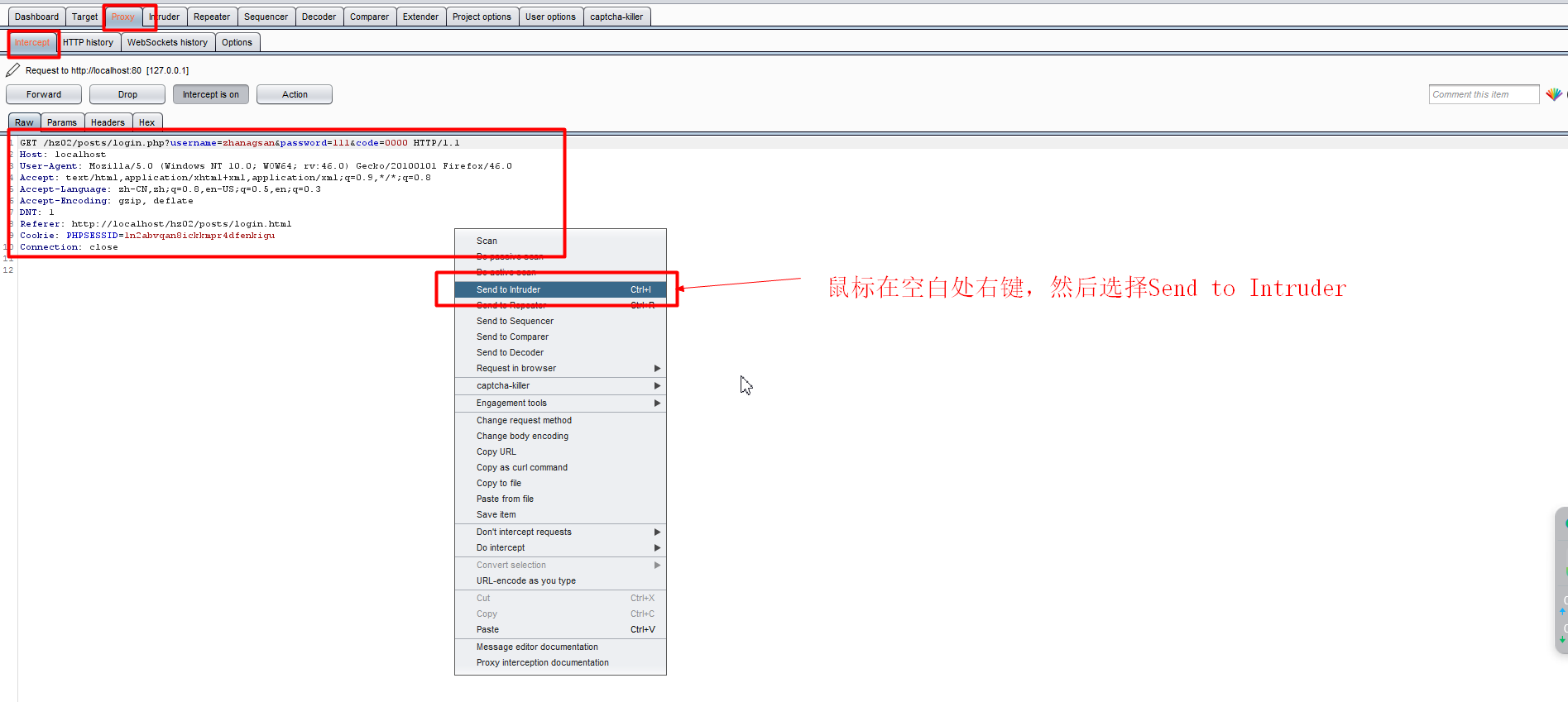

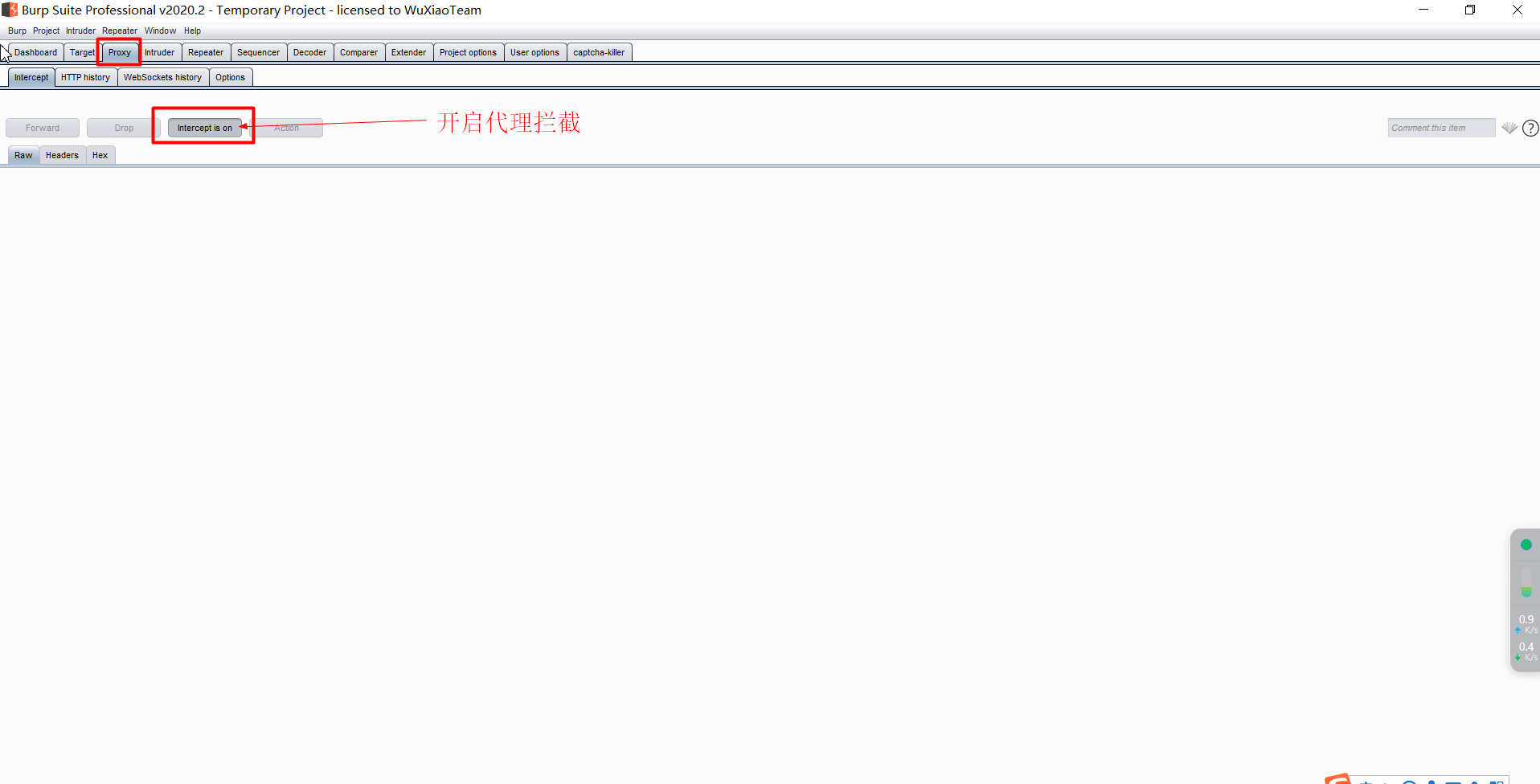

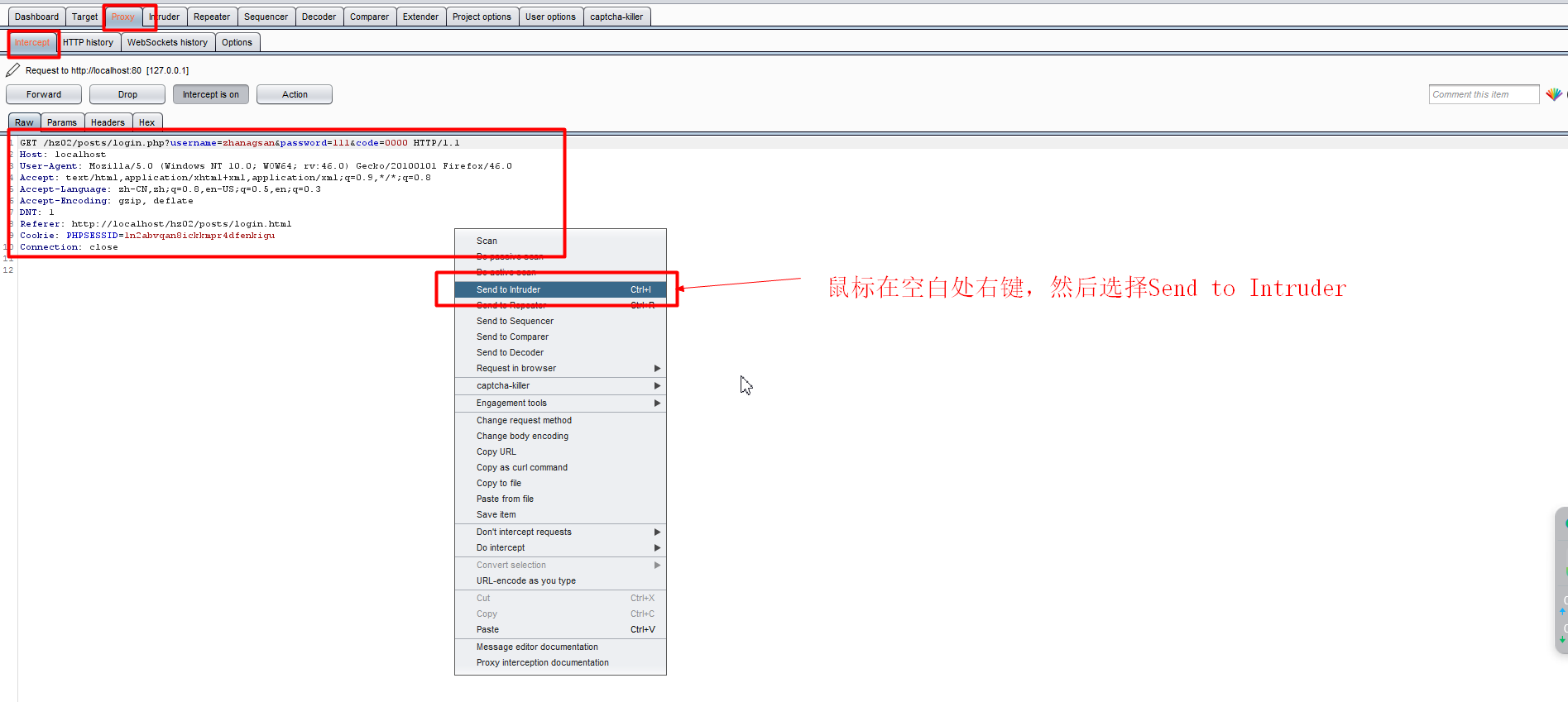

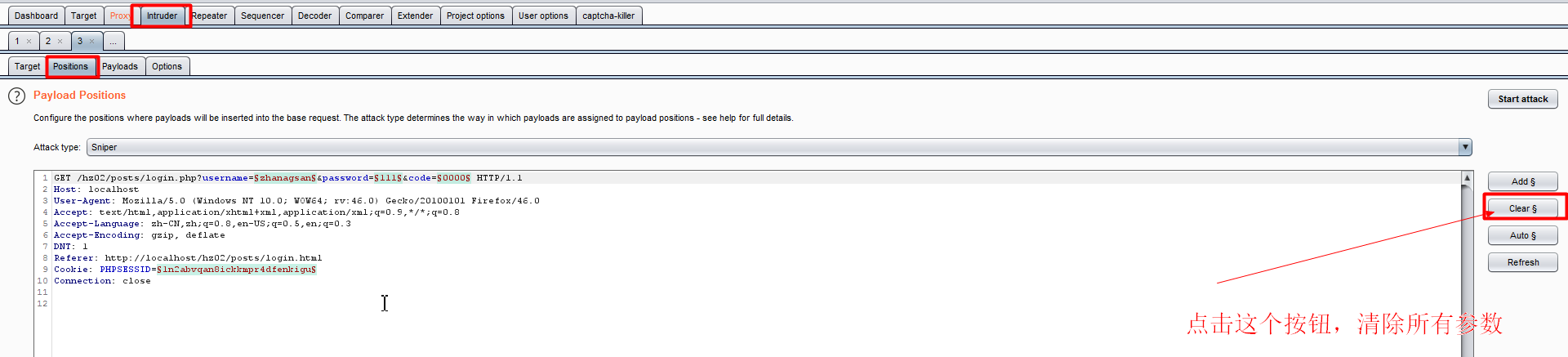

拦截请求,并发到Intruder

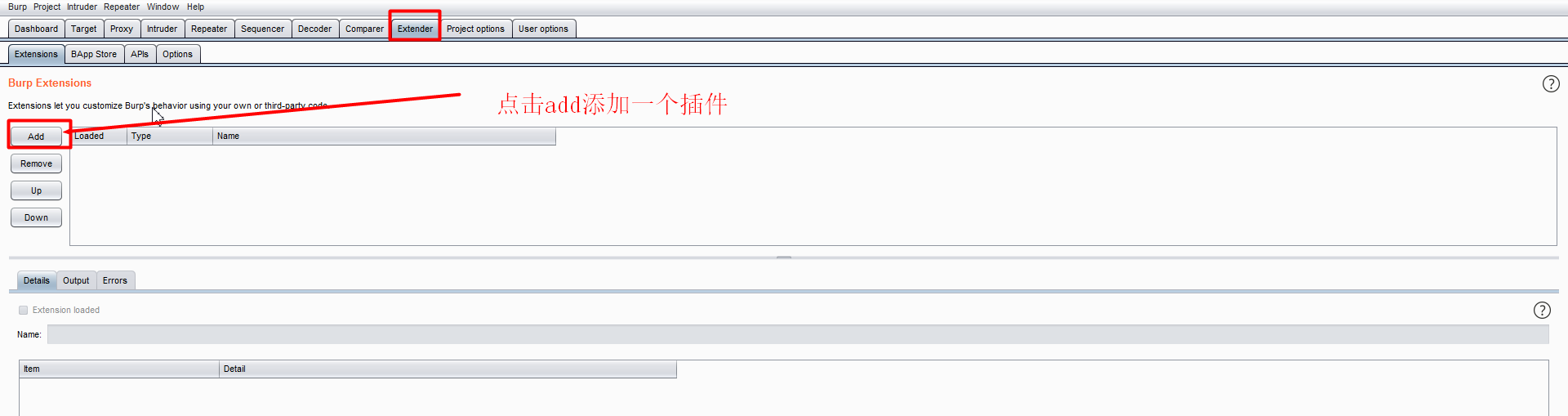

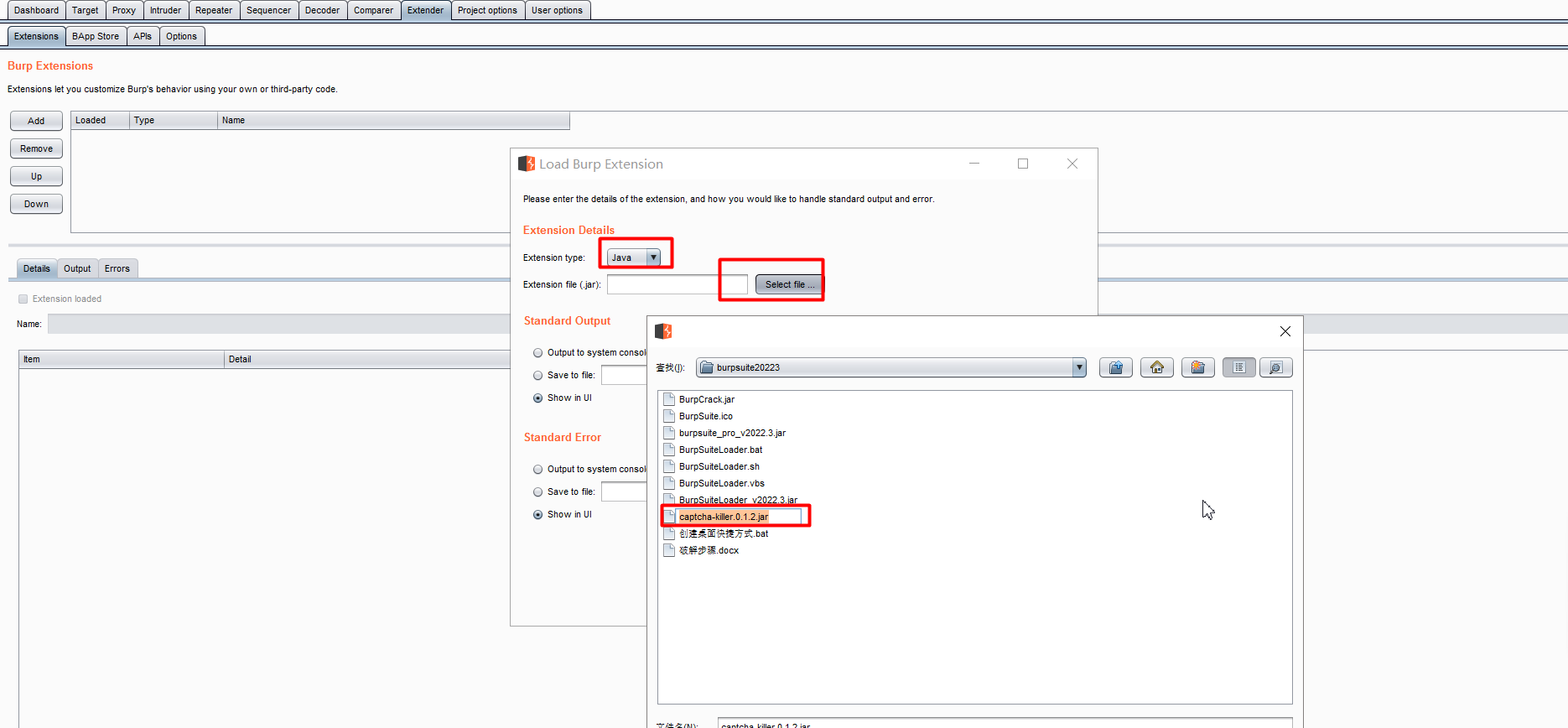

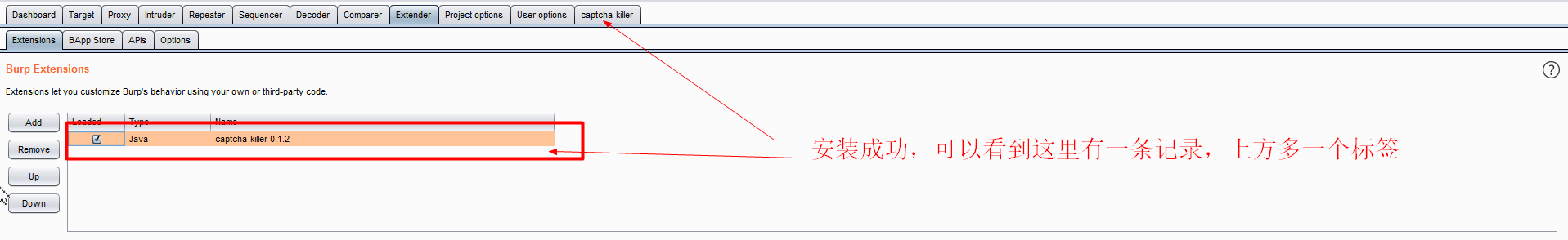

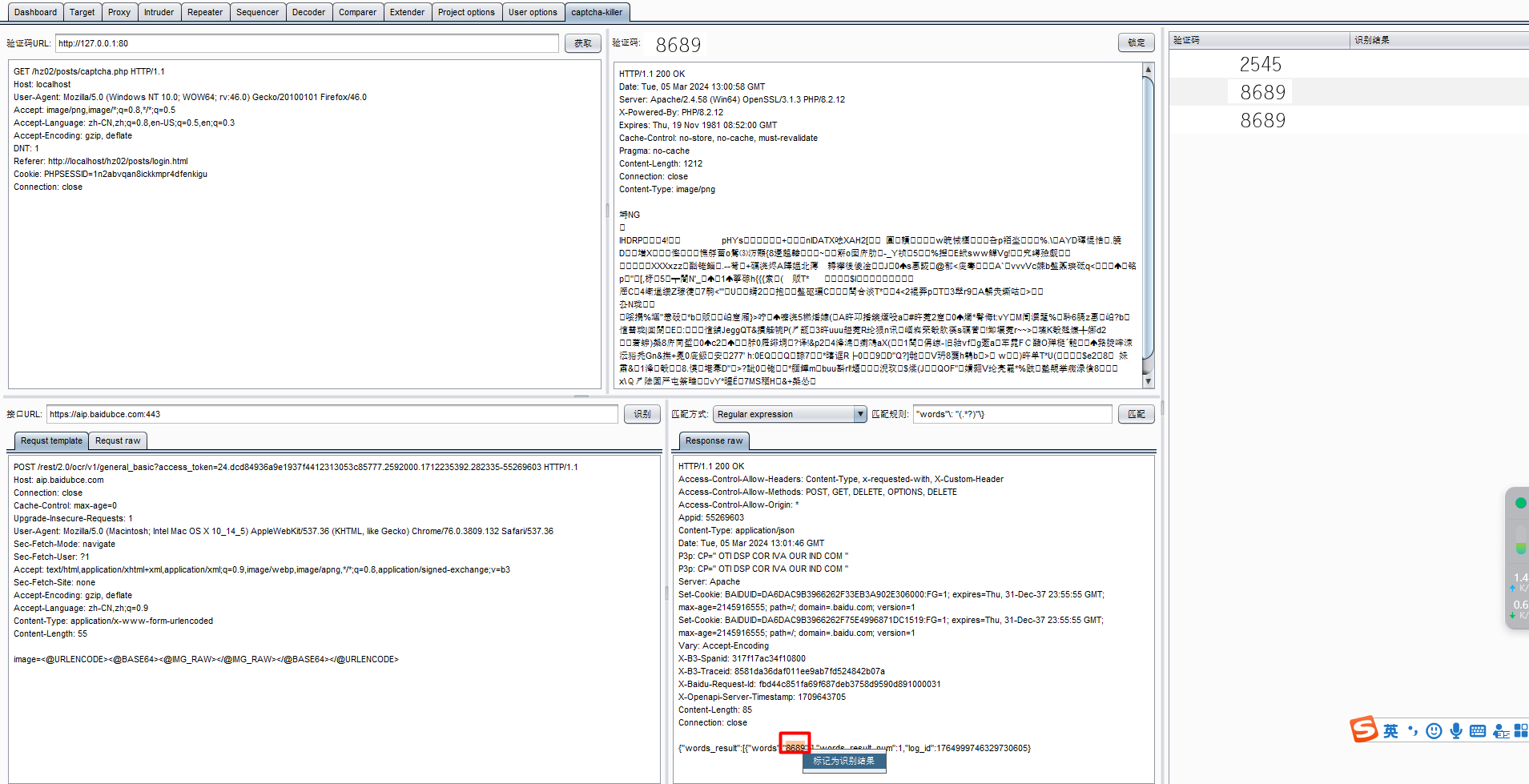

三、burp插件识别图形验证码

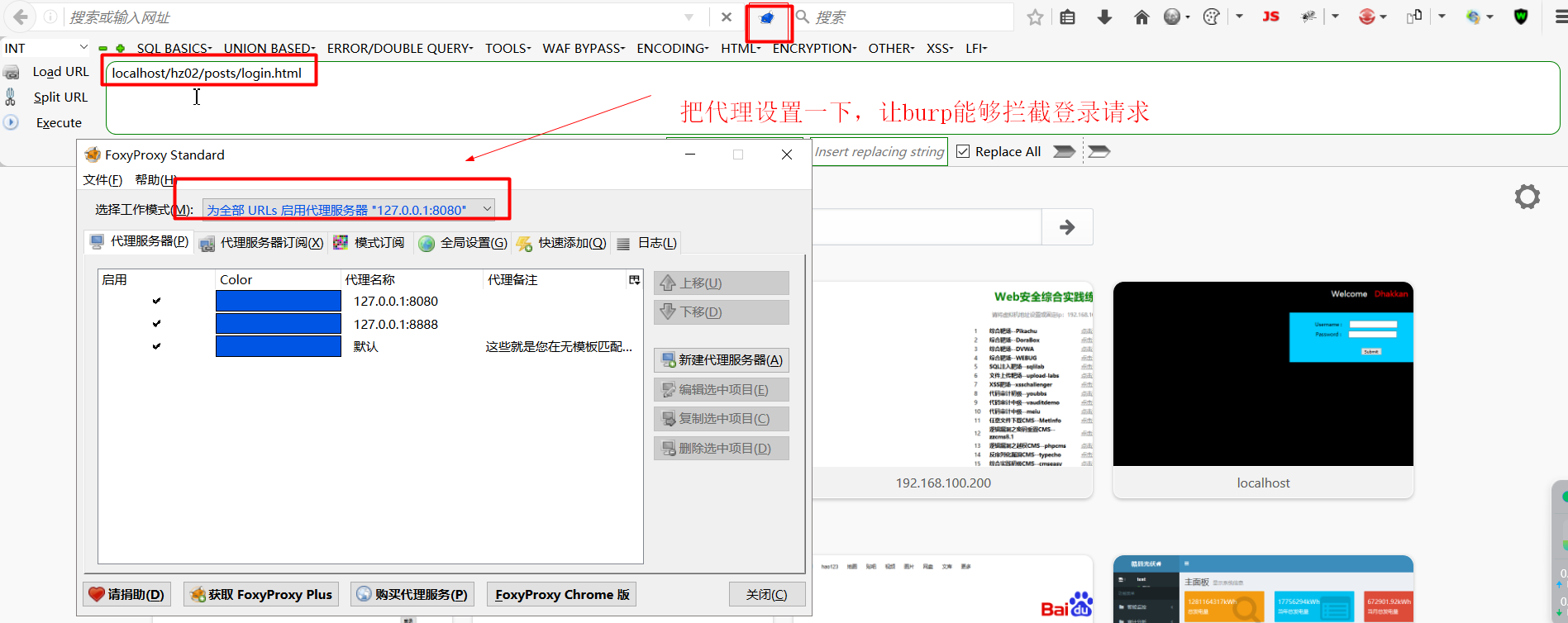

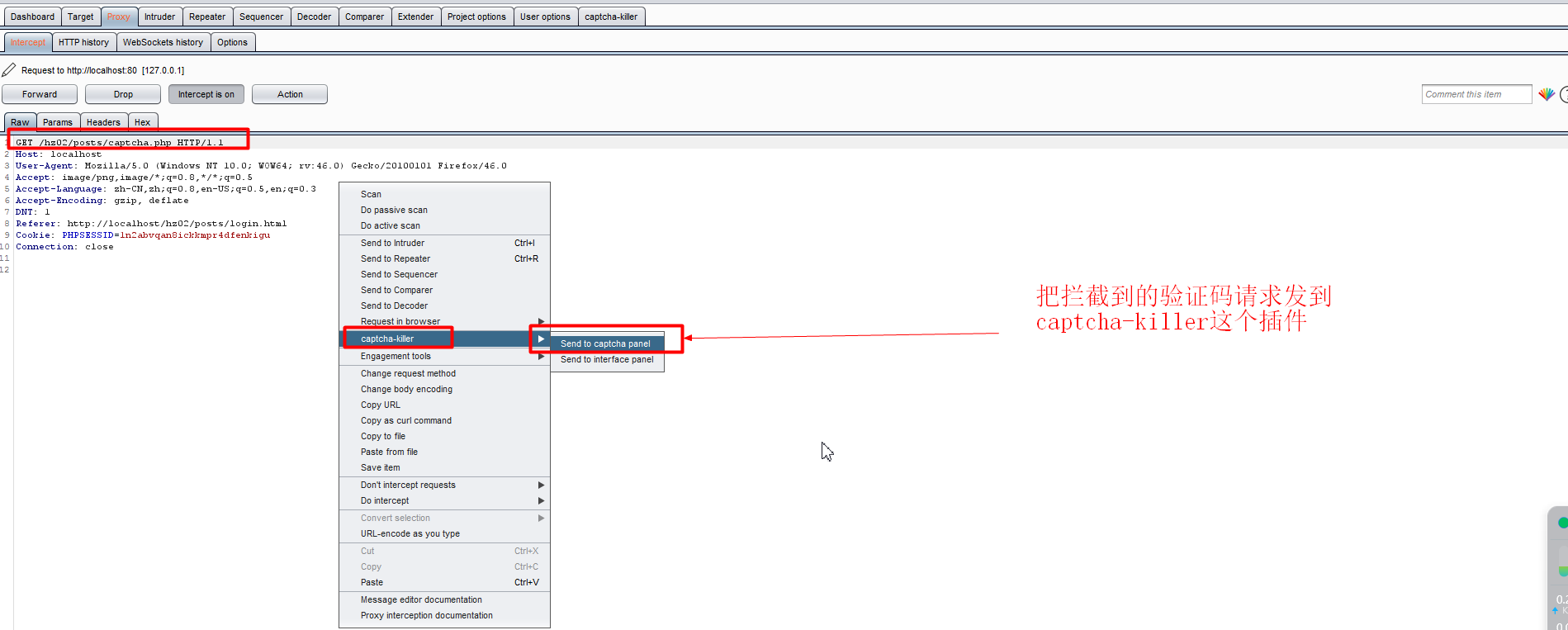

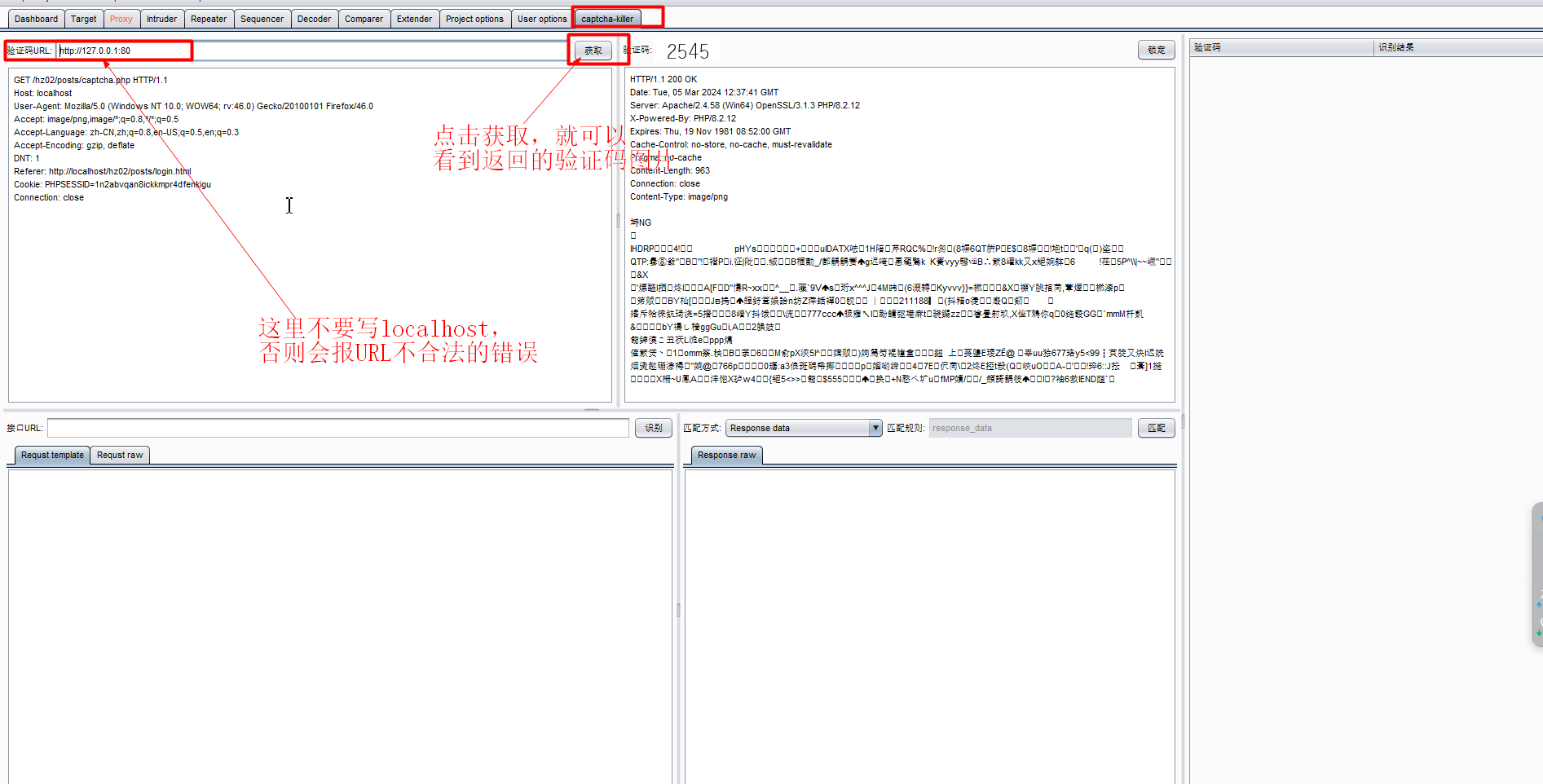

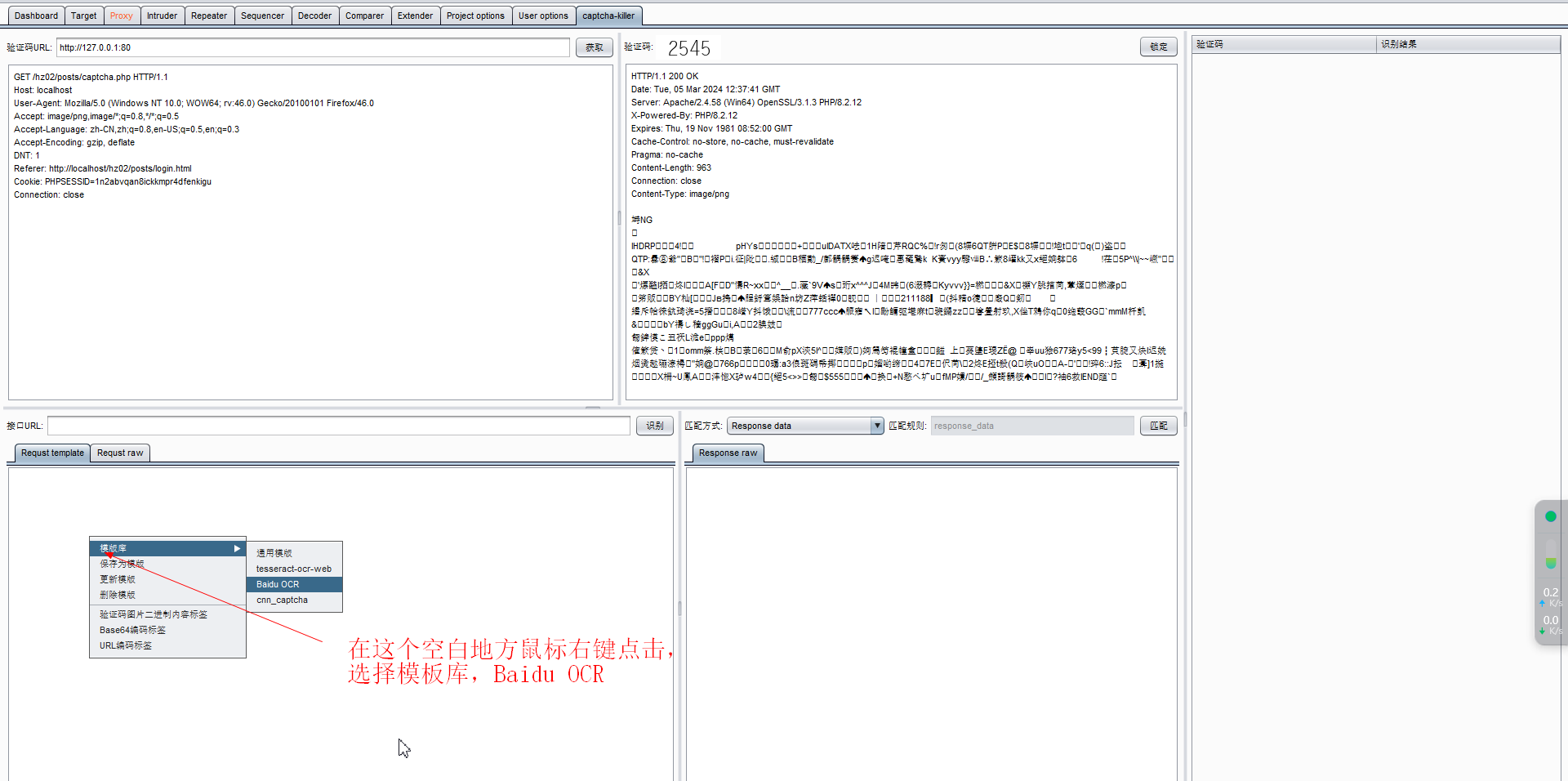

再次访问登录页面,用burp拦截住获取验证码的请求

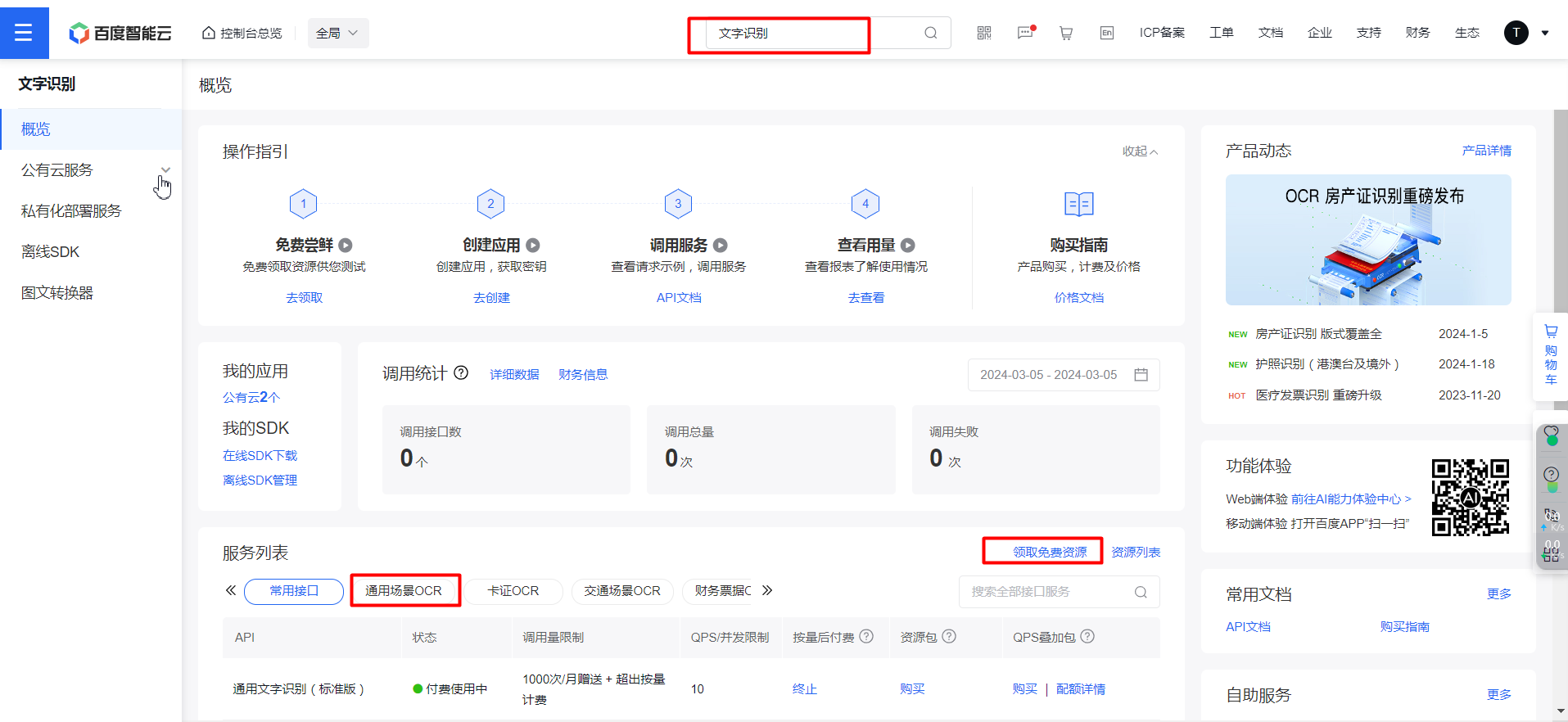

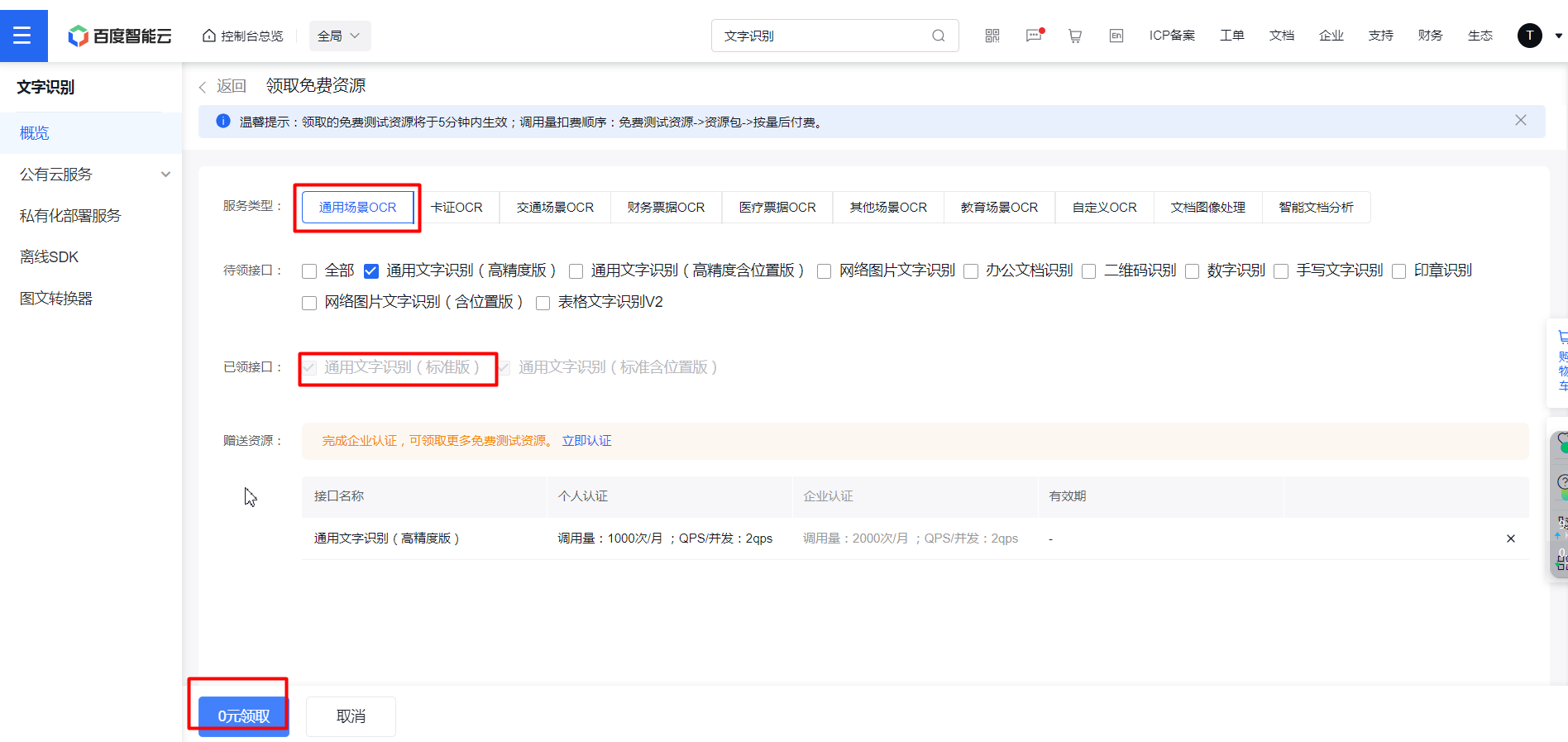

注册一个百度智能云的账户,搜索“文字识别”,并且选择通用场景OCR,点击:领取免费资源

选择通用文字识别(标准版)

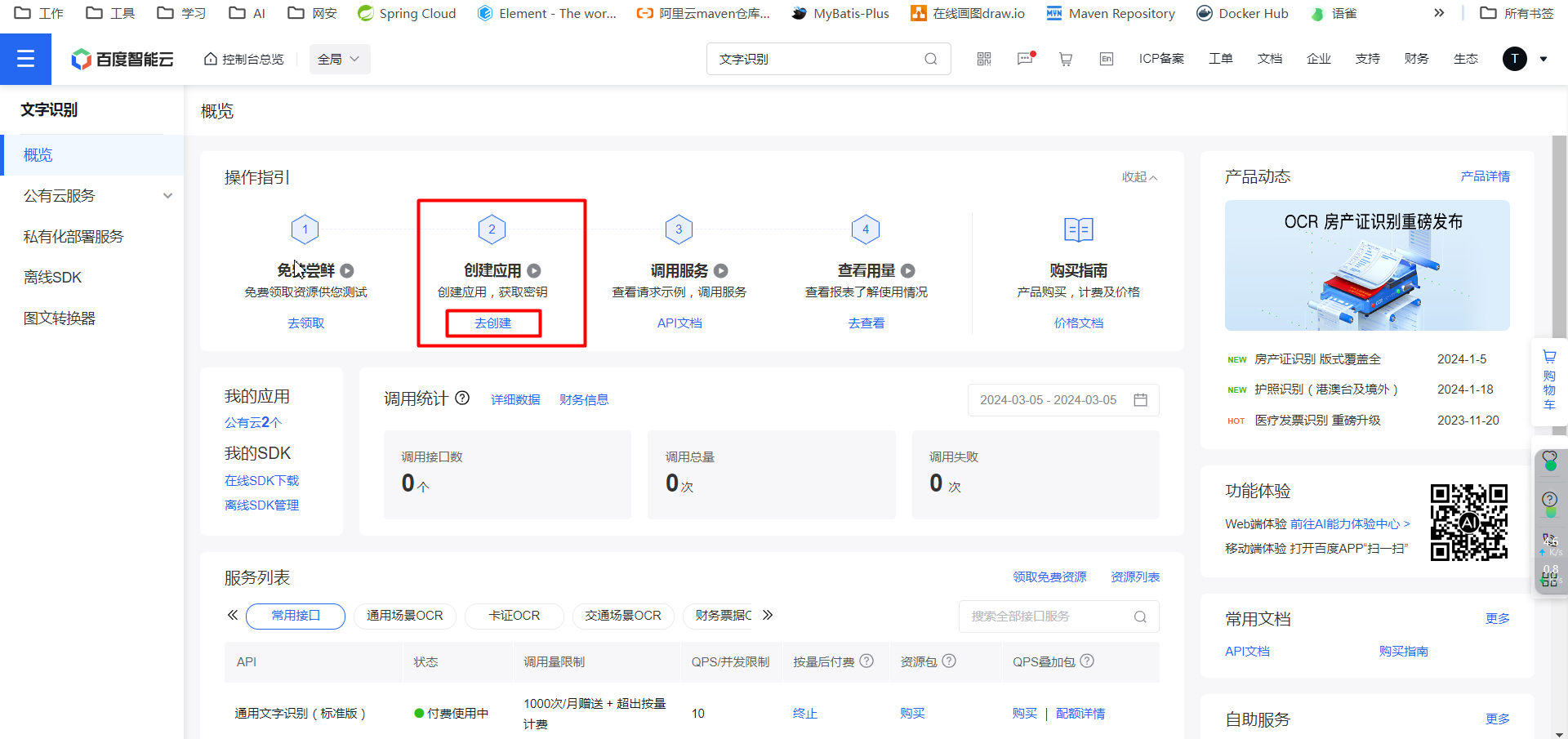

回到上一个页面,去创建一个项目

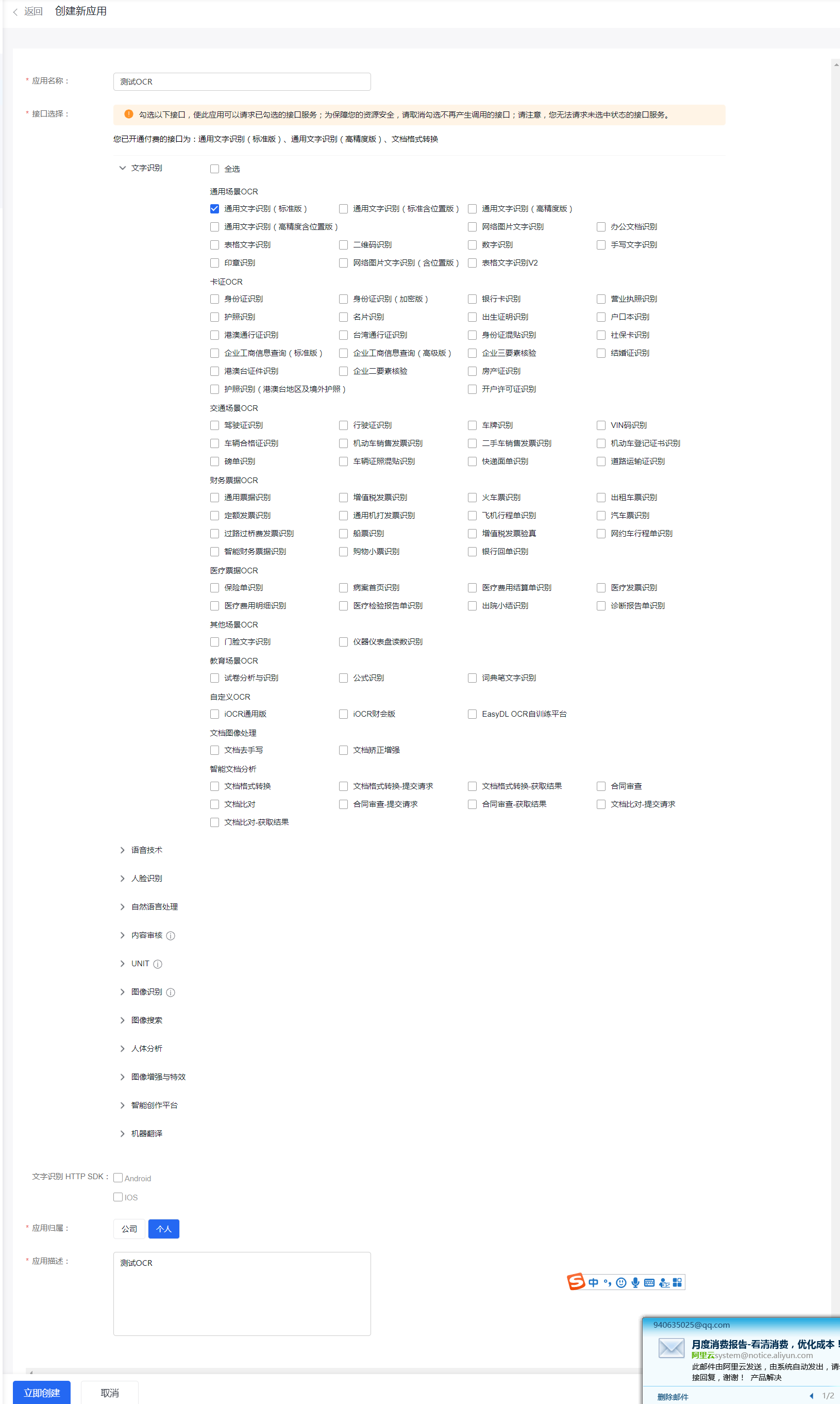

输入应用名称。

选择通用文字识别(标准版)这个接口。

应用归属:选择个人。

输入应用描述。

点击创建按钮

创建能看到一个新的应用,注意记住AppID,APIKey,Secret Key

获取access token

http://aip.baidubce.com/oauth/2.0/token

使用post方式发请求,参数为

grant_type: 必须参数,固定为client_credentials

client_id: 必须参数,应用的API Key

client_secret: 必须参数,应用的Secret Key

在返回的json数据中,提取到access_token,并保存好

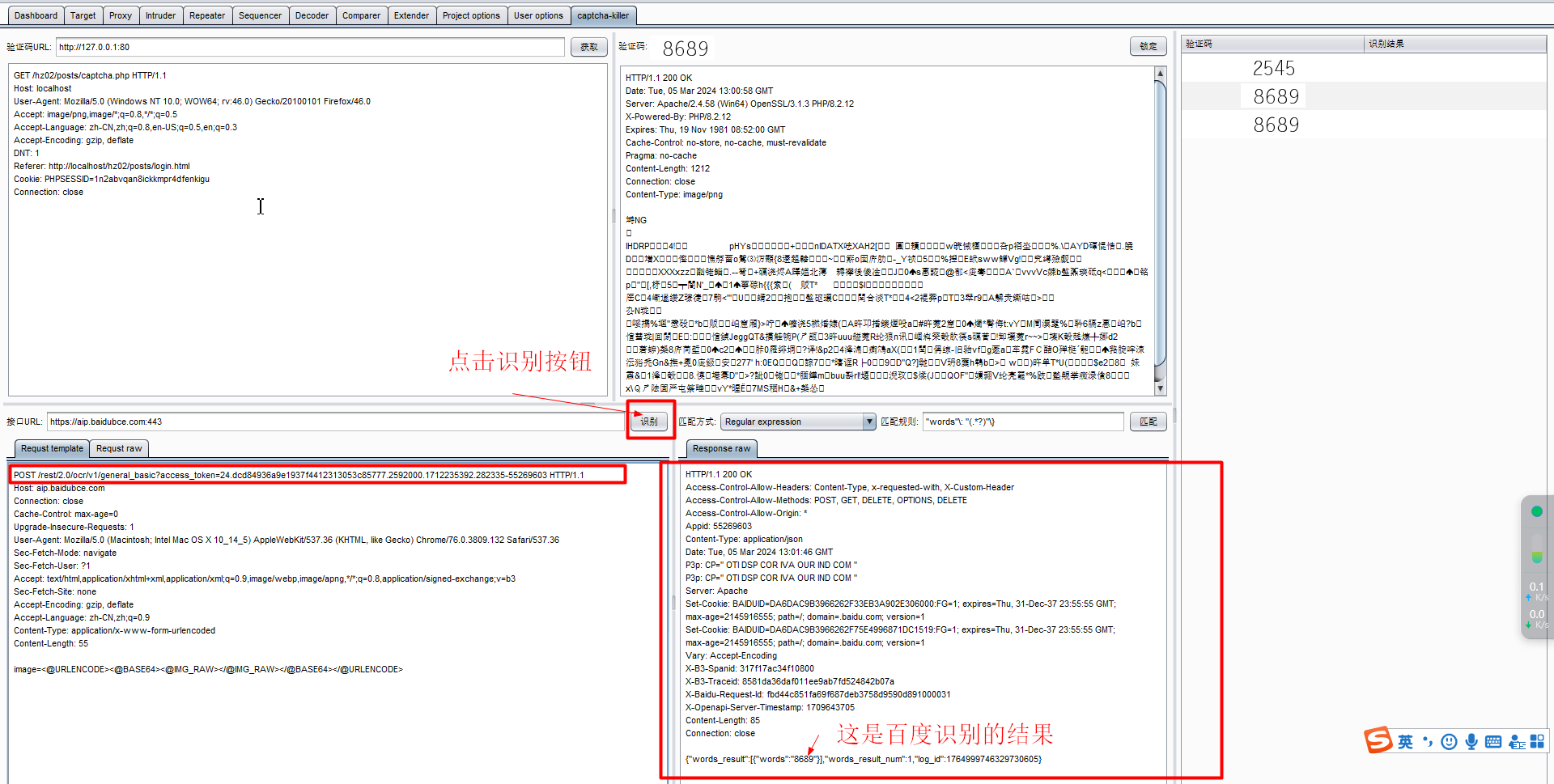

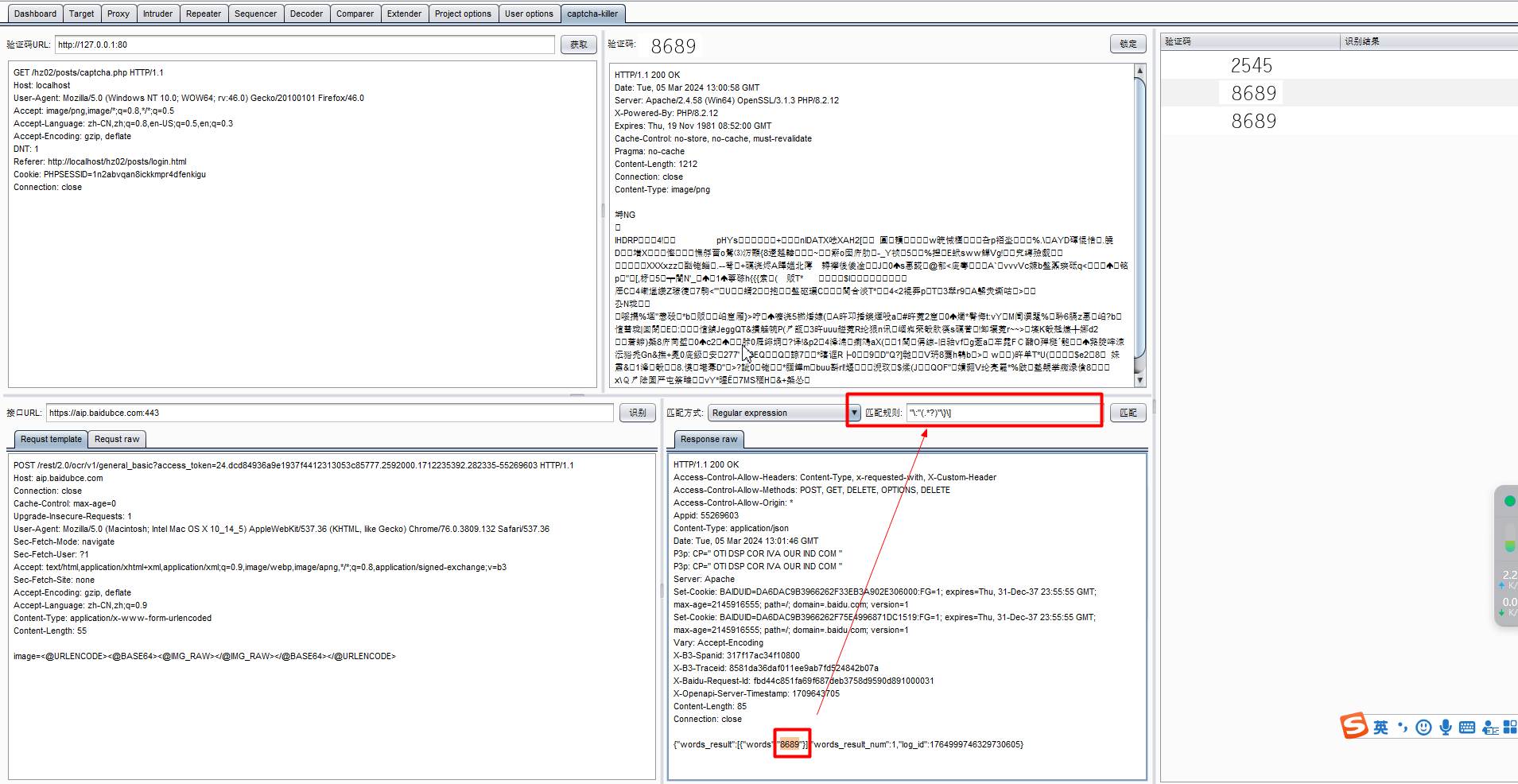

把接口地址替换成:/rest/2.0/ocr/v1/general_basic

并且把access_token也替换成上面从百度获取到的access_token的值

鼠标选中识别结果,并右键,可以看到菜单

选择标记为识别结果,上面的正则表达式会自动匹配这个结果

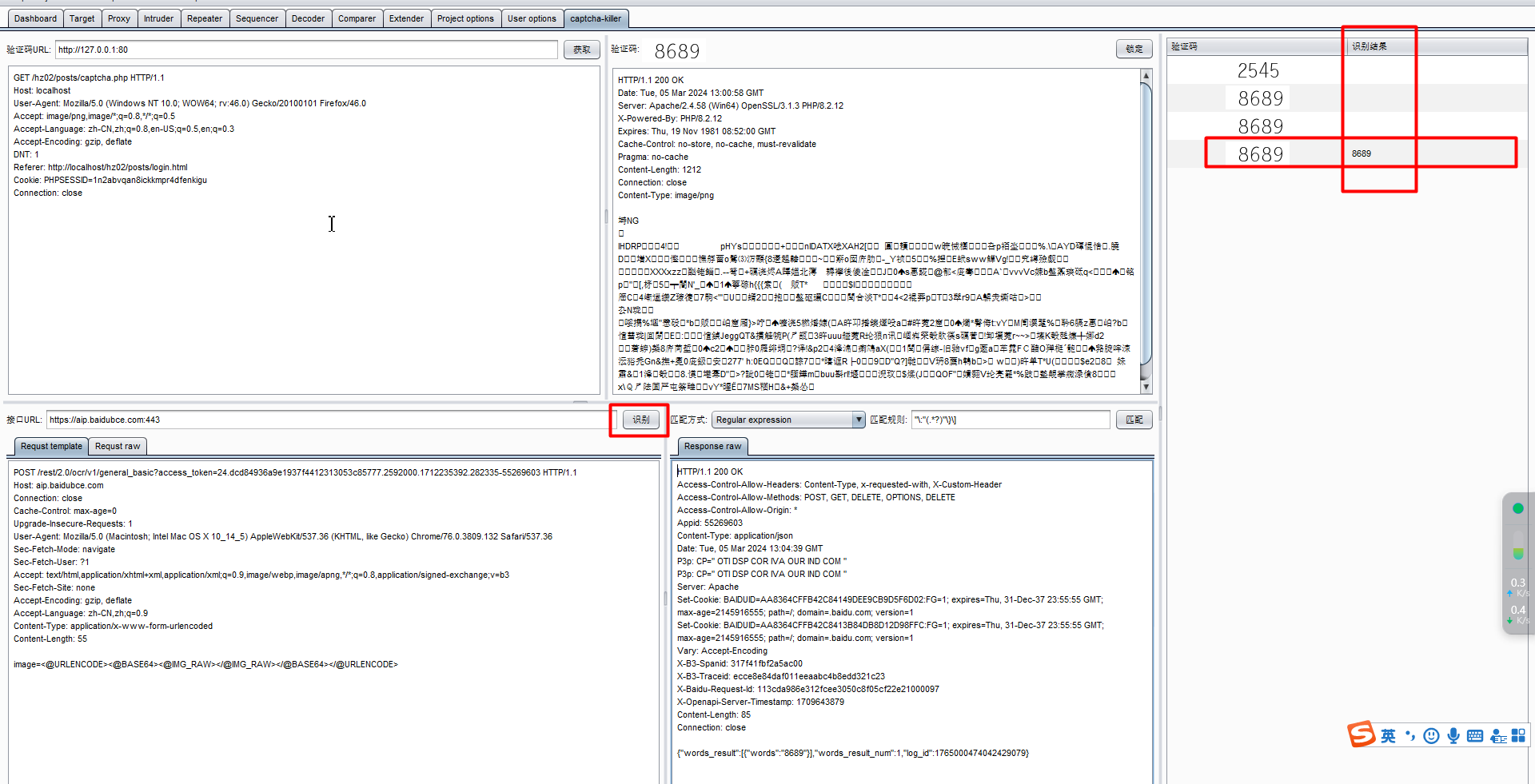

此时再次点击识别按钮,会看到识别结果会标记在右侧的单独一栏中

四、burp破解密码和图形验证码

接着上面的第三步,

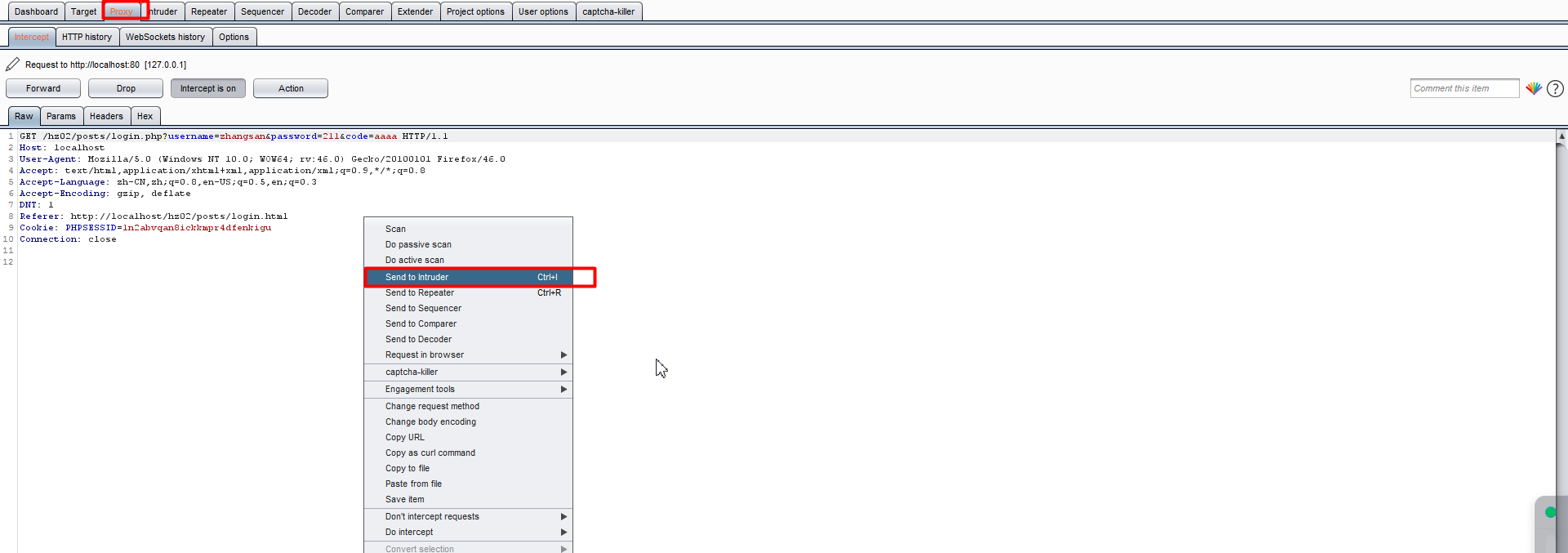

打开登录页面,输入用户名,密码,验证码,点登录按钮,使用burp拦截住登录请求,send to intruder

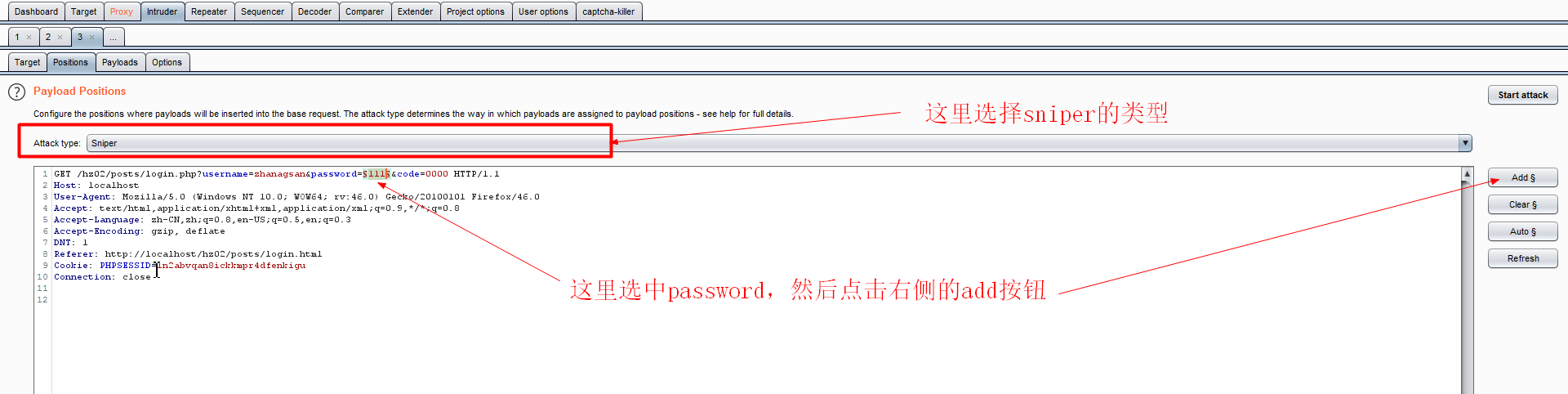

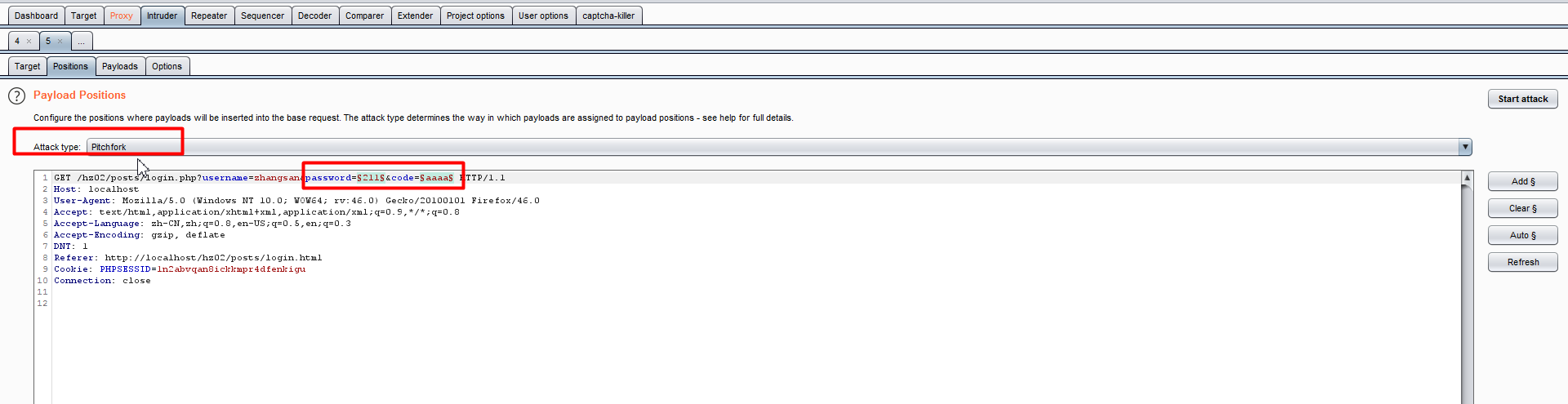

在Intruder标签中,把password和code标记为变量,Attack type选择Pitchfork

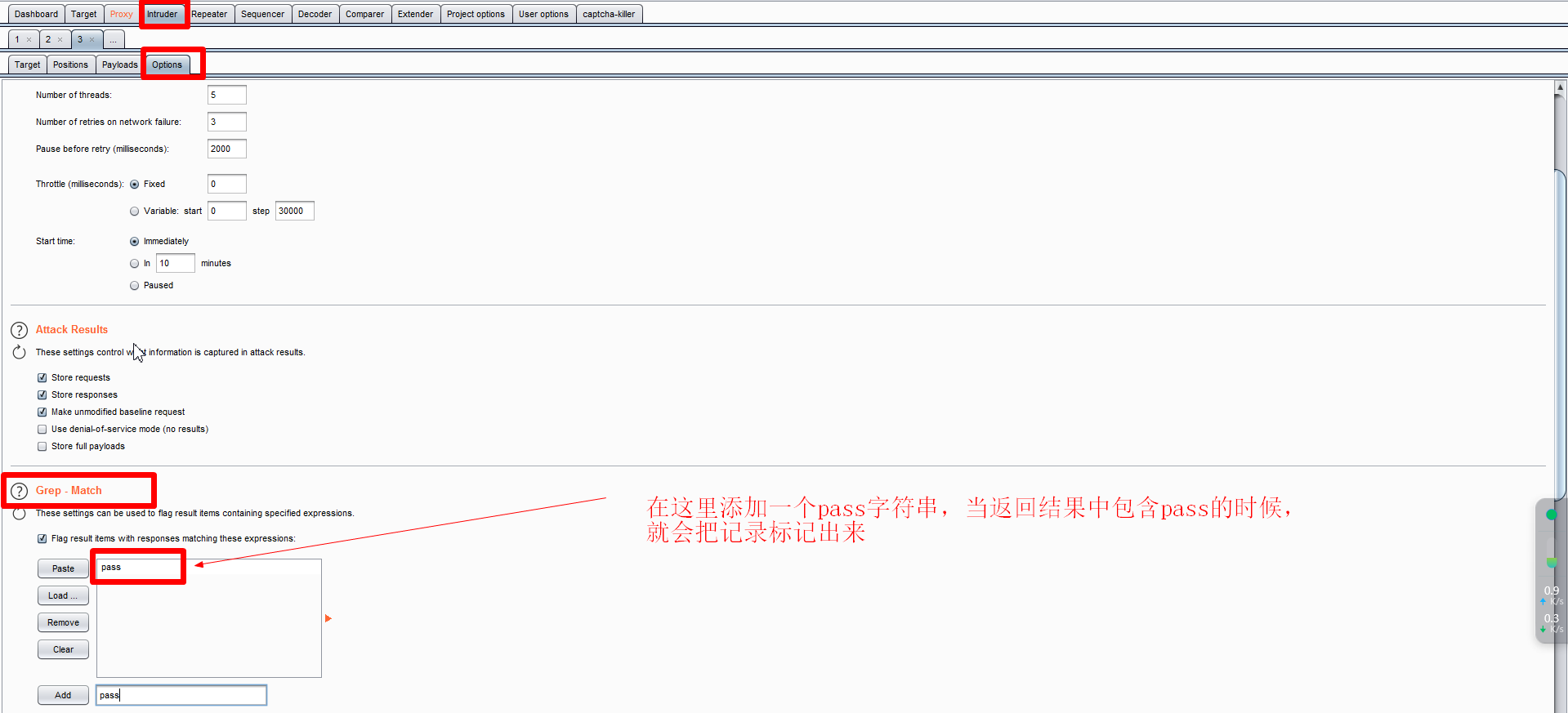

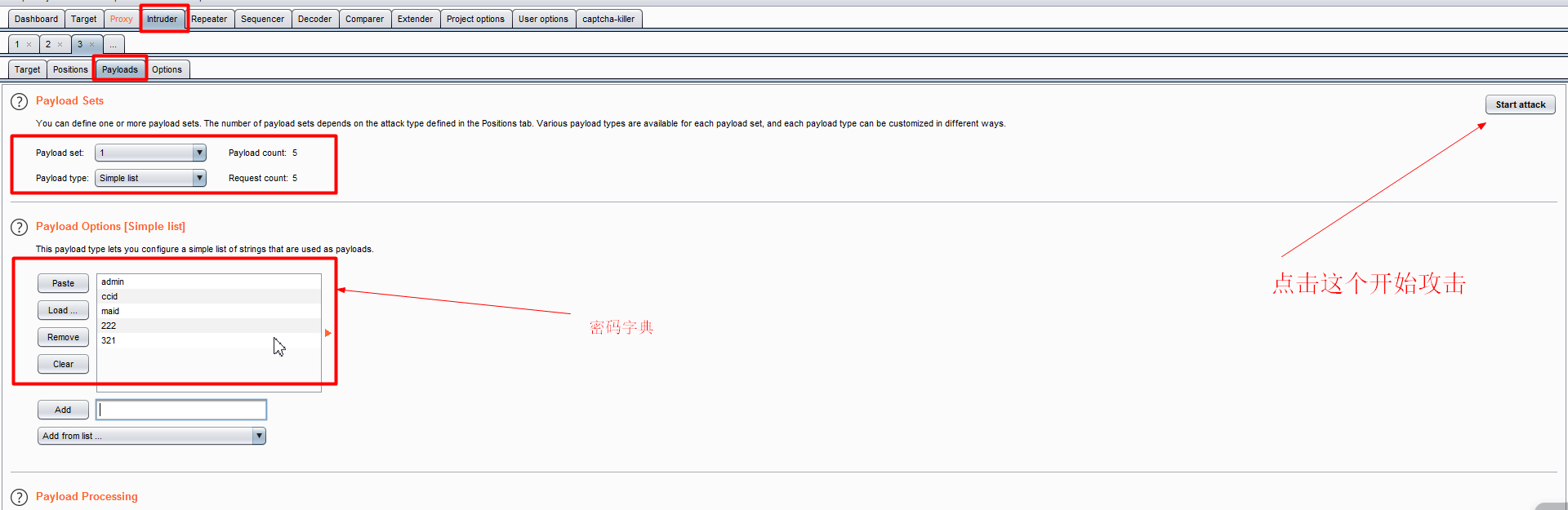

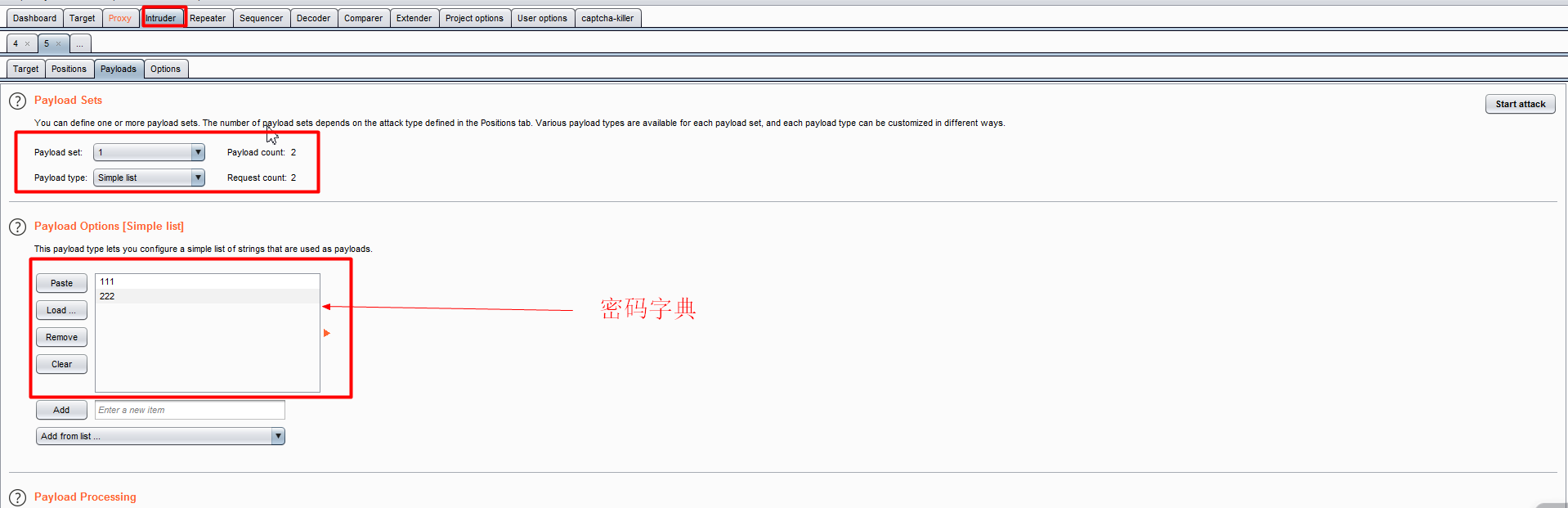

在payload中,为密码设置字典

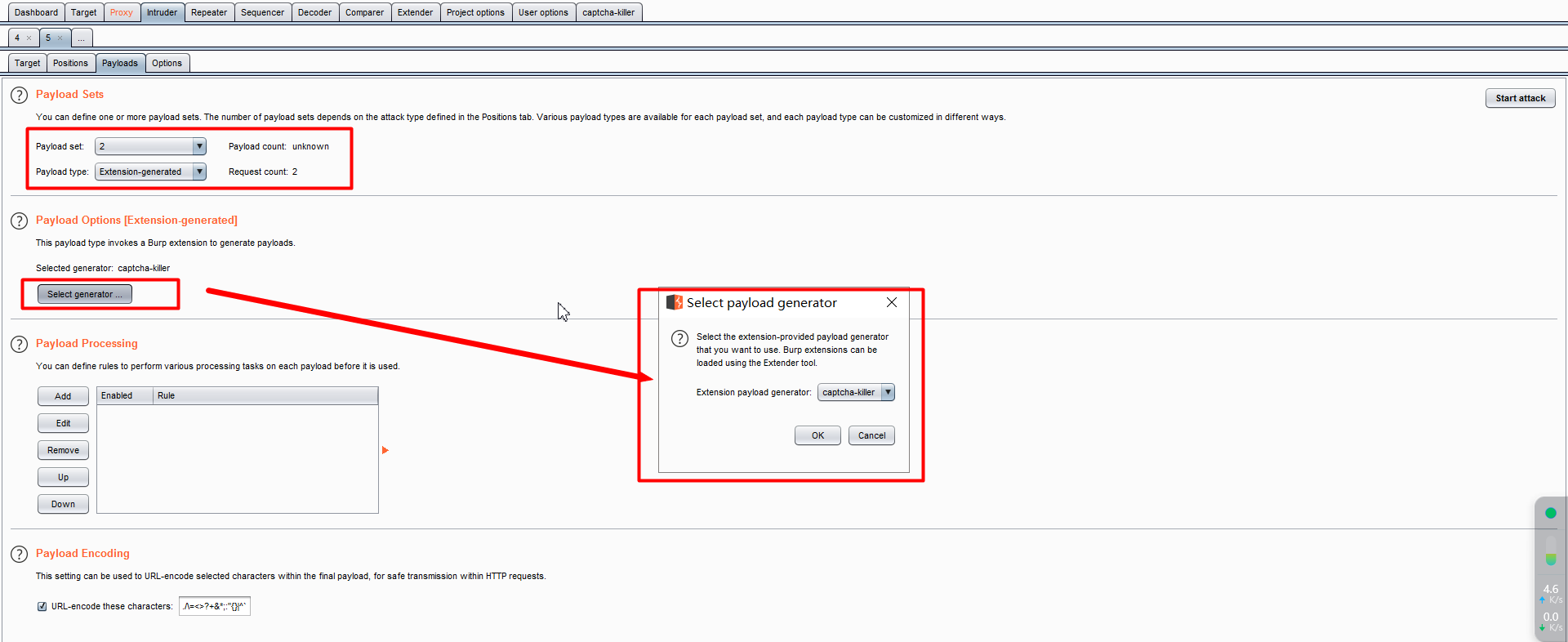

为图形验证码选择从插件生成,设置完毕,点击右上角的 start attack按钮

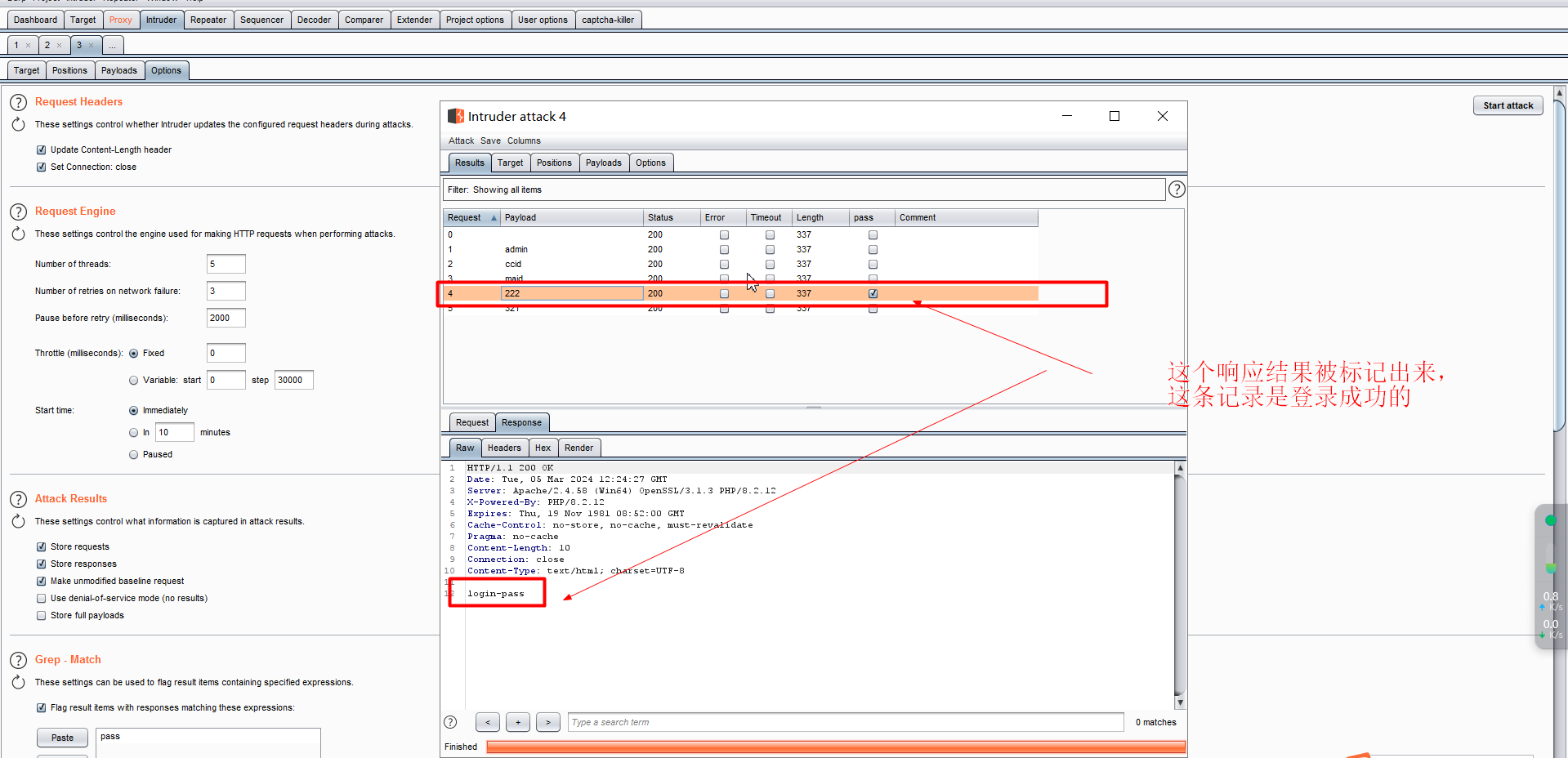

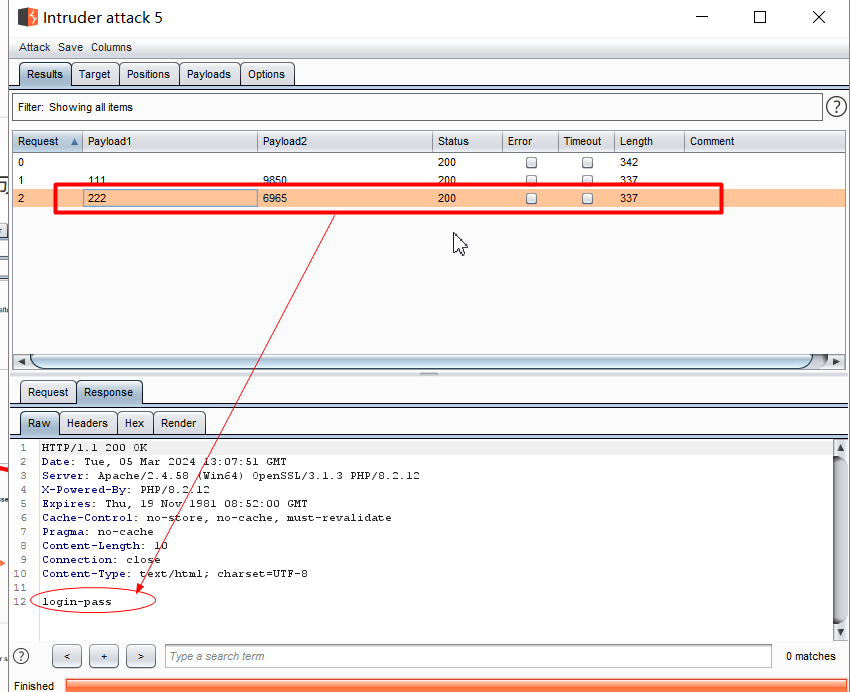

可以看到攻击结果中有一条是成功的

- 感谢你赐予我前进的力量