TOP10逻辑漏洞_任意密码修改漏洞

本文最后更新于 2024-07-26,文章内容可能已经过时。

1.任意密码修改漏洞

免责声明

⚠特别说明:此教程为纯技术教学!严禁利用本教程所提到的漏洞和技术进行非法攻击,本教程的目的仅仅作为学习,决不是为那些怀有不良动机的人提供技术支持!也不承担因为技术被滥用所产生的连带责任!⚠

漏洞概述:

任意密码重置漏洞?

原理:厂商在对密码修改的时候,未对修改密码的凭证做严格筛选和限制,导致可以被绕过进行任意的密码修改。

漏洞场景:

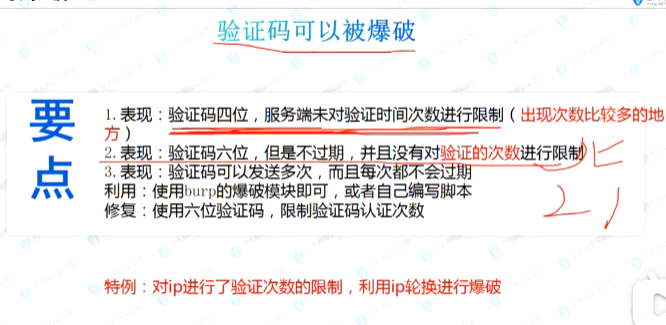

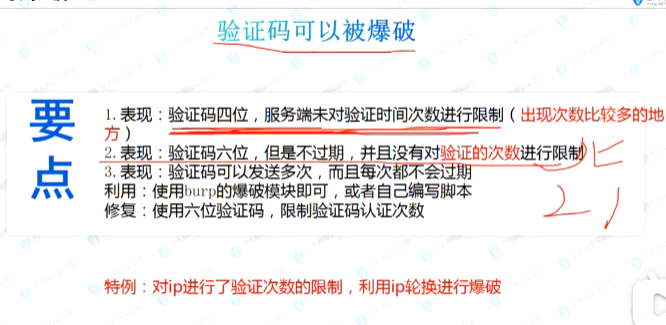

1.验证码可以爆破:

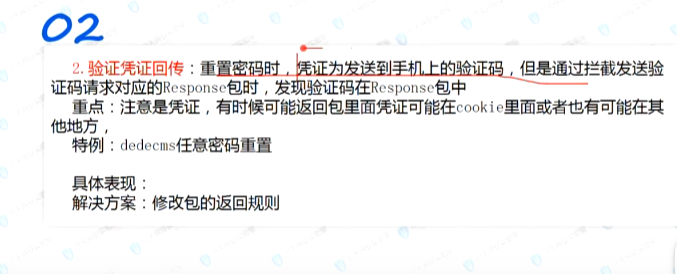

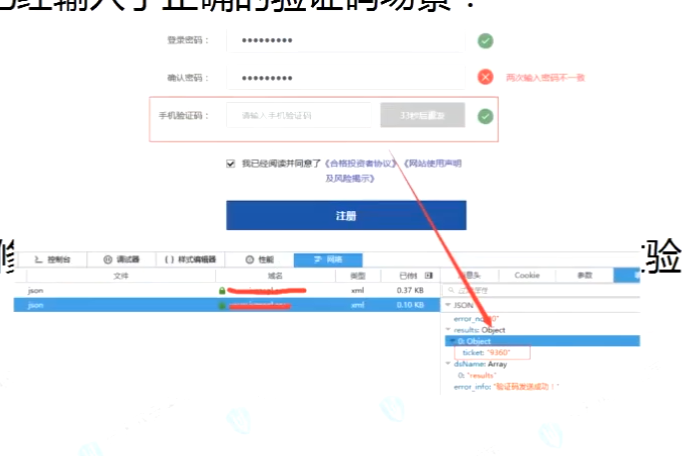

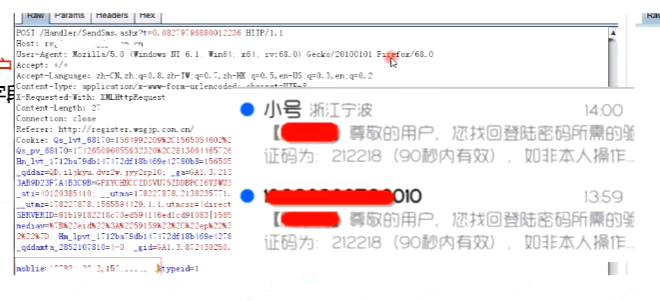

2.验证码回传:

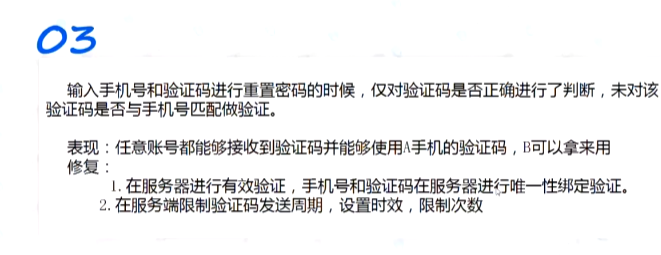

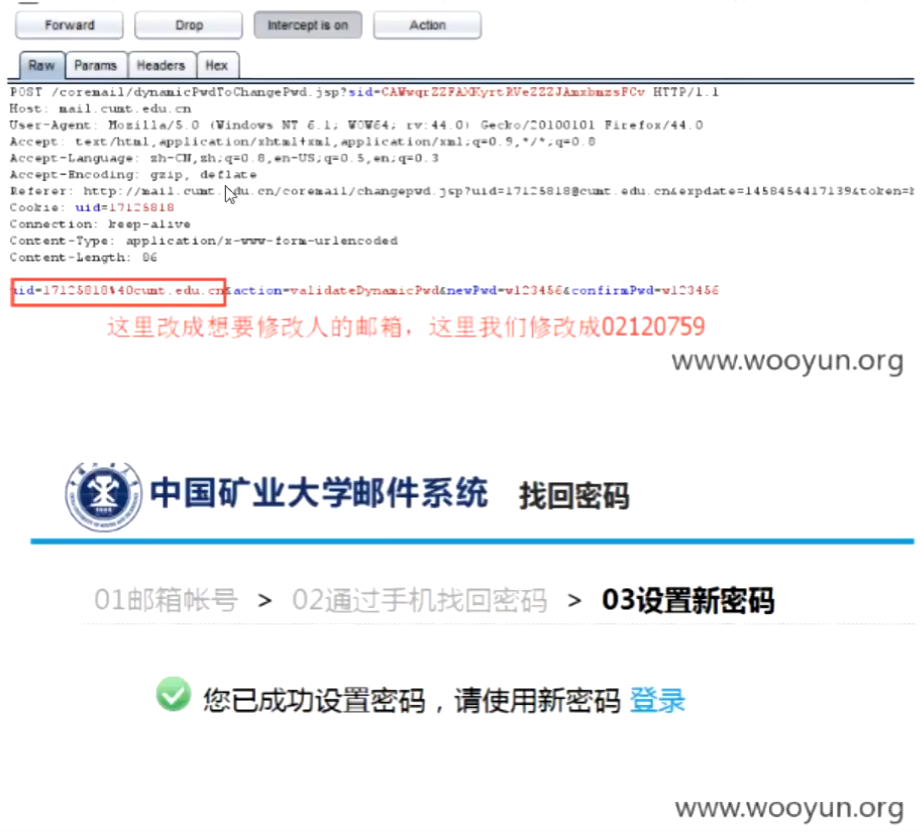

3.验证码未绑定用户:

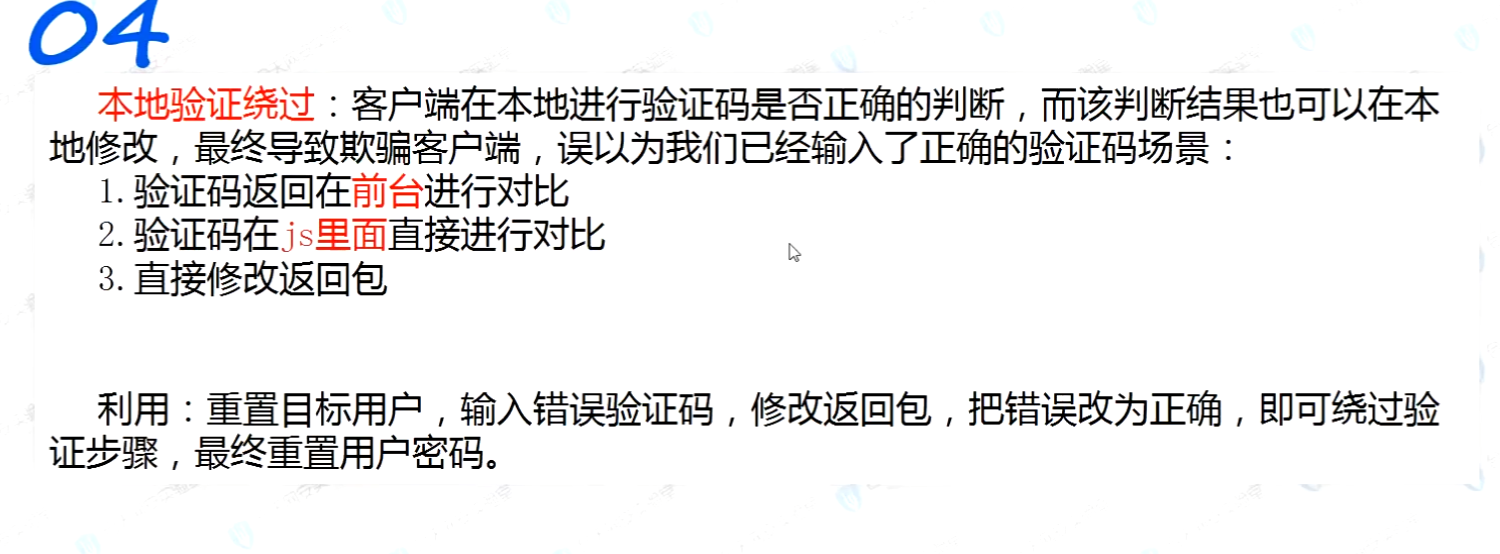

4.本地验证绕过:

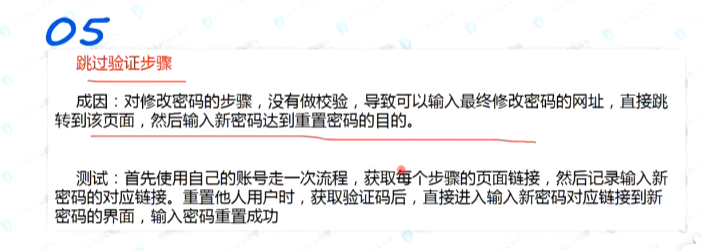

5.跳过验证步骤:

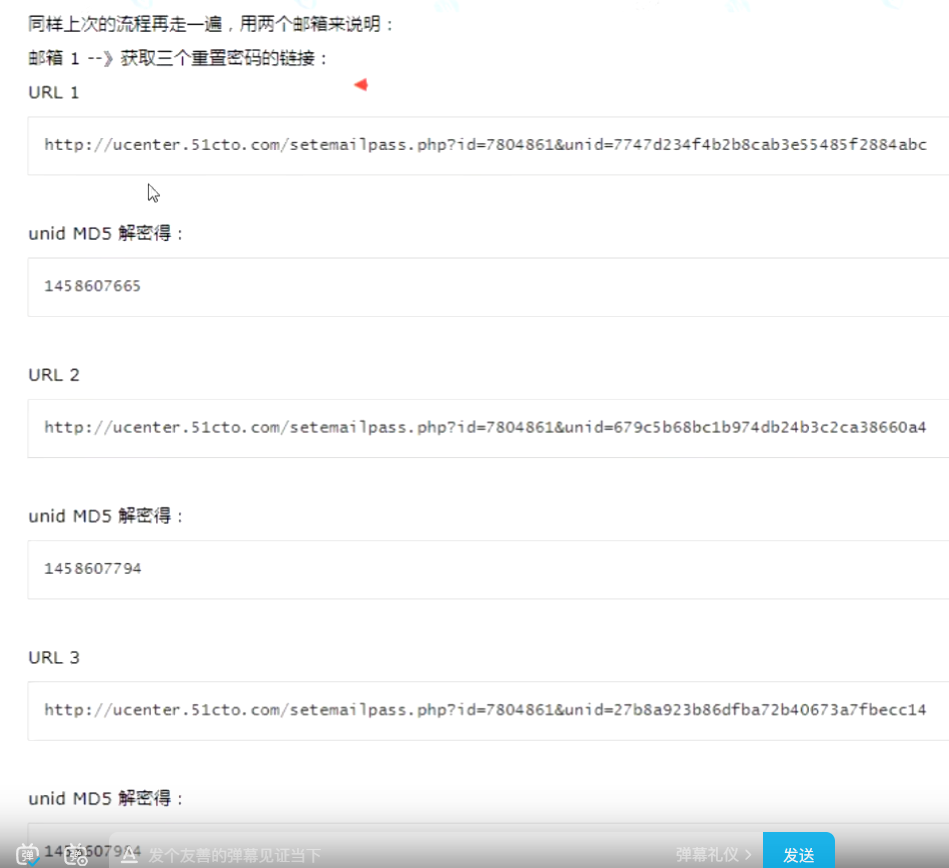

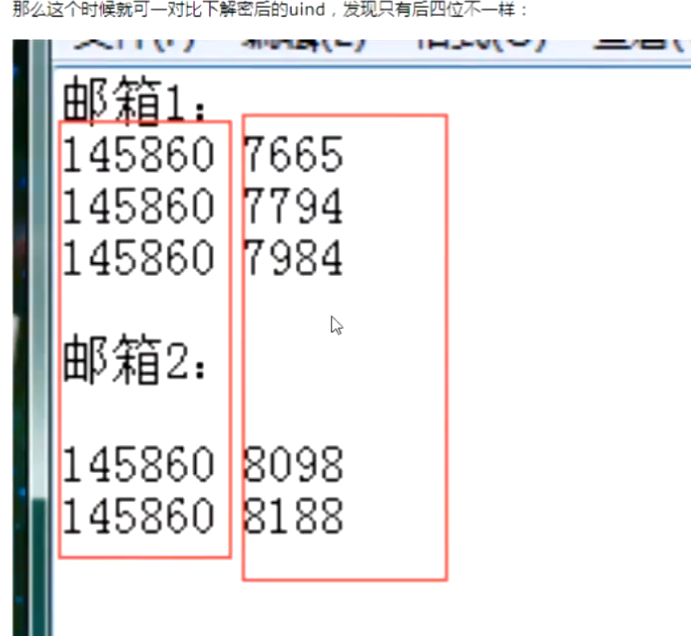

6.token可预测:

(图中蓝标记即为token)

7.同时向多个账户发送凭证:

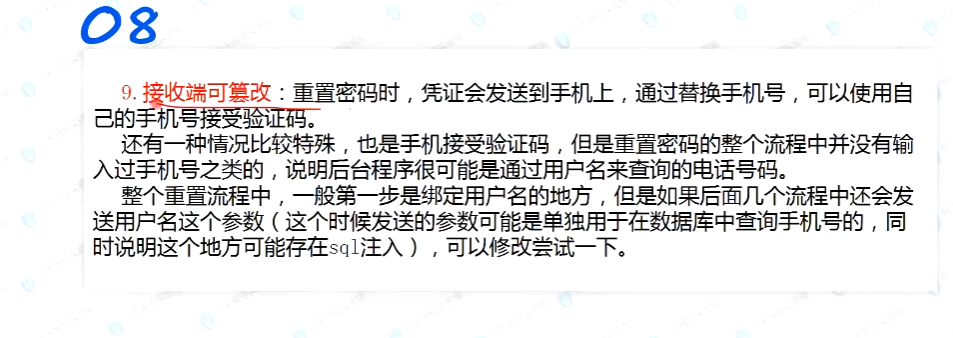

8.接收端可篡改:

9.万能验证码:(基本遇不到)

2.任意用户登录漏洞:

01:定义:

逻辑错误导致可以登录任意账户。撞库获得用户名(手机号或者邮箱),通过验证码登录,若抓包修改接收验证码的手机号/邮箱,然后使用该验证码能使撞库的用户登录,即产生漏洞。具体实列与随意注册类似,sql注入的万能密码也算一类。

02:产生原因:

使用场景:1.手机登录验证码回显。2.修改返回包可以登录。3.通过遍历uid可以登录。4.sql注册万能密码。5.系统默认弱口令。6.撞库。7.cookie混淆。

03:漏洞场景:

01:验证码回显

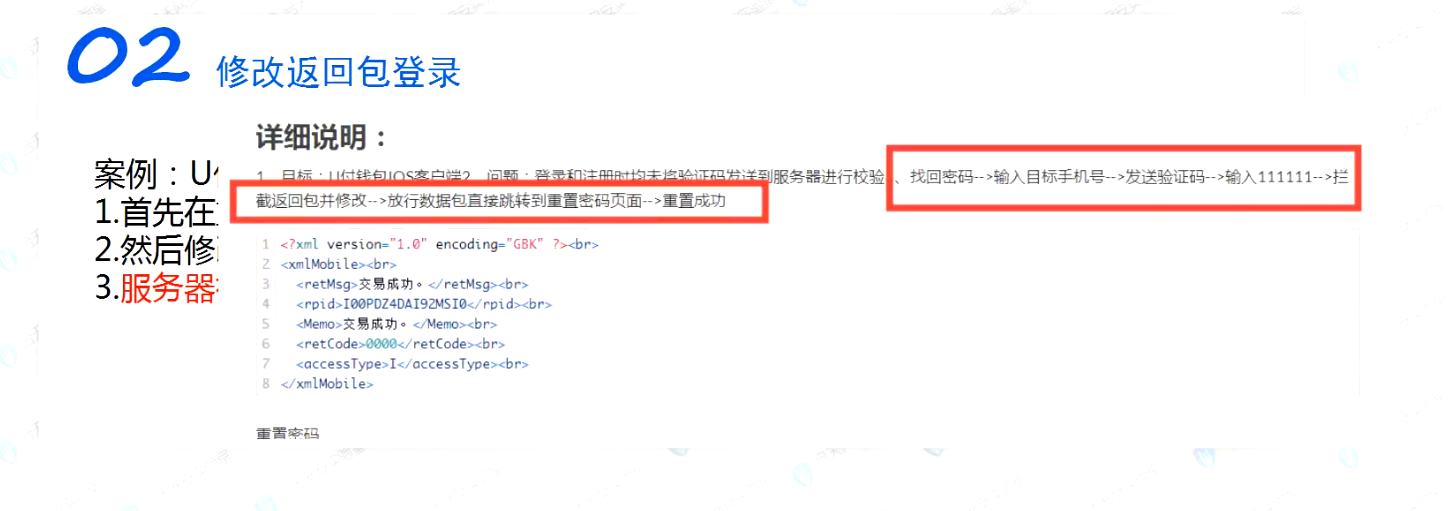

02.修改返回包登录

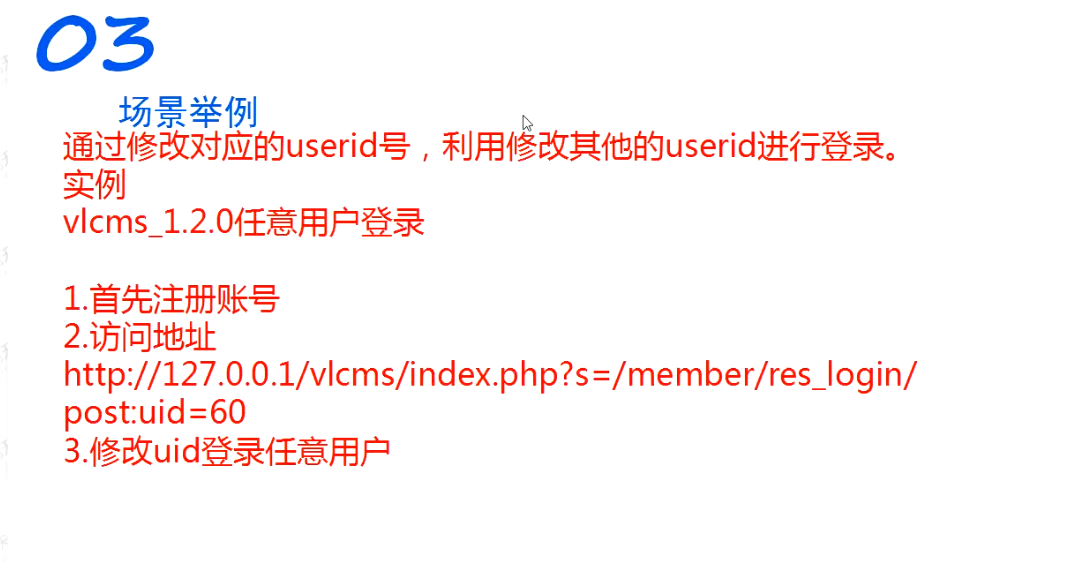

03.修改userid登录

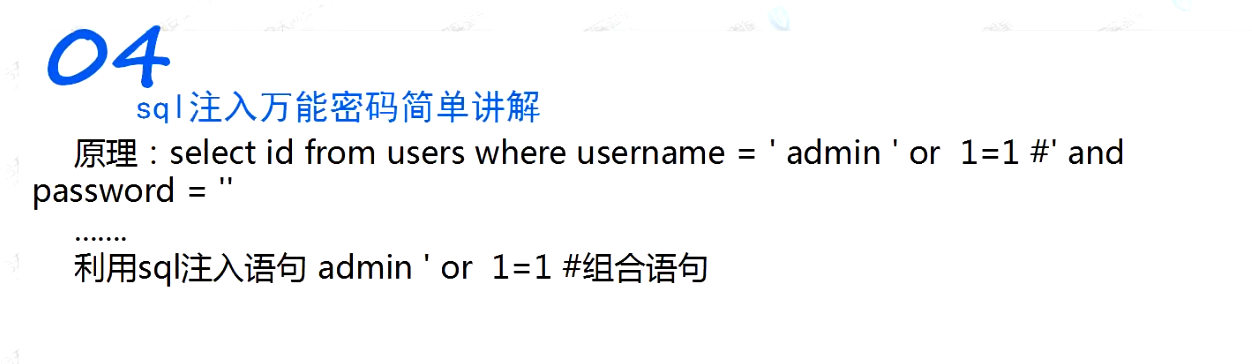

04.sql注入万能密码

05.系统默认弱口令登录:(最多)

06.通过旧密码进行撞库;

07.通过cookie混淆:

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Windesky

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果